什么是 WORM(一写多读)?

随着各行各业收紧数据隐私和保留法律,实现合规性似乎是一项艰巨的任务。输入“一次写入,多次读取”(WORM) 存储:这是一款简单的解决方案,旨在将您的数据牢固地固定到位,并保护其免受意外更改和蓄意威胁。

本指南将重点介绍 WORM 存储的基本要素及其关键特性、实际应用以及特定数据策略中的必要性指标。提供所需知识,帮助您自信地保护数据并实现合规性。

什么是 WORM 存储?

基于磁盘的 WORM

基于磁盘的软件强制 WORM 使用磁盘存储硬件和防止数据覆盖或修改的软件,软件设置数据不可更改标志以锁定写入的数据。

光学 WORM

光学 WORM 使用一次性写入的光学介质(如 DVD-R 和蓝光)来存储无法修改的数据。光学 WORM 是经济高效的数据存档和长期保留选项。

基于磁带的 WORM

专用磁带盒用于基于磁带的 WORM 存储,以实现一次性写入功能。在这三种存储方法中,磁带 WORM 的成本最为低廉,是数据存档和备份的首选。磁带介质的使用寿命还很长,如果存储得当,可以在数十年内保持可读性。

WORM 存储的目的

WORM 存储的目标是保护数据完整性,并确保遵守严格的合规性标准,这些标准要求以不可更改或删除的格式存储数据。这种不可更改的数据存储能力对于防止意外错误和故意篡改至关重要。因此,这是维护敏感信息的真实性和安全性的关键工具。

确保合规性

WORM 存储可在必要的时间内为您提供可审计的存储数据记录,并适用于一系列行业法规,包括 SEC 17a-4(f)、FINRA Rule 4511 和 HIPAA。

提高复原能力和长期保存

WORM 技术专为确保数据安全性和可访问性而构建。它可增强财务记录、医疗文件和知识产权等关键业务数据的安全性和弹性,并实现长期保存。多个数据副本可以存储在地理位置分散的位置,以防止数据在灾难中丢失。

使用 WORM 存储解决方案保留和管理您的数字记录可降低风险,让您高枕无忧,您的数据将保持不变,并可在需要时进行访问。有了合适的 WORM 存储平台,您就能以支持安全和合规目标的方式控制和监督数据。

WORM 存储的用例

医疗数据合规性

WORM 存储通常用于医疗保健领域,以保存受 HIPAA 保护的医疗记录。WORM 存储的不可变性可确保您的数据不被更改和篡改,从而满足保留和保护敏感患者健康信息的严格合规性规定。

法律和财务记录

WORM 存储有助于确保符合法律和财务文件的记录保存标准和规定。例如,WORM 可用于以不可变格式存储合同、会计记录和交易数据,以满足法律和监管义务所要求的保留期限。

数据保护

WORM 存储是维护准确的历史业务记录和保护数据免受安全威胁的理想选择,因为其不可变的特性可防止恶意行为者篡改或删除关键业务数据。WORM 存储用于定期备份,可为关键的组织记录和知识产权提供额外保护。

长期归档

WORM 存储非常适合长期数据存档,在这种情况下,信息需要以不可篡改的状态无限期地保留。重要的历史记录、文物和其他必须长期保存或永久保存的数据也可以存储在 WORM 介质上。WORM 存储具有不可擦除和不可重写的特性,可确保数据完整性和长期归档使用寿命。

WORM 存储有几种关键用例,在这些用例中,需要保留不可变和防篡改的数据。医疗保健、法律、金融和长期归档都是可以从 WORM 存储解决方案提供的安全合规数据保存中受益的领域。WORM 可保护敏感信息,满足法规要求,防止数据丢失,并允许对必须经得起时间考验的记录进行永久存档。

WORM 存储常见问题解答

WORM 是什么意思?

WORM 代表“一次写入,多次读取”。

WORM 存储是如何工作的?

WORM 存储使用磁盘、光学或磁性介质,允许永久记录数据。可以重复读取此介质以访问数据,但它仍然不可更改。一些 WORM 存储器使用 DVD 或蓝光等光学介质,而其他类型则使用磁性或磁盘介质以及软件,以防止数据存储后被覆盖。

WORM 存储有何优势?

WORM 存储可用于归档必须以未更改状态保留以满足法规遵从性要求的数据。WORM 存储的不可更改性还有助于防止意外或恶意数据删除或修改。WORM 的持久性和安全性使其成为存储必须保存多年的关键业务、财务、医疗或法律记录的理想选择。

哪些类型的数据应该存储在 WORM 介质上?

受严格保留和安全策略约束的数据应使用 WORM 技术进行存储。其中包括:

审计所需的财务记录

病历和患者数据

商业合同和法律文件

软件源代码

必须保留的电子邮件记录

CCTV 安全录像

WORM 存储使组织能够根据需要长期安全地保留这些关键数据,以满足内部政策和外部法规要求。

结论

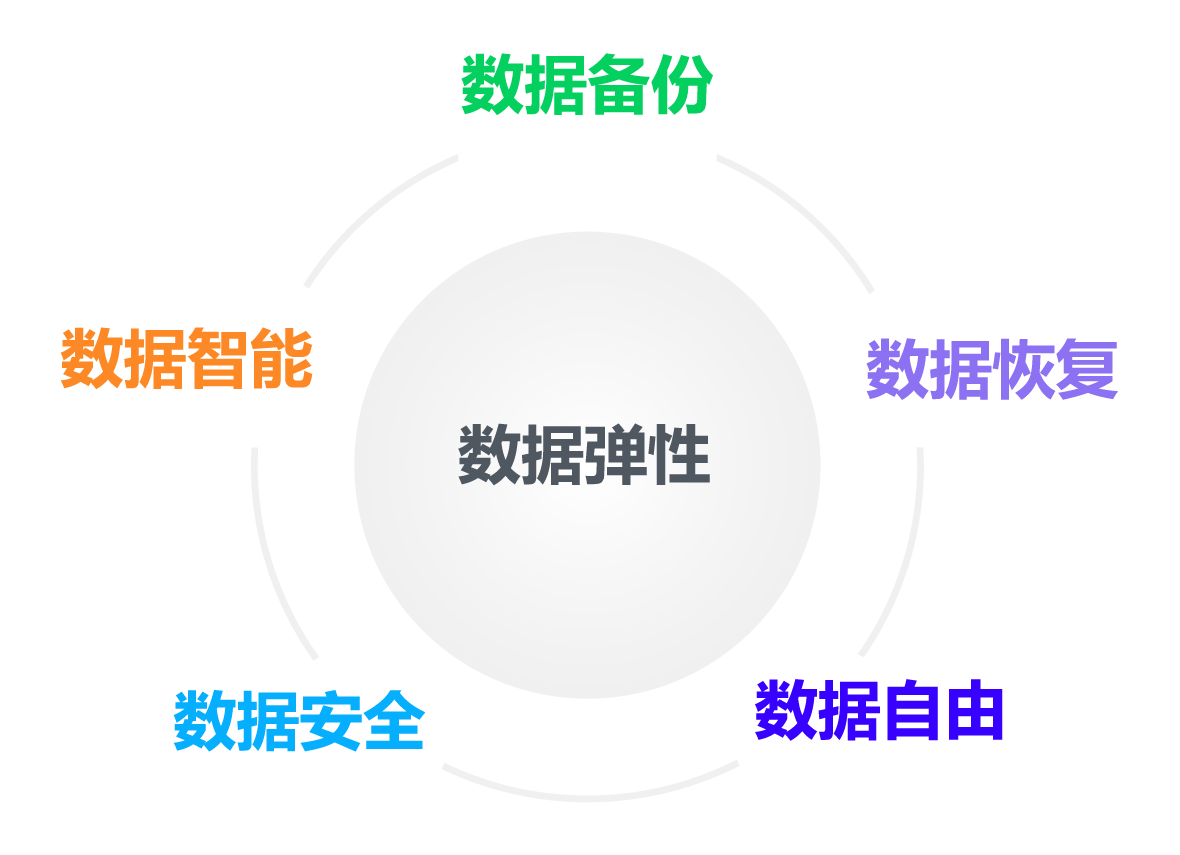

在确定 WORM 是否适合您的存储需求时,请仔细评估您的数据保留策略、备份策略和预算。如果实施得当,WORM 可以成为长期保存重要记录的重要数据保存工具。同时还能为您提供可靠的长期存档功能、合规性、法律可采性以及增强的数据弹性。

借助 Veeam Data Platform,企业可以充分灵活地利用 WORM 功能,并确保其关键数据以不可变状态保存。

Veeam 通过提供在磁带介质上创建专用 WORM 和 WORM GFS 介质池的基础架构,以及与兼容 WORM 的对象存储(如基于软件的 S3 对象锁)和具有基于软件的数据不变性控制的 Veeam 强化存储库集成,专门支持 WORM 存储。这些专用技术遵循 WORM 基本原则,即数据一旦写入,就无法修改或删除。这可确保您的归档数据的完整性和持久性,并使您的组织能够满足严格的法规和公司要求。

随着数据存储标准的进步和对始终不变的数据保存的需求不断增长,Veeam 对 WORM ... Read more