La televisión y las películas nos hacen creer que los ciberdelincuentes tienen que ejecutar complejos planes que implican hacer rapel desde los tejados y evitar los láseres para entrar en nuestras redes. En realidad, solo hace falta un correo electrónico bien redactado y una persona distraída para iniciar una cadena de eventos cuya reparación puede costar millones de dólares. Aunque parece un problema sencillo de resolver, para que el ataque de ransomware tenga éxito es necesario que fallen múltiples capas de controles de seguridad. En primer lugar, el correo electrónico debe eludir los filtros de spam y phishing para llegar a la bandeja de entrada del usuario. Con los miles de millones de mensajes de spam que se crean cada día, la posibilidad de que uno o varios atraviesen sus defensas no es descabellada. A continuación, el archivo adjunto o la URL deben eludir el software antimalware local y los accesos de seguridad de la web para descargar la carga nociva principal, que también debe pasar desapercibida. Y, por supuesto, las herramientas de monitoreo de la red tienen que pasar por alto la propagación del malware a medida que infecta otros sistemas y cifra archivos. El caso es que, incluso usando ejemplos simplificados de ransomware, muchas cosas deben salir mal para que un ataque de ransomware tenga éxito, pero eso no ha impedido que este tipo de ataques se conviertan en una industria multimillonaria. Teniendo en cuenta esto, veamos lo que sucede detrás de escena durante un ataque y analicemos algunas formas de mejorar sus probabilidades de detección temprana, que no necesariamente tienen que ver con la arquitectura de seguridad.

Empecemos por los correos electrónicos de phishing y los archivos adjuntos maliciosos

Dado que el ejemplo anterior empezaba con correos electrónicos de phishing y un usuario, vamos a empezar por ahí. Los ataques de spam y phishing han sido la forma más popular en que los ciberdelincuentes han insertado código malicioso en las redes corporativas durante décadas. Los correos electrónicos de phishing se han vuelto muy convincentes en los últimos años. La búsqueda de palabras mal escritas o de mala gramática sigue siendo valiosa, pero el spam de hoy en día parece y se lee como mensajes legítimos. La mayoría de las agencias de seguridad recomiendan capacitar a los usuarios para que se tomen su tiempo y piensen de forma crítica sobre el mensaje que están recibiendo, lo cual es fundamental para impedir que las ciberamenazas accedan a datos sensibles. También se ha demostrado que permitir que los empleados se sientan parte de la solución fomentará un sentido compartido de propósito y brindará beneficios que el software de seguridad no puede. Como ejemplo, aquí hay una captura de pantalla de un mensaje que recibí.

Este correo electrónico de phishing es muy convincente porque los atacantes copiaron, literalmente, un mensaje real de Amazon para eliminar los signos reveladores que los usuarios deben buscar. Hubo varios pequeños detalles técnicos que lo delataron como spam, como que las cabeceras del correo electrónico no provenían del dominio correcto, pero el mayor indicador fue que la dirección a la que se envió no está asociada a una cuenta de Amazon. Una vez más, detenerse un momento y pensar de forma crítica fue una mejor solución que invertir en más software antimalware.

Cómo funcionan los ataques de ransomware

El ataque de phishing llegó al usuario, y este hizo clic en un enlace. ¿Qué pasa después?

Paso 1: Infección

Este paso debería llamarse realmente implementación, ya que implica la descarga y ejecución de un software malicioso completamente funcional que se propaga lateralmente a través de la red para infectar tantos sistemas como sea posible. Sin embargo, en este caso, el sistema que se vio inicialmente comprometido podría considerarse el paciente cero que introdujo la enfermedad del malware en la red y permitió su propagación. Durante esta etapa, es posible que el software de protección de endpoints bloquee el ataque, pero si no se detecta, el usuario puede ver afectado el rendimiento de su sistema.

Paso 2: Presentación

Una vez que la carga nociva del malware se ha propagado, comenzará a modificar el sistema operativo para asegurar su persistencia. La comunicación también puede comenzar con una red de mando y control (C2) que permitirá a un actor malintencionado acceder directamente a la red. Suponiendo que las herramientas de detección de endpoints y de la red no encuentren la actividad, es posible que se observen aumentos aparentemente benignos en el tráfico de la red e intentos de acceder a sitios web y sistemas en Internet a los que no se suele acceder.

Paso 3: Escaneo

El escaneo puede adoptar muchas formas. Algunos ransomware escanearán en busca de tipos de archivos específicos para cifrarlos, mientras que otros se centrarán en las cabinas de almacenamiento, con un enfoque más amplio para descubrir los datos. Otros escanearán en busca de puertos abiertos y vulnerabilidades que puedan aprovecharse como parte de una acción más directa. El tráfico de la red aumentará durante esta etapa y las herramientas de monitorización de la red verán un pico de tráfico.

Paso 4: Cifrado

Una vez que el ransomware se haya extendido todo lo posible o haya pasado un tiempo determinado, comenzará el proceso de cifrado de los archivos. Los archivos de un usuario que se almacenan localmente pueden ser cifrados casi inmediatamente, mientras que los archivos almacenados en la red pueden estar limitados a la velocidad de los sistemas operativos que acceden a ellos. Dicho esto, dada la velocidad de las redes modernas, apenas habrá tiempo para interrumpir el proceso. Mientras se produce el proceso de cifrado, los atacantes también pueden empezar a exfiltrar datos para solicitar múltiples rescates.

Paso 5: Extorsión

Una vez que haya perdido el acceso a sus datos, los atacantes harán llegar una nota de rescate en la que explicarán que sus datos están secuestrados e indicarán el monto y el método de pago (normalmente criptomoneda), así como un límite de tiempo para pagar. La nota también explicará lo que ocurrirá con los datos cifrados si no se paga el rescate. Curiosamente, los atacantes de ransomware se han adaptado al hecho de que no todo el mundo sabe usar la criptomoneda y han empezado a brindar instrucciones para crear una cuenta. Algunos han llegado a ofrecer un canal de soporte para ayudar a las víctimas con el proceso de pago del rescate. En teoría, una vez pagado el rescate, el atacante enviará la clave de descifrado para restaurar el acceso a los archivos cifrados en la computadora de la víctima. La víctima del ransomware también puede recibir la promesa de que eliminarán el ransomware y borrarán los datos robados.

¿Qué puede hacer para reducir su riesgo y prevenir los ataques de ransomware?

Las empresas han invertido millones de dólares en software de seguridad, pero hemos visto cómo hacer clic en un correo electrónico de phishing con archivos adjuntos dudosos puede convertirse, rápidamente, en un desastre a gran escala. Sabiendo que no podemos bloquear todos los ataques de malware, es importante ver qué se puede hacer para reducir el riesgo de un ciberataque y limitar el daño que puede ocasionar. Debido a que no es viable comprar otra herramienta y dar por resuelto el problema, hay varias cosas que puede hacer con sus recursos actuales para mejorar su postura de seguridad.

Ciberhigiene

Tras analizar las estadísticas de diez años de ransomware, han surgido algunos patrones que conducen a la necesidad de mejorar la ciberhigiene. La mayoría de los ataques se han aprovechado de las malas políticas de contraseñas o de la falta de autenticación multifactor. La propagación del ransomware puede estar vinculada a la falta de segmentación y a los escasos controles de acceso, y los ataques suelen aprovechar vulnerabilidades no parcheadas. Una solución rápida sería crear una política de contraseñas fuertes y brindar a los usuarios finales un administrador de contraseñas junto con la educación sobre cómo usarlo. Habilitar la autenticación multifactor cuando sea posible es un componente clave de la mayoría de las pólizas de seguro cibernético y puede reducir significativamente el riesgo de acceso no autorizado.

A largo plazo, la creación de un programa de parches que incluya la cantidad adecuada de pruebas, pero que sea lo suficientemente flexible como para abordar problemas de emergencia, puede eliminar las vulnerabilidades de la red. Esto debería incluir la ponderación (y la documentación) de los riesgos de la vulnerabilidad frente a la aplicación de un parche que puede no haber sido probado completamente.

La segmentación puede ser complicada por el crecimiento orgánico de una organización y, en muchos casos, requiere una revisión de la infraestructura. Si se hace correctamente tanto a nivel de la red como de las aplicaciones, se puede limitar la propagación del ransomware y reducir la exposición general de la organización ante los ataques. Por supuesto, debido a la naturaleza dinámica de la mayoría de las organizaciones, deben establecerse planes para auditar estos controles de forma regular.

Educación del usuario

Como hemos comentado, solo hace falta un correo electrónico bien elaborado y una persona distraída. La implementación de un programa de concienciación y formación de los usuarios en materia de ciberseguridad que incluya orientaciones sobre cómo identificar e reportar actividades sospechosas puede contribuir, en gran medida, a impedir el inicio de los ataques. Realice pruebas de phishing en toda la organización para medir la concienciación de los usuarios y reforzar la importancia de identificar los correos electrónicos potencialmente maliciosos.

Trabajo en conjunto para prevenir los ataques de ransomware

-

- Centro Multiestatal de Intercambio y Análisis de Información (Multi-State Information Sharing and Analysis Center, MS-ISAC): https://learn.cisecurity.org/ms-isac-registration

- ISAC sectoriales: ISAC MIEMBROS | natlcouncilofisacs (org

Seguir las mejores prácticas de su proveedor para reforzar su entorno debería ser una práctica estándar. Las agencias gubernamentales estadounidenses como CISA han incluido una lista de recomendaciones generales y listas de comprobación en su Guía de Ransomware. Además, unirse a grupos de intercambio de información puede ayudarlo a identificar nuevas formas de mejorar su protección.

-

Organización de Intercambio y Análisis de Información: Grupos de Intercambio de Información – Organización de Normas ISAO

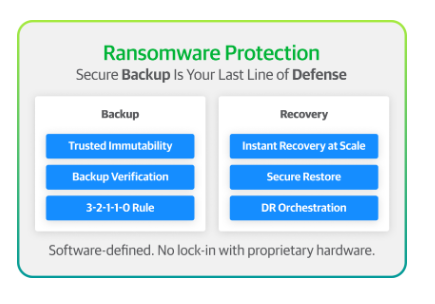

Un backup seguro es su última línea de defensa

La forma más fiable de recuperar el acceso a sus archivos es asegurarse de que tenga backups seguros de todos sus archivos. Para evitar el peor de los escenarios, que es el pago del rescate, es necesario contar con un plan que incluya backups verificados, probados y seguros que puedan ser restaurados rápidamente. La recuperación rápida y confiable es una parte integral del proceso general de respuesta a incidentes de ciberseguridad y debe ser planeada cuidadosamente al igual que el resto de su arquitectura de seguridad.

Por supuesto, los atacantes de ransomware harán cualquier cosa para asegurarse de que los archivos de backup no estén disponibles y explotarán los agujeros de seguridad en la infraestructura de backup para asegurarse de que la única manera de recuperar el acceso a sus archivos sea pagando el rescate. Esto significa que incluso los sistemas de backup deben ser capaces de alertar a los administradores si hay cambios en la programación o en los trabajos de backup.

¿Qué sigue?

Las estafas de ransomware no van a desaparecer pronto. Es simplemente demasiado fácil y rentable mantener los datos como rehenes en un sistema infectado y pedir un rescate. Dicho esto, los tipos de ransomware están empezando a cambiar, desde el ransomware de bloqueo de pantalla hasta los ataques de varias fases que cifran los archivos y los roban de los dispositivos infectados. Los ataques de ransomware para dispositivos móviles también están aumentando y demuestran que la evolución de los métodos de ataque continúa y que nosotros, como defensores, debemos mantenernos alerta para asegurarnos de no convertirnos en las próximas víctimas del ransomware.