À en croire la télévision et le cinéma, les cybercriminels doivent exécuter des stratégies complexes pour s’introduire dans nos réseaux, impliquant de descendre des toits en rappel et d’éviter les rayons lasers. En réalité, il suffit d’un e-mail bien rédigé et d’une personne distraite pour déclencher une série d’événements dont la réparation pourra coûter plusieurs millions d’euros. Si cela apparaît comme un problème simple à résoudre, ce sont en fait plusieurs couches de contrôles de sécurité qui doivent échouer pour qu’une attaque par ransomware aboutisse. Tout d’abord, l’e-mail doit contourner les filtres anti-spam et anti-phishing pour atteindre la messagerie de l’utilisateur. Avec les milliards de spams créés chaque jour, la possibilité qu’un ou plusieurs déjouent vos systèmes de défense existe. Ensuite, la pièce jointe ou l’URL doit tromper les logiciels anti-malware locaux et les passerelles de sécurité Web pour télécharger la principale charge active, qu’ils n’ont pas détectée non plus. Et bien sûr, les outils de supervision réseau doivent passer à côté du malware au moment où il infecte les autres systèmes et chiffre les fichiers. Le fait est que, même avec des exemples de ransomwares simplifiés, les vulnérabilités doivent être nombreuses pour qu’une attaque aboutisse. Cela n’empêche pourtant pas le marché du ransomware de se comptabiliser en milliards d’euros. Dans ce contexte, examinons ce qu’il se passe dans les coulisses d’une attaque et étudions comment améliorer vos chances d’une détection précoce sans compter nécessairement sur votre architecture de sécurité.

E-mails de phishing et pièces jointes malveillantes

Reprenons notre exemple d’e-mail de phishing et d’utilisateur distrait. Depuis des décennies, les attaques de spam et de phishing sont le moyen le plus répandu pour les cybercriminels d’introduire du code malveillant dans les réseaux d’entreprise. Ces dernières années, les e-mails de phishing sont d’ailleurs devenus extrêmement convaincants. S’il est toujours conseillé d’y rechercher les fautes d’orthographe ou de grammaire, les spams ressemblent aujourd’hui à s’y méprendre à des messages authentiques. Afin d’empêcher les cybermenaces d’accéder aux données sensibles, la plupart des autorités légales recommandent de former les utilisateurs à prendre le temps d’examiner d’un œil critique les messages qu’ils reçoivent. Il a également été démontré qu’impliquer les collaborateurs dans la solution renforce le sentiment d’objectif commun et produit des résultats qu’un logiciel de sécurité ne peut garantir. À titre d’exemple, voici la capture d’écran d’un message que j’ai reçu.

Cet e-mail de phishing est vraiment convaincant. En effet, les attaquants ont littéralement copié un véritable message d’Amazon afin d’éliminer les indices que les utilisateurs sont incités à repérer. Plusieurs petits détails techniques trahissent cependant qu’il s’agit d’un spam : dans l’en-tête, le domaine à l’origine de l’envoi n’est pas le bon et, indice majeur, l’adresse du destinataire n’est pas associée à un compte Amazon. Là encore, prendre le temps d’examiner le message de manière critique s’avère plus judicieux qu’investir dans un nouveau logiciel anti-malware.

Comment fonctionne une attaque par ransomware

L’attaque par phishing est parvenue à l’utilisateur qui a cliqué sur un lien. Que se passe-t-il ensuite ?

Étape 1 : l’infection

Cette étape devrait en fait s’appeler le « déploiement ». En effet, elle implique le téléchargement et l’exécution d’un logiciel malveillant pleinement fonctionnel qui se propage latéralement sur le réseau pour infecter le plus grand nombre de systèmes possible. Dans ce cas cependant, le système initialement compromis peut être considéré comme le patient zéro qui a introduit le virus dans le réseau et facilité sa propagation. Lors de cette étape, il est possible que le logiciel de protection des terminaux bloque l’attaque. Si celle-ci n’est pas détectée, l’utilisateur pourra en ressentir l’impact sur les performances système.

Étape 2 : la mise en place

Une fois que la charge active du logiciel malveillant s’est propagée, elle commence à modifier le système d’exploitation pour assurer sa persistance. La communication peut aussi s’établir sur un réseau C2 (commande et contrôle) qui permet à un acteur malveillant d’accéder directement au réseau. En supposant que les outils de détection sur le réseau et les terminaux ne détectent aucune activité, vous pourriez constater des augmentations apparemment bénignes du trafic réseau et des tentatives d’accéder à des sites Web et des systèmes sur Internet qui ne sont pas couramment utilisés.

Étape 3 : l’analyse

L’analyse peut prendre diverses formes. Certains ransomwares analysent des types de fichiers spécifiques pour les chiffrer. D’autres se concentrent sur les baies de stockage en adoptant une approche plus large de la découverte des données. D’autres encore analysent les ports ouverts et les vulnérabilités à exploiter dans le cadre d’une action plus directe. Le trafic réseau augmente à cette étape et les outils de supervision réseau détectent un pic du trafic.

Étape 4 : le chiffrement

Une fois que le ransomware s’est propagé autant que possible ou qu’une période de temps déterminée s’est écoulée, le processus de chiffrement des fichiers démarre. Les fichiers d’un utilisateur stockés localement peuvent être chiffrés presque immédiatement. Pour ceux stockés sur le réseau, la vitesse dépend de celle des systèmes d’exploitation qui y accèdent. Cela dit, étant donné la rapidité des réseaux modernes, il restera très peu voire pas de temps du tout pour interrompre le processus. Une fois le processus de chiffrement lancé, les attaquants peuvent aussi commencer à exfiltrer des données pour réclamer plusieurs rançons.

Étape 5 : l’extorsion

Une fois que vous avez perdu l’accès à vos données, les attaquants envoient une demande de rançon. Ils y expliquent que vos données sont retenues en otage et annoncent le montant et la méthode de règlement de la rançon (généralement en cryptomonnaie), ainsi que la date limite du paiement. La demande de rançon insiste également sur les conséquences pour les données chiffrées en cas de refus de paiement. Comme tout le monde ne sait pas utiliser les cryptomonnaies, il est intéressant de noter que les cybercriminels se sont adaptés et fournissent désormais des instructions pour créer un compte. Certains vont encore plus loin en fournissant un support pour assister les victimes dans le processus de paiement de la rançon. En théorie, une fois la rançon payée, l’attaquant envoie la clé de déchiffrement permettant de restaurer l’accès aux fichiers chiffrés sur l’ordinateur de la victime. Il peut aussi promettre de supprimer le ransomware et les données volées.

Comment limiter les risques et prévenir les attaques par ransomware ?

Les entreprises investissent des millions d’euros dans les logiciels de sécurité. Néanmoins, nous avons vu qu’un simple clic sur un e-mail de phishing contenant des pièces jointes douteuses peut vite se transformer en catastrophe à grande échelle. Sachant que nous ne pouvons pas bloquer toutes les attaques malveillantes, il est important de réfléchir aux moyens d’en limiter les risques ou les dommages. Il ne suffit pas d’acheter un nouvel outil pour résoudre le problème. Vos ressources actuelles peuvent vous permettre d’améliorer votre dispositif de sécurité.

Cyber-hygiène

L’examen de dix années de statistiques sur les ransomwares fait apparaître des schémas en faveur d’une meilleure cyber-hygiène. La plupart des attaques exploitent des stratégies de mot de passe insuffisantes ou l’absence d’authentification multifacteur. La propagation des ransomwares peut être favorisée par l’absence de segmentation et des contrôles d’accès insuffisants, et les attaques exploitent souvent les vulnérabilités liées à des correctifs non appliqués. Une solution rapide consisterait à créer une stratégie de mots de passe forts et à mettre à la disposition des utilisateurs finaux un gestionnaire de mots de passe avec des instructions d’utilisation. La plupart des polices de cyber-assurance incluent l’authentification multifacteur parmi leurs mesures clés. Lorsqu’elle est possible, celle-ci réduit de manière significative le risque d’accès non autorisé.

À plus long terme, la mise en place d’un calendrier d’application des correctifs, prévoyant un nombre suffisant de tests mais assez flexible pour régler les problèmes urgents, permet d’éliminer les vulnérabilités du réseau. Cela inclut l’évaluation (et la documentation) des risques de la vulnérabilité par rapport à l’application d’un correctif qui n’aurait pas été entièrement testé.

La segmentation peut être compliquée par la croissance organique d’une entreprise et, dans bien des cas, requiert une réorganisation de l’infrastructure. Correctement réalisée tant au niveau du réseau que des applications, elle peut limiter la propagation des ransomwares et réduire l’exposition globale de l’entreprise aux attaques. Évidemment, en raison de la nature dynamique de la plupart des entreprises, il convient de mettre en place un audit régulier de ces contrôles.

Sensibilisation des utilisateurs

Comme nous l’avons vu, il suffit d’un e-mail bien rédigé et d’une personne distraite. La mise en œuvre d’un programme de sensibilisation et de formation des utilisateurs à la cybersécurité, qui comprend des conseils sur la manière d’identifier et de signaler toute activité suspecte, peut grandement contribuer à stopper les attaques. Effectuer des tests de phishing à l’échelle de l’entreprise permet d’évaluer la sensibilisation des utilisateurs et d’insister sur l’importance d’identifier les e-mails potentiellement malveillants.

Travailler ensemble pour prévenir les attaques par ransomware

La méthode courante consiste à suivre les meilleures pratiques de votre fournisseur pour renforcer l’environnement. Des agences gouvernementales américaines telles que l’Agence de cybersécurité et de sécurité des infrastructures (CISA) ont intégré des recommandations générales et des checklists à leur Guide des ransomwares. En outre, participer à des groupes de partage d’informations peut vous aider à identifier de nouveaux moyens d’améliorer votre protection.

- Multi-State Information Sharing and Analysis Center (MS-ISAC, Centre américain d’analyses et de partage des informations inter-états) : https://learn.cisecurity.org/ms-isac-registration

- Sector-based ISACs (Centres d’analyses et de partage des informations selon les secteurs) : MEMBER ISACS | natlcouncilofisacs (org

- Information Sharing and Analysis Organization (Organisme d’analyses et de partage des informations) : Information Sharing Groups – ISAO Standards Organization

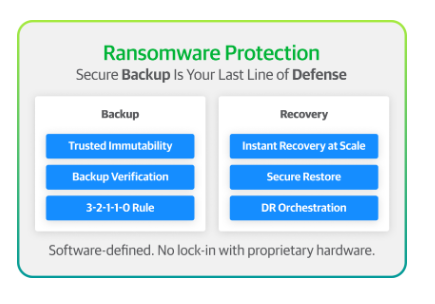

Une sauvegarde sécurisée est votre dernière ligne de défense

Le moyen le plus fiable de retrouver l’accès à vos fichiers consiste à assurer des sauvegardes sécurisées de tous vos fichiers. Pour éviter le scénario du pire (le paiement de la rançon), vous devez mettre en œuvre un plan consistant à vérifier, tester et sécuriser des sauvegardes pouvant être restaurées rapidement. En effet, une reprise fiable et rapide fait partie intégrante du processus global de réponse en cas d’incident de cybersécurité. Il faut donc la planifier avec soin, tout comme le reste de l’architecture de sécurité.

Bien sûr, les cybercriminels feront tout pour vous empêcher d’accéder à vos fichiers de sauvegarde. Ils exploiteront les failles de sécurité de votre infrastructure de sauvegarde pour que le paiement de la rançon soit le seul moyen de rétablir l’accès à vos fichiers. Cela signifie que les systèmes de sauvegarde eux-mêmes doivent être capables d’alerter les administrateurs en cas de modifications du calendrier ou des tâches de sauvegarde.

Que nous réserve l’avenir ?

Les ransomwares ne sont pas près de disparaître. Il est tout simplement trop facile et trop rentable de maintenir des données en otage sur un système infecté pour exiger une rançon. Cela dit, les types de ransomwares évoluent : des ransomwares qui verrouillaient l’écran, nous sommes passés aux attaques en plusieurs étapes qui chiffrent les fichiers et les volent sur des appareils infectés. Les attaques d’appareils mobiles sont en augmentation, démontrant que les méthodes continuent d’évoluer. En tant que défenseurs, restons vigilants pour ne pas devenir les prochaines victimes des ransomwares.