- Veeam 术语表

- 什么是漏洞管理?

什么是漏洞管理?

漏洞管理 (VM) 是识别和评估漏洞、报告漏洞以及管理或缓解漏洞的过程。该流程涵盖组织的终端、系统和工作负载。它可确保组织的系统和数据存储安全无虞。

漏洞不等同于威胁或风险:

- 脆弱性:计算机系统或网络中可能被网络犯罪分子利用的弱点或缺陷。

- 威胁:网络犯罪分子为入侵系统而采取的恶意操作,可能包括利用漏洞。

- 风险:威胁行为者发起漏洞、系统受损或网络攻击的可能性。

传统漏洞管理与基于风险的漏洞管理

传统的漏洞管理方法旨在识别和修复每个漏洞。这种做法在系统较为简单的时代或许可行,但如今已不切实际。它需要分配大量资源,用户可能会在低风险修复上花费过多时间,而忽略关键问题。

基于风险的方法根据漏洞对业务的潜在影响和威胁来确定漏洞的优先级。基于风险的漏洞管理关注的是可能造成最大损害的问题。

漏洞管理与漏洞评估

漏洞评估是一个一次性过程,IT 团队会扫描系统中的漏洞。作为评估的一部分,他们通常会根据其重要性和威胁对发现的漏洞进行分类。漏洞评估是漏洞管理的第一步。漏洞管理是根据漏洞的严重程度识别、优先处理和修复漏洞的持续过程。

为什么漏洞管理很重要?

2024 年,共报告了 40,000 多个常见漏洞和暴露 (CVE),比上一年增加了 38%。已在所有主要软件平台和产品中发现漏洞。漏洞管理可帮助企业保护软件、网络和终端,以保护数据免受勒索软件和黑客的攻击。

漏洞管理的优势包括:

- 更高的安全性:有效的漏洞管理可降低泄露风险。

- 尽早检测威胁:通过定期和持续的漏洞扫描,您可以更快地检测威胁。

- 数据泄露的风险更低:更好地遵守数据保护要求可以降低数据被盗的风险。

- 提高系统可用性:因漏洞导致的强制停机时间更少。

- 更强的网络攻击韧性:改进的系统安全性降低了攻击得逞的可能性。

- 降低成本:您遭遇的数据泄露更少,因数据丢失或不符合法规而被罚款的风险更低。

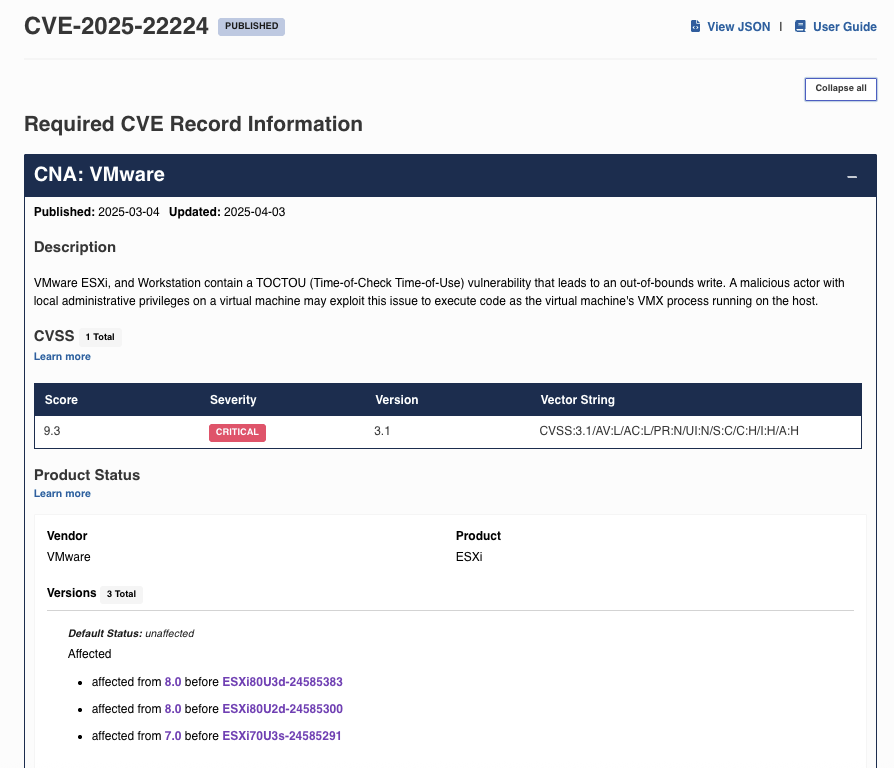

常见漏洞及其评级方式

根据 CVE 计划制定的标准对漏洞进行评级。网络安全漏洞分配有一个 CVE ID,并存储在可公开访问的目录 NIST 国家漏洞数据库(NVD)中。为漏洞提供一个以字母 CVE 开头的 ID,后跟识别漏洞的年份和唯一的序列号。在 NVD 中发布之前,需要对 CVE 进行验证,NVD 记录会显示严重性、受影响的版本以及漏洞是否已修复。

漏洞有两个独立的风险等级,由事件响应和安全团队论坛(FIRST) 确定。通用漏洞评分系统 (CVSS) 根据攻击载体、范围和影响指标,按照严重程度对漏洞进行排名。有关详细信息,请参阅下表:

| 漏洞严重性 | CVSS 基本分数 |

|---|---|

| 0 | 无 |

| 0.1 到 3.9 | 低 |

| 4.0 到 6.9 | 中 |

| 7.0 到 8.9 | 高 |

| 9.0 到 10.0 | 关键 |

第二个评级是漏洞利用预测评分系统 (EPSS),它将漏洞被利用的概率估计为 0% 到 100% 之间的一个百分比。

您可以访问 CVE 详情数据库中的 CVE 记录,并根据各种条件搜索漏洞。这些信息的其他来源包括 NIST 国家漏洞数据库。

低严重性漏洞可能会导致应用崩溃或泄露有关系统相对无害的信息。它们可能还需要特定的和不寻常的系统设置和已安装应用程序的组合才能被利用。高漏洞或严重漏洞可能会影响运行软件的系统,如果被利用,会产生更严重的后果。例如,可被用于运行勒索软件的远程执行漏洞就是一个严重的漏洞利用。

请参阅 CVSS 较高的严重漏洞严重性示例:

漏洞管理如何工作?

漏洞管理是识别、评估、处理(即补救或缓解)和报告组织 IT 基础架构、系统和应用程序中的安全漏洞的持续且通常自动化的过程。

建议在美国国家标准与技术研究院(NIST)的指南中进行漏洞管理。NIST 创建了网络安全框架(CSF 2.0),为管理网络安全风险提供了指导。

已发布的网络安全框架解释了组织可以采用的管理风险的原则和实践。ISO/IEC 27005:2022 是信息安全、网络安全和隐私保护的另一个公认标准。虽然网络安全框架是一个指南,但 ISO 标准旨在帮助组织满足 ISO 27001 信息安全、网络安全和隐私保护认证的要求。

漏洞管理的关键组件

漏洞管理系统应包括以下组件:

资产发现和盘点

IT 管理应维护所有资产(包括终端和系统)的全面盘点。完整且最新的库存可确保对所有数字资产进行计数,并且可以查看版本和发布情况。库存扫描工具也可用于识别资产。

漏洞扫描

您应该定期扫描系统是否存在漏洞,包括源代码以及第三方和开源库。建议您使用自动化工具定期扫描系统中的已知漏洞。

补丁管理

组织应使用持续检查最新更新和补丁的补丁管理软件 -- 自动补丁管理比手动检查更有效。您应尽早应用安全和软件补丁,以便对已知的 CVE 应用修复程序,并最大程度地减少漏洞暴露。

配置管理

这是关于维护所有系统的安全配置并跟踪更改以确保符合安全策略。组织应考虑使用安全配置管理软件来自动执行配置扫描。妥善保护系统并实施备份以减少漏洞利用或防止勒索软件攻击,也可以显著降低安全风险。

修复漏洞

在识别漏洞后,软件开发和安全团队可以考虑如何利用这些漏洞,并确保所有途径都受到保护。有效修复的关键是根据漏洞修复的严重性和影响(即补丁)确定优先级。记录所做的所有更改至关重要,这样您就可以提供为确保合规性而采取的步骤的证据。

漏洞管理中的常见挑战

根据您从哪里开始,虚拟机 (VM) 管理过程可能会非常繁重,因此您可能需要帮助才能开始解决最关键的漏洞。常见挑战及其解决方案包括:

- 资源限制:如果您的团队规模较小或缺乏经验,请考虑聘请托管漏洞管理服务团队来开始工作。他们可以帮助设置计划,并在需要时对其进行管理,直到团队可以接管为止。

- 误报:扫描仪可以识别误报。原因可能包括信息不完整、扫描工具配置错误和定义过时。不断检查最新的定义,并从供应商那里获得帮助以正确设置扫描仪。

- 快速演变的威胁:由于可能发现数十个漏洞,尤其是在大型代码库中,扫描工具必须具有不断的自动更新。

- 资产盘点不完整:这是一个常见问题,尤其是在刚开始进行漏洞扫描的情况下。维护所有资产的清单并不断更新,并且使用网络清单扫描工具来确保清单完整且最新。

Veeam 如何在漏洞管理方面提供帮助

漏洞管理系统对于安全网络至关重要,但在发生网络攻击时,拥有一个良好的备份和恢复系统也很重要。如需了解 Veeam Data Platform 如何帮助您保护业务数据,请立即预约演示或下载试用版,亲自测试该软件!