- Veeam用語集

- 脆弱性管理とは?

脆弱性管理とは?

脆弱性管理(VM)は脆弱性を特定して評価・報告し、それらを管理または緩和するプロセスです。このプロセスは組織のエンドポイント、システム、ワークロードを対象とします。これにより、組織のシステムとデータストアの安全性が保証されます。

脆弱性は脅威やリスクとは異なるものです。

- 脆弱性:サイバー犯罪者によって悪用される可能性がある、コンピューターシステムまたはネットワークの弱点または欠陥。

- 脅威:サイバー犯罪者がシステムにハッキングするための悪意のあるアクション。これには脆弱性の悪用が含まれる場合があります。

- リスク:攻撃者による侵害、システムの侵害、サイバー攻撃の可能性。

従来のVMとリスクベースのVMの比較

脆弱性管理に対する従来のアプローチは、すべての脆弱性を特定して修正することを目的としています。このアプローチは、システムがよりシンプルだった時代は実現可能だったかもしれませんが、今では非実用的です。多大なリソースを割り当てる必要があり、ユーザーはリスクの低い修正に多くの時間を費やし、重大な問題が無視されてしまう可能性があります。

リスクベースのアプローチでは、ビジネスに対する潜在的な影響と脅威の観点から脆弱性に優先順位を付けます。リスクベースのVMでは、最も大きな損害をもたらす可能性のある問題に焦点を当てます。

脆弱性管理と脆弱性評価

脆弱性評価は、ITチームがシステムの脆弱性をスキャンする一度限りのプロセスです。ITチームでは、ほとんどの場合は評価の一環として、発見した脆弱性の重要度と脅威を分類します。脆弱性評価は脆弱性管理の最初のステップです。VMは、深刻度に基づいて脆弱性を特定し、優先順位を付けて修正する継続的なプロセスです。

脆弱性管理が重要な理由

2024年には、前年比38%増となる40,000件以上の共通脆弱性識別子(CVE)が報告されました。すべての主要なソフトウェアプラットフォームとソフトウェア製品で脆弱性が確認されています。VMは、企業がハッカーやランサムウェアからデータを保護するために、ソフトウェア、ネットワーク、エンドポイントの安全性を高めるうえで役立ちます。

VMには以下のようなメリットがあります。

- セキュリティの向上:効果的な脆弱性管理を通じて侵害のリスクを軽減できます。

- 脅威の早期検出:定期的かつ継続的な脆弱性スキャンにより、脅威をより迅速に検出できます。

- データ窃取のリスク軽減:データ保護要件へのコンプライアンスが向上することで、データ盗難のリスクも低下します。

- システムアベイラビリティの向上:脆弱性に起因する強制的なダウンタイムが軽減されます。

- サイバー攻撃に対する回復力の向上:システムのセキュリティが向上することで、攻撃が成功する可能性が低くなります。

- コスト削減:データ侵害が減ることで、データ消失や規制コンプライアンス違反による罰金のリスクが軽減されます。

一般的な脆弱性とそのランク付け方法

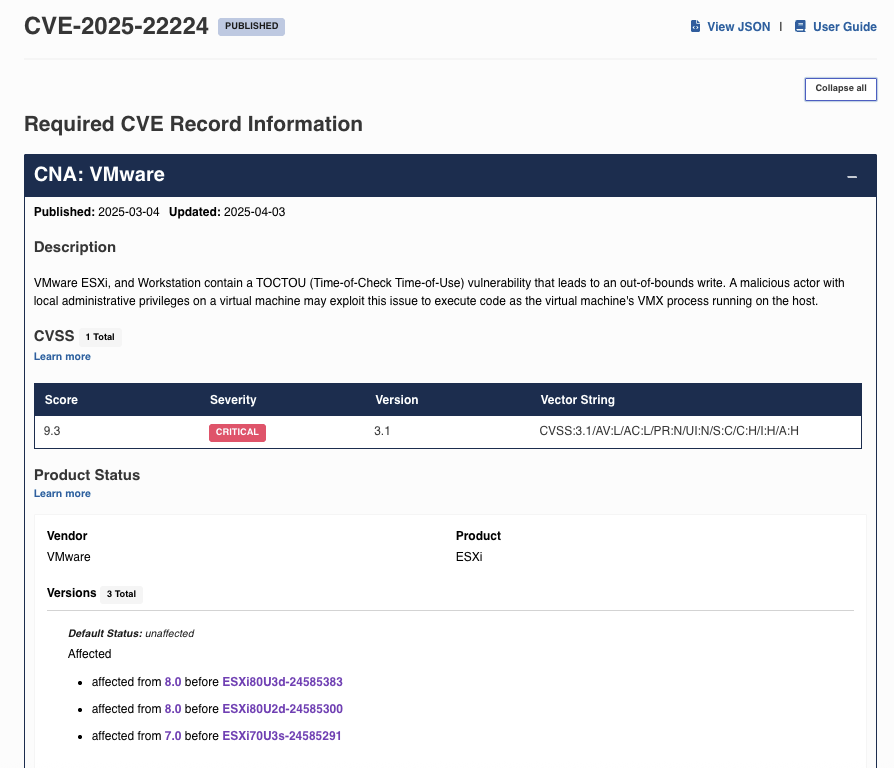

脆弱性は、CVEプログラムで開発された基準に従って評価されます。サイバーセキュリティの脆弱性にはCVE IDが割り当てられ、一般に公開されたデータベース、NIST National Vulnerability Database(NVD)に保管されます。それぞれの脆弱性にはCVEの文字で始まるIDが割り当てられ、その後に脆弱性が特定された年と一意のシーケンス番号が続きます。CVEはNVDで公開する前に検証され、そのNVDレコードには、深刻度、影響を受ける各バージョン、脆弱性の修正の有無が示されます。

脆弱性には2つの異なるリスク評価があり、Forum of Incident Response and Security Teams(FIRST:インシデント対応およびセキュリティチームのフォーラム)によって決定されます。共通脆弱性評価システム(CVSS)では、攻撃ベクトル、範囲、影響度のメトリックスに基づき、深刻度に応じて脆弱性をランク付けします。詳細については、以下の表を参照してください。

| 脆弱性の深刻度 | CVSS基本スコア |

|---|---|

| 0 | なし |

| 0.1~3.9 | 低 |

| 4.0~6.9 | 中程度 |

| 7.0~8.9 | 高 |

| 9.0~10.0 | 緊急 |

2番目の評価はExploit Prediction Scoring System(EPSS)です。この評価では、脆弱性が悪用される確率を0~100%の範囲で推定します。

CVEの詳細データベースからCVEレコードにアクセスし、さまざまな基準に従って脆弱性を検索できます。この情報については、NIST National Vulnerability Databaseも参照してください。

深刻度の低い脆弱性で’は、アプリがクラッシュしたり、システムに関する比較的無害な情報が明らかになったりする可能性があります。また、システム設定とインストールされているアプリケーションの特定かつ珍しい組み合わせによって悪用されてしまう場合もあります。「高」または「緊急」の脆弱性はソフトウェアを実行しているシステムに影響を与える可能性が高く、悪用された場合により深刻な結果がもたらされます。たとえば、ランサムウェアの実行のために悪用される可能性があるリモート実行の脆弱性は、重大なエクスプロイトとなります。

CVSS深刻度の高い重大な脆弱性の例をご覧ください。

脆弱性管理が機能するしくみ

脆弱性管理とは、組織のITインフラストラクチャ、システム、アプリケーションにおけるセキュリティの脆弱性を特定、評価、処理(修復または軽減するなど)、報告する、継続的で、多くの場合は自動化されたプロセスです。

脆弱性管理は、米国国立標準技術研究所(NIST)のガイドラインで推奨されています。NISTは、サイバーセキュリティリスクの管理に関するガイダンスを提供するサイバーセキュリティフレームワーク(CSF 2.0)を作成しました。

公開されているサイバーセキュリティフレームワークでは、組織がリスクを管理するために採用できる原則と実践について説明しています。ISO/IEC 27005:2022は、情報セキュリティ、サイバーセキュリティ、プライバシー保護に関するもう一つの規格です。サイバーセキュリティフレームワークはガイドラインです。一方、ISO規格は、組織によるISO 27001情報セキュリティ、サイバーセキュリティ、プライバシー保護認証の要件遵守を支援することを目的としています。

脆弱性管理の主なコンポーネント

脆弱性管理システムには以下のコンポーネントを含める必要があります。

資産の検出とインベントリ

IT管理者は、エンドポイントやシステムを含むすべての資産の包括的なインベントリを維持する必要があります。完全で最新のインベントリによってすべてのデジタル資産がカウントされ、それぞれのバージョンとリリースが可視化されます。資産の識別にはインベントリスキャンツールも用意されています。

脆弱性スキャン

ソースコード、サードパーティ、オープンソースライブラリなど、システムの脆弱性を定期的にスキャンする必要があります。システムの既知の脆弱性を定期的にスキャンする自動化ツールを使用することが推奨されます。

パッチ管理

組織には、最新のアップデートやパッチを継続的に確認するパッチ管理ソフトウェアを使用することが推奨されます。自動パッチ管理は手動による確認よりも効果的です。セキュリティパッチとソフトウェアパッチは既知のCVEに修正を適用し、脆弱性が悪用されるリスクを最小限に抑えるため、できるだけ早い段階で適用する必要があります。

設定管理

すべてのシステムの安全性設定を維持し、変更を追跡して、セキュリティポリシーへの準拠を確保することです。組織は、セキュリティ設定管理ソフトウェアを利用して設定スキャンを自動化することを検討すべきです。システムを適切に保護し、エクスプロイトの軽減やランサムウェア攻撃の防止のためにバックアップを準備することで、セキュリティリスクを大幅に軽減することもできます。

脆弱性の修復

ソフトウェア開発チームとセキュリティチームは、脆弱性を特定した後にそれがどのように悪用されるかを検討し、あらゆる経路を確実に保護することができます。効果的に修復するには、深刻度とその影響に基づいて脆弱性修正(パッチなど)に優先順位を付けることが鍵となります。コンプライアンスを確保するために講じられた手順の証拠を提供できるように、行われたすべての変更を文書化することが重要です。

脆弱性管理における一般的な課題

脆弱性管理(VM)プロセスは、開始した段階によっては膨大なものになる可能性があるため、最も深刻な脆弱性への対処を開始するにあたってサポートが必要になる場合があります。一般的な課題とそのソリューションには次のようなものがあります。

- リソースの制約:小規模なチームや経験が浅いチームの場合は、開始にあたって脆弱性管理のマネージドサービスチームの採用を検討しましょう。マネージドサービスチームはプログラムの設定を支援し、必要に応じて引き継ぎまでプログラムの管理を代行することもできます。

- 誤検出:スキャナーでは誤検出が生じる場合があります。その理由には、情報が不完全、スキャンツールの設定ミス、定義が古いなどが挙げられます。常に最新の定義を確認し、ベンダーのサポートを得てスキャナーを正しく設定しましょう。

- 急速に進化する脅威:特に大規模なコードベースでは数十もの潜在的な脆弱性が特定されているため、スキャンツールには定期的な自動更新が必要になります。

- 不完全な資産インベントリ:これは、特に脆弱性スキャンを開始したばかりの場合によく発生する問題です。すべての資産のインベントリを維持して常に更新された状態を保ち、ネットワークインベントリスキャンツールを利用してインベントリの完全性と最新性を確保します。

Veeamを活用した脆弱性管理

安全なネットワークを維持するには脆弱性管理システムが欠かせませんが、サイバー攻撃に備えて優れたバックアップと復元のシステムを準備しておくことも重要です。Veeam Data Platformを活用したビジネスデータの保護については、今すぐデモをご予約いただくか、無償評価版をダウンロードしてご自身でその機能をご確認いただけます。