- Glossário Veeam

- O que é gerenciamento de vulnerabilidades?

O que é gerenciamento de vulnerabilidades?

- O que é gerenciamento de vulnerabilidades?

- VM tradicional vs. VM baseada em risco

- Gerenciamento de vulnerabilidades x avaliação de vulnerabilidades

- Por que o gerenciamento de vulnerabilidades é importante?

- Vulnerabilidades comuns e como elas são classificadas

- Como funciona o gerenciamento de vulnerabilidades?

- Principais componentes do Gerenciamento de Vulnerabilidades

- Desafios comuns no gerenciamento de vulnerabilidades

- Como a Veeam Pode Ajudar no Gerenciamento de Vulnerabilidades

Gerenciamento de vulnerabilidades (VM) é o processo de identificar e avaliar vulnerabilidades, reportá-las e gerenciá-las ou mitigá-las. O processo abrange os endpoints, sistemas e cargas de trabalho de uma organização. Ela garante que os sistemas e os armazenamentos de dados da organização estejam seguros.

Uma vulnerabilidade não é o mesmo que uma ameaça ou risco:

- Vulnerabilidade: Uma fraqueza ou falha em um sistema de computador ou rede que pode ser explorada por um cibercriminoso.

- Ameaça: Uma ação maliciosa tomada por um cibercriminoso para invadir um sistema, pode incluir a exploração de vulnerabilidades.

- Risco: A probabilidade de uma violação, sistema comprometido ou ataque cibernético por um agente de ameaça.

VM tradicional vs. VM baseada em risco

A abordagem tradicional para o gerenciamento de vulnerabilidades tem como objetivo identificar e corrigir todas as falhas de segurança. Essa abordagem pode ter sido viável quando os sistemas eram mais simples, mas agora é impraticável. Isso requer a alocação de recursos significativos, e os usuários correm o risco de gastar muito tempo em correções de baixo risco enquanto negligenciam problemas críticos.

A abordagem baseada em risco prioriza as vulnerabilidades em termos de seu impacto potencial e ameaça ao negócio. A VM baseada em risco se concentra nos problemas que poderiam causar mais dano.

Gerenciamento de vulnerabilidades x avaliação de vulnerabilidades

Uma avaliação de vulnerabilidade é um processo único em que a equipe de TI verifica o sistema em busca de vulnerabilidades. Como parte da avaliação, eles geralmente categorizam vulnerabilidades que descobriram em relação à sua criticidade e ameaça. A avaliação de vulnerabilidades é o primeiro passo do gerenciamento de vulnerabilidades. VM é o processo contínuo de identificar, priorizar e corrigir vulnerabilidades com base na gravidade.

Por que o gerenciamento de vulnerabilidades é importante?

Em 2024, mais de 40.000 vulnerabilidades e exposições comuns (CVEs) foram relatadas – um aumento de 38% em relação ao ano anterior. Foram identificadas vulnerabilidades em todas as principais plataformas de software e produtos. A VM ajuda as empresas a proteger software, redes e endpoints para proteger dados contra ransomware e hackers.

Os benefícios do VM incluem:

- Segurança melhorada: Uma gestão eficaz das vulnerabilidades reduz o risco de comprometimento.

- Detecção antecipada de ameaças: Você pode detectar ameaças mais rapidamente, graças à verificação regular e contínua de vulnerabilidades.

- Menor risco de vazamento de dados: A conformidade aprimorada com os requisitos de proteção de dados resulta em um risco menor de roubo de dados.

- Maior disponibilidade do sistema: Há menos tempo de inatividade forçado devido a vulnerabilidades.

- Maior resiliência aos ataques virtuais: A segurança aprimorada do sistema reduz a possibilidade de um ataque bem-sucedido.

- Redução de custos: Você tem menos violações de dados e um risco menor de multas por perda de dados ou cumprimento de conformidade normativa.

Vulnerabilidades comuns e como elas são classificadas

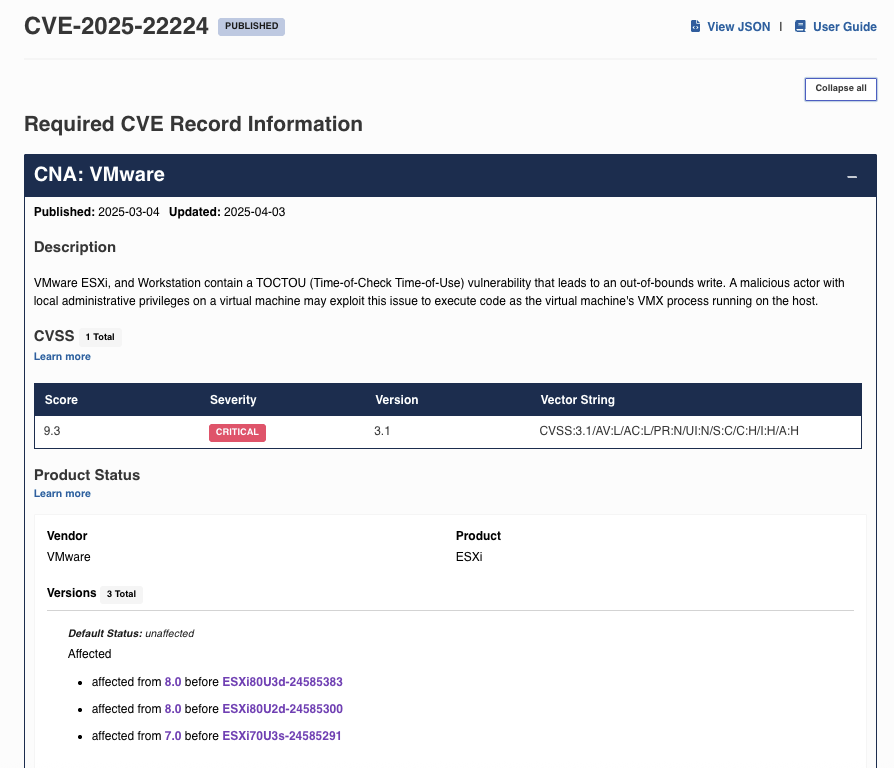

As vulnerabilidades são classificadas de acordo com critérios desenvolvidos pelo Programa CVE. As vulnerabilidades de segurança cibernética recebem uma identificação CVE e são registradas em um banco de dados público, o National Vulnerability Database (NVD) do NIST. As vulnerabilidades recebem uma ID que começa com as letras CVE, seguida pelo ano em que a vulnerabilidade foi identificada e um número de sequência exclusivo. Antes de serem publicados no NVD, os CVEs passam por uma verificação, e o registro no NVD exibe a gravidade, as versões afetadas e se a vulnerabilidade já foi corrigida.

As vulnerabilidades têm duas classificações de risco separadas, que são determinadas pelo Fórum de Equipes de Resposta a Incidentes e Segurança (FIRST). O Common Vulnerability Scoring System (CVSS) classifica as vulnerabilidades de acordo com a gravidade com base em vetores de ataque, escopo e métricas de impacto. Consulte a tabela abaixo para mais informações:

| Gravidade da vulnerabilidade | Pontuação Base CVSS |

|---|---|

| 0 | Nenhuma |

| 0.1 até 3.9 | Baixa |

| 4.0 até 6.9 | Média |

| 7.0 até 8.9 | Alta |

| 9.0 até 10.0 | Crítica |

A segunda classificação é o Exploit Prediction Scoring System (EPSS), que estima a probabilidade de a vulnerabilidade ser explorada como uma porcentagem entre zero e 100%.

Você pode acessar os registros de CVE do bancos de dados de detalhes CVE e procurar vulnerabilidades de acordo com vários critérios. Outras fontes para essas informações incluem o NIST National Vulnerability Database.

Vulnerabilidades de baixa gravidade podem fazer com que um aplicativo trave ou revele informações relativamente inócuas sobre o sistema. Eles também podem exigir uma combinação específica e incomum de configurações do sistema e aplicativos instalados para serem explorados. Uma vulnerabilidade alta ou crítica provavelmente afetará os sistemas que executam o software e terá consequências mais graves se explorada. Por exemplo, uma vulnerabilidade de execução remota que possa ser explorada para executar um ransomware seria uma exploração crítica.

Veja um exemplo de vulnerabilidade crítica com alta gravidade de CVSS:

Como funciona o gerenciamento de vulnerabilidades?

O gerenciamento de vulnerabilidades é um processo contínuo, frequentemente automatizado, que envolve identificar, avaliar, tratar (corrigir ou mitigar) e reportar vulnerabilidades de segurança presentes na infraestrutura, sistemas e aplicativos de TI de uma organização.

O gerenciamento de vulnerabilidades é recomendado conforme as diretrizes estabelecidas pelo National Institute of Standards and Technology (NIST). O NIST criou o Cybersecurity Framework (CSF 2.0), que contém orientações sobre o gerenciamento de riscos de segurança cibernética.

A estrutura de segurança cibernética publicada explica os princípios e práticas que as organizações podem adotar para gerenciar riscos. A ISO/IEC 27005:2022 é outro padrão amplamente reconhecido para segurança da informação, segurança cibernética e proteção da privacidade. Embora a estrutura de segurança cibernética funcione como uma diretriz, o padrão ISO tem como objetivo auxiliar as organizações a cumprirem os requisitos da certificação ISO 27001 para segurança da informação, segurança cibernética e proteção da privacidade.

Principais componentes do Gerenciamento de Vulnerabilidades

Um sistema de gerenciamento de vulnerabilidades deve incluir os seguintes componentes:

Descoberta de ativos e inventário

O gerenciamento de TI deve manter um inventário abrangente de todos os ativos, incluindo endpoints e sistemas. Um inventário completo e atualizado assegura que todos os ativos digitais sejam contabilizados, proporcionando visibilidade sobre versões e lançamentos. Ferramentas de varredura de inventário também estão disponíveis para identificar ativos.

Varredura de vulnerabilidades

É importante realizar verificações regulares nos sistemas para identificar vulnerabilidades, abrangendo o código-fonte, bem como bibliotecas de terceiros e de código aberto. É recomendável que você use ferramentas automatizadas para verificar regularmente os sistemas em busca de vulnerabilidades conhecidas.

Gerenciamento de patches

As organizações devem utilizar softwares de gerenciamento de patches que monitorem continuamente a disponibilidade de atualizações e correções recentes — o gerenciamento automatizado de patches é mais eficiente do que as verificações manuais. Você deve aplicar patches de segurança e software o mais rápido possível para aplicar correções a CVEs conhecidos e minimizar a exposição a vulnerabilidades.

Gerenciamento de

configuração Trata-se de manter configurações seguras para todos os sistemas e rastrear alterações para garantir a conformidade com a política de segurança. As organizações devem avaliar a adoção de software de gerenciamento de configuração de segurança para automatizar a verificação das configurações. Proteger adequadamente os sistemas e ter backups para mitigar explorações ou impedir ataques de ransomware também reduz muito os riscos de segurança.

Corrigindo vulnerabilidades

Depois de identificar vulnerabilidades, as equipes de desenvolvimento de software e segurança podem considerar como elas seriam exploradas e garantir que todos os caminhos sejam protegidos. O segredo para uma remediação eficaz está em priorizar a correção das vulnerabilidades segundo sua gravidade e impacto, ou seja, por meio de patches. É crucial documentar todas as alterações feitas para que você possa fornecer evidências das medidas tomadas para garantir a conformidade.

Desafios comuns no gerenciamento de vulnerabilidades

Dependendo do ponto de partida, o processo de gerenciamento de máquinas virtuais (VM) pode ser complexo, sendo possível que você precise de suporte para iniciar o tratamento das vulnerabilidades mais críticas. Desafios comuns e suas solução incluem:

- Restrições de recursos: Se a sua equipe for pequena ou tiver pouca experiência, considere contratar uma equipe de serviços gerenciados de gerenciamento de vulnerabilidades para começar imediatamente. Eles podem ajudar a configurar um programa e, se necessário, gerenciá-lo até que a equipe possa assumir.

- Falsos positivos: Os scanners podem identificar falsos positivos. Os motivos podem incluir informações incompletas, ferramentas de varredura mal configuradas e definições desatualizadas. Verifique constantemente se as definições estão atualizadas e conte com o suporte dos fornecedores para configurar os scanners corretamente.

- Ameaças em rápida evolução: Com potencialmente dezenas de vulnerabilidades identificadas, especialmente em grandes bases de código, as ferramentas de varredura devem ter atualizações automáticas constantes.

- Inventário de ativos incompleto: Esse é um problema comum, especialmente se você está apenas começando com a verificação de vulnerabilidades. Mantenha um inventário completo de todos os ativos, atualizando-o continuamente, e utilize ferramentas de varredura de inventário de rede para assegurar que o inventário esteja sempre completo e atualizado.

Como a Veeam Pode Ajudar no Gerenciamento de Vulnerabilidades

Sistemas de gerenciamento de vulnerabilidades são fundamentais para manter a segurança da rede; entretanto, diante de ataques virtuais, é igualmente crucial dispor de um sistema eficiente de backup e recuperação. Para saber como a Veeam Data Platform pode ajudar a proteger os dados da sua empresa, agende uma demonstração hoje ou faça o download da versão de avaliação e teste o software!

Conteúdo relacionado

Perguntas frequentes

Qual é a diferença entre gerenciamento de vulnerabilidades e avaliação de vulnerabilidades?

Quais são as diferenças entre uma vulnerabilidade, um risco e uma ameaça?

Qual é a diferença entre ferramentas de gerenciamento de vulnerabilidades, varredura de vulnerabilidades e avaliação de vulnerabilidades?

O que é avaliação de vulnerabilidade e teste de penetração (VAPT)?

Vamos começar

Assista a uma demonstração

Saiba como você pode obter resiliência de dados contra qualquer ameaça com a Veeam