- Glosario de Veeam

- ¿Qué es la gestión de vulnerabilidades?

¿Qué es la gestión de vulnerabilidades?

- ¿Qué es la gestión de vulnerabilidades?

- VM tradicional vs. VM basada en riesgos

- Gestión de vulnerabilidades vs. evaluación de vulnerabilidades

- ¿Por qué es importante la gestión de vulnerabilidades?

- Vulnerabilidades comunes y cómo se clasifican

- ¿Cómo funciona la gestión de vulnerabilidades?

- Componentes clave de la gestión de vulnerabilidades

- Desafíos comunes en la gestión de vulnerabilidades

- Cómo puede ayudar Veeam en la gestión de vulnerabilidades

La gestión de vulnerabilidades (VM) es el proceso de identificar y evaluar vulnerabilidades, informar sobre ellas y gestionarlas o mitigarlas. El proceso abarca los endpoints, los sistemas y las cargas de trabajo de una organización. Garantiza la seguridad de los sistemas y almacenes de datos de la organización.

Una vulnerabilidad no es lo mismo que una amenaza o un riesgo:

- Vulnerabilidad: Una debilidad o falla en un sistema informático o red que puede ser explotada por un ciberdelincuente.

- Amenaza: Es una acción maliciosa realizada por un ciberdelincuente para piratear un sistema, que podría incluir la explotación de vulnerabilidades.

- Riesgo: La probabilidad de que se produzca una filtración, un sistema comprometido o un ciberataque por parte de un actor de amenazas.

VM tradicional vs. VM basada en riesgos

El enfoque tradicional de la gestión de vulnerabilidades tiene como objetivo identificar y corregir todas las vulnerabilidades. Este enfoque puede haber sido factible cuando los sistemas eran más simples, pero ahora es poco práctico. Requiere la asignación de recursos significativos, y los usuarios corren el riesgo de dedicar demasiado tiempo a reparaciones de bajo riesgo mientras descuidan los incidentes críticos.

El enfoque basado en el riesgo prioriza las vulnerabilidades en términos de su impacto potencial y amenaza para el negocio. La VM basada en riesgos se centra en los problemas que podrían causar el mayor daño.

Gestión de vulnerabilidades vs. evaluación de vulnerabilidades

Una evaluación de vulnerabilidades es un proceso único en el que el equipo de TI analiza el sistema en busca de vulnerabilidades. Como parte de la evaluación, normalmente clasifican las vulnerabilidades que han descubierto con respecto a su criticidad y amenaza. Una evaluación de vulnerabilidades es el primer paso de la gestión de vulnerabilidades. La VM es el proceso continuo de identificar, priorizar y corregir vulnerabilidades en función de la gravedad.

¿Por qué es importante la gestión de vulnerabilidades?

En 2024, se notificaron más de 40 000 vulnerabilidades y exposiciones comunes (CVE), lo que supone un aumento del 38% con respecto al año anterior. Se han identificado vulnerabilidades en todas las principales plataformas y productos de software. La VM ayuda a las empresas a asegurar el software, las redes y los endpoints para proteger los datos del ransomware y los hackers.

Los beneficios de la VM incluyen:

- Seguridad mejorada: La gestión eficaz de las vulnerabilidades reduce el riesgo de compromiso.

- Detección temprana de amenazas: Puede detectar las amenazas más rápido gracias al análisis regular y continuo de las vulnerabilidades.

- Menor riesgo de filtración de datos: Un mejor cumplimiento de los requisitos de protección de datos se traduce en un menor riesgo de robo de datos.

- Disponibilidad mejorada del sistema: Hay menos tiempos de inactividad forzados debido a las vulnerabilidades.

- Mayor resiliencia ante ciberataques: La seguridad mejorada del sistema reduce la posibilidad de un ataque exitoso.

- Costes más bajos: Experimente menos filtraciones de datos y un menor riesgo de multas por pérdida de datos o por incumplimiento normativo.

Vulnerabilidades comunes y cómo se clasifican

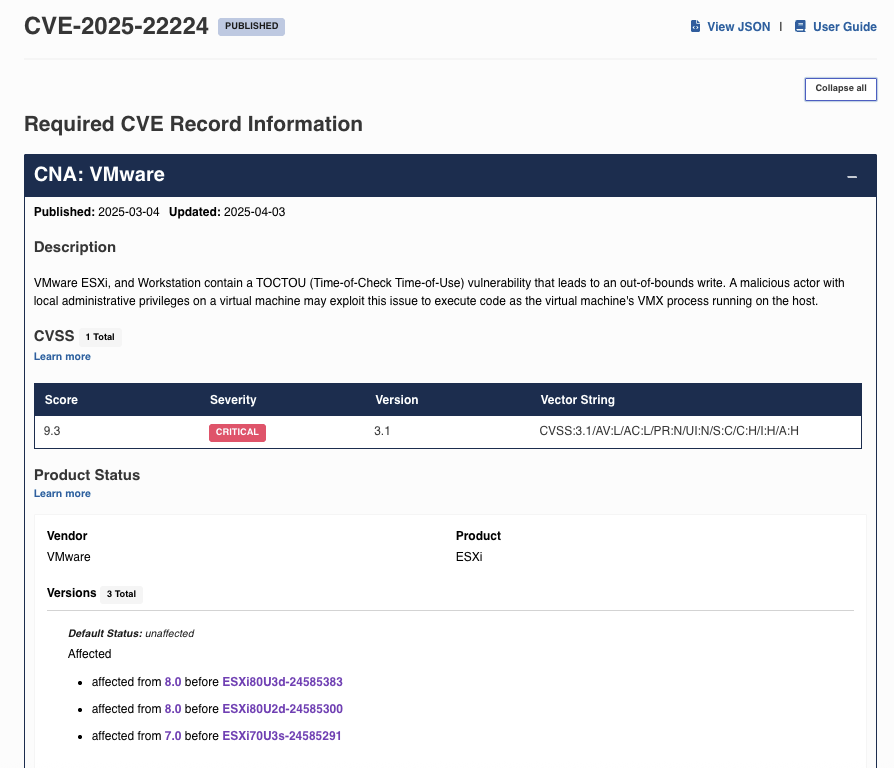

Las vulnerabilidades se clasifican de acuerdo con los criterios desarrollados por el Programa CVE. A las vulnerabilidades de ciberseguridad se les asigna un ID CVE y se almacenan en un catálogo de acceso público, la Base de Datos Nacional de Vulnerabilidades (NVD) del NIST. A las vulnerabilidades se les asigna un ID que comienza con las letras CVE, seguidas del año en que se identificó la vulnerabilidad y un número de secuencia único. Antes de publicar en el NVD, las CVE se verifican y el registro NVD muestra la gravedad, las versiones afectadas y si se ha corregido la vulnerabilidad.

Las vulnerabilidades tienen dos clasificaciones de riesgo separadas, que son determinadas por el Foro de Equipos de Seguridad y Respuesta a Incidentes (FIRST, por sus siglas en inglés). El Common Vulnerability Scoring System (CVSS) clasifica las vulnerabilidades según su gravedad en función de los vectores de ataque, el alcance y las métricas de impacto. Consulte la siguiente tabla para obtener más información:

| Gravedad de la vulnerabilidad | Puntuación base CVSS |

|---|---|

| 0 | Ninguno |

| De 0,1 a 3,9 | Baja |

| De 4,0 a 6,9 | Media |

| De 7,0 a 8,9 | Alta |

| De 9,0 a 10,0 | Crítica |

La segunda calificación es el Exploit Prediction Scoring System (EPSS), que estima la probabilidad de que la vulnerabilidad sea explotada en un porcentaje entre cero y 100%.

Puede acceder a los registros de CVE desde la base de datos de detalles de CVE y buscar vulnerabilidades según diferentes criterios. Otras fuentes de información incluyen la Base de Datos Nacional de Vulnerabilidades del NIST.

Las vulnerabilidades de baja gravedad pueden hacer que una aplicación se bloquee o revelar información relativamente inocua sobre el sistema. También pueden requerir una combinación específica e inusual de configuraciones del sistema y aplicaciones instaladas para ser explotadas. Es probable que una vulnerabilidad alta o crítica afecte a los sistemas que ejecutan el software y tenga consecuencias más graves si se explota. Por ejemplo, una vulnerabilidad de ejecución remota que pudiera aprovecharse para ejecutar ransomware sería un exploit crítico.

Vea un ejemplo de una vulnerabilidad crítica con una gravedad de CVSS alta:

¿Cómo funciona la gestión de vulnerabilidades?

La gestión de vulnerabilidades es el proceso continuo y, a menudo, automatizado de identificar, evaluar, tratar (es decir, remediar o mitigar) e informar sobre las vulnerabilidades de seguridad en la infraestructura, los sistemas y las aplicaciones de TI de una organización.

La gestión de vulnerabilidades se recomienda en las directrices del Instituto Nacional de Estándares y Tecnología (NIST). El NIST creó el Marco de Ciberseguridad (CSF 2.0), que ofrece orientación sobre la gestión de los riesgos de ciberseguridad.

El marco de ciberseguridad publicado explica los principios y prácticas que las organizaciones pueden adoptar para gestionar el riesgo. La ISO/IEC 27005:2022 es otro estándar consolidado para la seguridad de la información, la ciberseguridad y la protección de la privacidad. Si bien el marco de la ciberseguridad es una guía, el estándar ISO tiene como objetivo ayudar a las organizaciones a cumplir con los requisitos de la certificación ISO 27001 para la seguridad de la información, la ciberseguridad y la protección de la privacidad.

Componentes clave de la gestión de vulnerabilidades

Un sistema de gestión de vulnerabilidades debe incluir los siguientes componentes:

Descubrimiento e inventario de activos

El equipo de TI debe mantener un inventario exhaustivo de todos los activos, incluidos los endpoints y los sistemas. Un inventario completo y actualizado garantiza que se cuenten todos los activos digitales y que haya visibilidad de las versiones y lanzamientos. Las herramientas de escaneo de inventario también están disponibles para identificar activos.

Escaneo de vulnerabilidades

Debe escanear de manera periódica los sistemas en busca de vulnerabilidades, incluido el código fuente y las bibliotecas de terceros y de código abierto. Se recomienda utilizar herramientas automatizadas para analizar regularmente los sistemas en busca de vulnerabilidades conocidas.

Las

organizaciones deben utilizar un software de gestión de parches que compruebe continuamente si hay actualizaciones y parches recientes: la gestión automatizada de parches es más eficaz que las comprobaciones manuales. Debe aplicar parches de seguridad y software lo antes posible para aplicar correcciones a CVE conocidos y minimizar la exposición a vulnerabilidades.

Gestión de la configuración

Se trata de mantener configuraciones seguras para todos los sistemas y realizar un seguimiento de los cambios para garantizar el cumplimiento de las políticas de seguridad. Las organizaciones deben considerar el uso de software de administración de configuraciones de seguridad para automatizar el escaneo de configuraciones. Proteger adecuadamente los sistemas y disponer de backups para mitigar las explotaciones o evitar los ataques de ransomware reduce de manera significativa los riesgos de seguridad.

Una vez identificadas las vulnerabilidades, los equipos de desarrollo y seguridad del software pueden considerar cómo se explotarían y asegurarse de que todas las vías estén protegidas. La clave para una remediación eficaz es priorizar en función de la gravedad y el impacto de las correcciones de vulnerabilidades (es decir, parches). Es fundamental documentar todos los cambios realizados para poder demostrar los pasos adoptados para garantizar el cumplimiento.

Desafíos comunes en la gestión de vulnerabilidades

Dependiendo de dónde comience, el proceso de administración de máquinas virtuales (VM) puede ser abrumador, por lo que es posible que necesite ayuda para comenzar a abordar sus vulnerabilidades más críticas. Entre los desafíos comunes y sus soluciones se incluyen los siguientes:

- Limitaciones de recursos: Si su equipo es pequeño o inexperto, considere la posibilidad de contratar a un equipo de servicios de gestión de vulnerabilidades para empezar. Pueden ayudar a establecer un programa y, si es necesario, administrarlo hasta que el equipo pueda hacerse cargo.

- Falsos positivos: Los escáneres pueden identificar falsos positivos. Las razones pueden incluir información incompleta, herramientas de escaneo mal configuradas y definiciones obsoletas. Compruebe constantemente las últimas definiciones y obtenga ayuda de los proveedores para configurar los escáneres correctamente.

- Amenazas que evolucionan rápidamente: Con potencialmente docenas de vulnerabilidades identificadas, especialmente en grandes bases de código, las herramientas de escaneo deben tener actualizaciones automáticas constantes.

- Inventario incompleto de activos: Este es un problema común, especialmente si recién está comenzando con el escaneo de vulnerabilidades. Mantenga un inventario de todos los activos y manténgalo constantemente actualizado y utilice herramientas de escaneo de inventario de red para asegurarse de que el inventario esté completo y actualizado.

Cómo puede ayudar Veeam en la gestión de vulnerabilidades

Los sistemas de gestión de vulnerabilidades son esenciales para una red segura, pero en el caso de los ciberataques, también es importante contar con un buen sistema de backup y recuperación. Para saber cómo Veeam Data Platform puede ayudarle a proteger los datos de su empresa, reserve una demostración hoy mismo o descargue una versión de prueba y pruebe el software usted mismo.

Contenido relacionado

Preguntas frecuentes

¿Cuál es la diferencia entre la gestión y la evaluación de vulnerabilidades?

¿Cuáles son las diferencias entre una vulnerabilidad, un riesgo y una amenaza?

¿Cuál es la diferencia entre la gestión de vulnerabilidades, el análisis de vulnerabilidades y las herramientas de evaluación de vulnerabilidades?

¿Qué es la evaluación de vulnerabilidades y las pruebas de penetración (VAPT)?

Comencemos

Ver una demostración

Descubra cómo puede lograr la resiliencia de datos frente a cualquier amenaza con Veeam

Foros de investigación y desarrollo de Veeam

Obtenga ayuda para sus productos y software de Veeam