- Veeam-Glossar

- Was ist Schwachstellenmanagement?

Was ist Schwachstellenmanagement?

- Was ist Schwachstellenmanagement?

- Herkömmliches Schwachstellenmanagement vs. risikobasiertes Schwachstellenmanagement

- Schwachstellenmanagement vs. Schwachstellenbewertung

- Warum ist Schwachstellenmanagement wichtig?

- Häufige Schwachstellen und ihre Einstufung

- Wie funktioniert Schwachstellenmanagement?

- Die wichtigsten Komponenten des Schwachstellenmanagements

- Häufige Herausforderungen beim Schwachstellenmanagement

- So kann Veeam das Schwachstellenmanagement unterstützen

Bei Schwachstellenmanagement geht es um die Identifizierung und Bewertung von Schwachstellen, das entsprechende Reporting und den Umgang mit diesen Schwachstellen. Das Verfahren umfasst die Endpunkte, Systeme und Workloads eines Unternehmens. Es gewährleistet, dass die Systeme und Datenspeicher des Unternehmens sicher sind.

Eine Schwachstelle ist nicht dasselbe wie eine Bedrohung oder ein Risiko:

- Schwachstelle: Eine Schwäche oder ein Fehler in einem Computersystem oder Netzwerk, die bzw. der von Cyberkriminellen ausgenutzt werden kann.

- Bedrohung: Eine böswillige Aktion eines Cyberkriminellen, um in ein System einzudringen, möglicherweise durch Ausnutzung von Schwachstellen.

- Risiko: Die Wahrscheinlichkeit einer Sicherheitsverletzung, eines kompromittierten Systems oder eines Cyberangriffs durch einen Bedrohungsakteur.

Herkömmliches Schwachstellenmanagement vs. risikobasiertes Schwachstellenmanagement

Die herkömmliche Herangehensweise an das Schwachstellenmanagement zielt darauf ab, jede Schwachstelle zu identifizieren und zu beheben. Diese Herangehensweise mag praktikabel gewesen sein, als die Systeme noch einfacher waren, heute ist sie jedoch schwer umsetzbar. Sie erfordert den Einsatz erheblicher Ressourcen, außerdem besteht die Gefahr, dass Benutzer zu viel Zeit in die Behebung von Problemen mit geringem Risiko investieren und kritische Probleme vernachlässigen.

Der risikobasierte Ansatz priorisiert Schwachstellen nach ihrer potenziellen Auswirkung und Bedrohung für das Unternehmen. Das risikobasierte Schwachstellenmanagement konzentriert sich auf die Probleme, die den größten Schaden verursachen könnten.

Schwachstellenmanagement vs. Schwachstellenbewertung

Eine Schwachstellenbewertung ist ein einmaliger Prozess, bei dem das IT-Team das System auf Schwachstellen untersucht. Im Rahmen der Bewertung werden die entdeckten Schwachstellen in der Regel nach ihrer Kritikalität und Bedrohung kategorisiert. Die Schwachstellenbewertung ist der erste Schritt des Schwachstellenmanagements. Schwachstellenmanagement ist der fortlaufende Prozess der Identifizierung, Priorisierung und Behebung von Schwachstellen unter Berücksichtigung ihres Schweregrads.

Warum ist Schwachstellenmanagement wichtig?

2024 wurden mehr als 40.000 häufige Schwachstellen und Gefährdungen (Common Vulnerabilities and Exposures, CVEs) gemeldet – ein Anstieg um 38 % gegenüber dem Vorjahr. Schwachstellen wurden in allen größeren Softwareplattformen und -produkten identifiziert. Das Schwachstellenmanagement unterstützt Unternehmen bei der Sicherung von Software, Netzwerken und Endpunkten zum Schutz von Daten vor Ransomware und Hackern.

Die Vorteile von Schwachstellenmanagement:

- Mehr Sicherheit: Ein effektives Schwachstellenmanagement senkt das Risiko einer Kompromittierung.

- Frühzeitige Erkennung von Bedrohungen: Dank regelmäßiger und kontinuierlicher Schwachstellen-Scans können Sie Bedrohungen schneller erkennen.

- Geringeres Risiko einer Datenexfiltration: Eine bessere Compliance mit Datenschutzanforderungen führt zu einem geringeren Datendiebstahlrisiko.

- Verbesserte Systemverfügbarkeit: Es kommt zu weniger erzwungenen Ausfallzeiten aufgrund von Schwachstellen.

- Höhere Resilienz gegenüber Cyberangriffen: Durch die verbesserte Systemsicherheit verringert sich die Wahrscheinlichkeit eines erfolgreichen Angriffs.

- Geringere Kosten: Es kommt zu weniger Datenschutzverletzungen und das Risiko von Geldstrafen wegen Datenverlusten oder der Nichteinhaltung gesetzlicher Vorschriften ist geringer.

Häufige Schwachstellen und ihre Einstufung

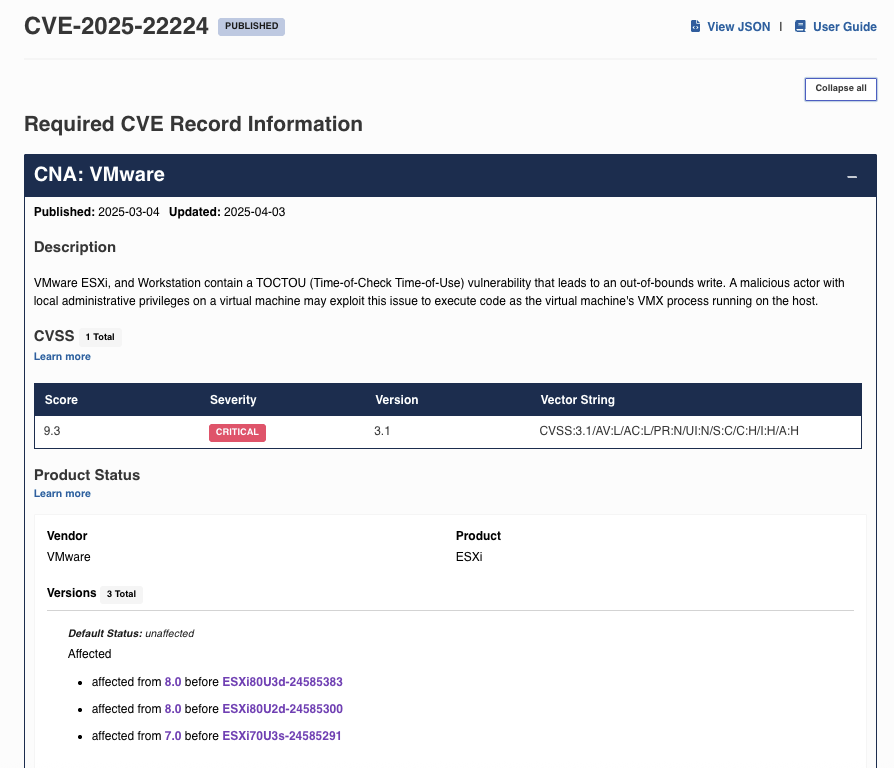

Schwachstellen werden nach den vom CVE-Programm entwickelten Kriterien bewertet. Cybersicherheitsschwachstellen wird eine CVE-ID zugeordnet und die Schwachstellen werden in einem öffentlich zugänglichen Katalog, der NIST National Vulnerability Database (NVD), gespeichert. Die Schwachstellen erhalten eine ID, die mit den Buchstaben CVE beginnt, gefolgt von dem Jahr, in dem die Schwachstelle identifiziert wurde, und einer eindeutigen Sequenznummer. Vor der Veröffentlichung in der NVD werden die CVEs überprüft. Der NVD-Eintrag zeigt den Schweregrad sowie die betroffenen Versionen an und gibt an, ob die Schwachstelle behoben wurde.

Für Schwachstellen gibt es zwei verschiedene Risikobewertungen, die vom Forum of Incident Response and Security Teams (FIRST) festgelegt werden. Das Common Vulnerability Scoring System (CVSS) stuft Schwachstellen nach ihrem Schweregrad ein, basierend auf Angriffsvektoren, Umfang und Auswirkungsmetriken. Weitere Informationen finden Sie in der Tabelle unten:

| Schweregrad der Schwachstelle | CVSS-Basis-Score |

|---|---|

| 0 | Keine |

| 0,1 bis 3,9 | Gering |

| 4,0 bis 6,9 | Mittel |

| 7,0 bis 8,9 | Hoch |

| 9,0 bis 10,0 | Kritisch |

Die zweite Bewertung ist das Exploit Prediction Scoring System (EPSS), das die Wahrscheinlichkeit einer Ausnutzung der Schwachstelle als Prozentsatz zwischen null und 100 % einschätzt.

Sie können über die Datenbank mit den CVE-Details auf die CVE-Datensätze zugreifen und anhand von verschiedenen Kriterien nach Schwachstellen suchen. Weitere Quellen für diese Informationen sind die NIST National Vulnerability Database.

Schwachstellen mit geringem Schweregrad können dazu führen, dass eine Anwendung abstürzt oder relativ harmlose Informationen über das System preisgibt. Es könnte auch sein, dass sie eine bestimmte, ungewöhnliche Kombination von Systemeinstellungen und installierten Anwendungen erfordern, um ausgenutzt werden zu können. Eine Schwachstelle mit hohem oder kritischem Schweregrad betrifft wahrscheinlich Systeme, auf denen die Software ausgeführt wird, und hat schwerwiegendere Folgen, wenn sie ausgenutzt wird. Beispielsweise wäre eine Remote-Execution-Schwachstelle, die zur Ausführung von Ransomware ausgenutzt werden kann, eine kritische Schwachstelle.

Hier ein Beispiel für eine kritische Schwachstelle mit hohem CVSS-Schweregrad:

Wie funktioniert Schwachstellenmanagement?

Schwachstellenmanagement ist der kontinuierliche und oft automatisierte Prozess der Identifizierung und Bewertung von und des Umgangs (d. h. Behebung oder Minderung) mit Sicherheitsschwachstellen in der IT-Infrastruktur, den Systemen und Anwendungen eines Unternehmens und des diesbezüglichen Reportings.

Schwachstellenmanagement wird in den Richtlinien des National Institute of Standards and Technology (NIST) empfohlen. Das NIST hat das Cybersecurity Framework (CSF 2.0) geschaffen, das Anleitungen für den Umgang mit Cybersicherheitsrisiken bietet.

Das veröffentlichte Cybersecurity Framework erläutert die Prinzipien und Praktiken, die Unternehmen für den Umgang mit Risiken anwenden können. ISO/IEC 27005:2022 ist ein weiterer etablierter Standard für Informationssicherheit, Cybersicherheit und Datenschutz. Während es sich bei dem Cybersecurity Framework um eine Richtlinie handelt, zielt der ISO-Standard darauf ab, Unternehmen dabei zu unterstützen, die Anforderungen für die ISO 27001-Zertifizierung für Informationssicherheit, Cybersicherheit und Datenschutz zu erfüllen.

Die wichtigsten Komponenten des Schwachstellenmanagements

Ein System für das Schwachstellenmanagement sollte die folgenden Komponenten umfassen:

Asset-Erkennung und -Inventar

Das IT-Management sollte ein umfassendes Inventar aller Assets, einschließlich Endpunkte und Systeme, unterhalten. Ein vollständiges und aktuelles Inventar stellt sicher, dass alle digitalen Assets gezählt werden und Transparenz in Bezug auf Versionen und Releases besteht. Zur Ermittlung der Assets sind auch Tools zum Scannen des Inventars verfügbar.

Schwachstellen-Scans

Sie sollten Ihre Systeme regelmäßig auf Schwachstellen überprüfen, einschließlich des Quellcodes und der Bibliotheken von Drittanbietern und Open-Source-Bibliotheken. Es empfiehlt sich, für die regelmäßige Überprüfung der Systeme auf bekannte Schwachstellen automatisierte Tools zu verwenden.

Patch-Management

Unternehmen sollten eine Software für das Patch-Management verwenden, die kontinuierlich nach neuen Updates und Patches sucht. Automatisiertes Patch-Management ist effektiver als manuelle Prüfungen. Sie sollten Sicherheits- und Software-Patches so früh wie möglich anwenden, um bekannte CVEs zu beheben und die Anfälligkeit für Schwachstellen zu minimieren.

Konfigurationsmanagement

Hier geht es um die Unterhaltung sicherer Konfigurationen für alle Systeme und die Verfolgung von Änderungen, um die Compliance mit Sicherheitsrichtlinien zu gewährleisten. Unternehmen sollten den Einsatz von Software zur Verwaltung der Sicherheitskonfiguration in Betracht ziehen, um das Scannen der Konfiguration zu automatisieren. Auch durch die richtige Sicherung von Systemen und die Unterhaltung von Backups zur Minderung von Exploits oder zur Vermeidung von Ransomware-Angriffen lassen sich Sicherheitsrisiken erheblich reduzieren.

Behebung von Schwachstellen

Nach der Identifizierung von Schwachstellen können die Teams für Softwareentwicklung und Sicherheit überlegen, wie diese ausgenutzt werden könnten, und für entsprechenden Schutz sorgen. Der Schlüssel zu einer effektiven Fehlerbehebung liegt in der Priorisierung der Schwachstellenbehebungen (d. h. Patches) unter Berücksichtigung des Schweregrads und der Auswirkungen. Es ist wichtig, alle vorgenommenen Änderungen zu dokumentieren, damit Sie nachweisen können, welche Schritte Sie unternommen haben, um die Compliance sicherzustellen.

Häufige Herausforderungen beim Schwachstellenmanagement

Je nachdem, wo Sie anfangen, kann der Prozess zur Verwaltung virtueller Maschinen (VMs) gewaltig sein, sodass Sie vielleicht Unterstützung benötigen, um mit der Beseitigung Ihrer wichtigsten Schwachstellen zu beginnen. Zu den häufigsten Herausforderungen und ihren Lösungen gehören:

- Ressourcenbeschränkungen: Wenn Ihr Team klein oder unerfahren ist, sollten Sie darüber nachdenken, zunächst ein externes Team mit der Verwaltung von Schwachstellenmanagement-Services zu beauftragen. Dieses Team kann Sie bei der Einrichtung eines Programms unterstützen und es gegebenenfalls verwalten, bis Ihr Team übernehmen kann.

- Fehlalarme: Bei den Scans kann es zu Fehlalarmen kommen. Dies kann an unvollständigen Informationen, falsch konfigurierten Scan-Tools und veralteten Definitionen liegen. Prüfen Sie kontinuierlich auf die neuesten Definitionen und lassen Sie sich von den Anbietern dabei unterstützen, die Scanner richtig einzurichten.

- Sich schnell entwickelnde Bedrohungen: Da vor allem in großen Codebases möglicherweise Dutzende von Schwachstellen identifiziert werden, müssen Scanningtools über kontinuierliche automatische Updates verfügen.

- Unvollständiges Asset-Inventar: Dies ist ein häufiges Problem, vor allem, wenn Sie gerade erst mit Schwachstellen-Scans beginnen. Führen Sie ein Inventar aller Assets und halten Sie dieses stets aktualisiert. Verwenden Sie Tools zum Scannen des Netzwerkinventars, um sicherzustellen, dass das Inventar vollständig und aktuell ist.

So kann Veeam das Schwachstellenmanagement unterstützen

Systeme für das Schwachstellenmanagement sind für ein sicheres Netzwerk unerlässlich, doch im Falle von Cyberangriffen ist es auch wichtig, über ein gutes System für die Sicherung und Wiederherstellung zu verfügen. Wenn Sie erfahren möchten, wie die Veeam Data Platform Ihre Geschäftsdaten schützen kann, buchen Sie noch heute eine Demo oder laden Sie eine Testversion herunter und überzeugen Sie sich von der Software!

Verwandte Themen

FAQ

Was ist der Unterschied zwischen Schwachstellenmanagement und Schwachstellenbewertung?

Was sind die Unterschiede zwischen einer Schwachstelle, einem Risiko und einer Bedrohung?

Was ist der Unterschied zwischen Tools für Schwachstellenmanagement, Schwachstellen-Scanning und Schwachstellenbewertung?

Was versteht man unter Schwachstellenbewertung und Penetration Testing (VAPT)?

Jetzt starten

Demo ansehen

Erfahren Sie, wie Sie mit Veeam die nötige Datenresilienz zum Schutz vor jeglichen Bedrohungen erreichen

Kontakt

Erhalten Sie Unterstützung bei der Wahl der richtigen Lösung für Ihr Unternehmen