- Glossario Veeam

- Cos'è la gestione delle vulnerabilità?

Cos'è la gestione delle vulnerabilità?

- Cos'è la gestione delle vulnerabilità?

- VM tradizionale vs. VM basata sul rischio

- Gestione della vulnerabilità vs. valutazione della vulnerabilità

- Perché è importante la gestione delle vulnerabilità?

- Vulnerabilità comuni e loro classificazione

- Come funziona la gestione delle vulnerabilità?

- Componenti chiave della gestione delle vulnerabilità

- Sfide comuni nella gestione delle vulnerabilità

- Come Veeam può aiutare nella gestione delle vulnerabilità

La gestione delle vulnerabilità (VM) è il processo di identificazione e valutazione delle vulnerabilità, segnalazione delle stesse e gestione o mitigazione delle stesse. Il processo riguarda gli endpoint, i sistemi e i carichi di lavoro di un'organizzazione. Garantisce la sicurezza dei sistemi e dei data store dell'organizzazione.

Una vulnerabilità non è la stessa cosa di una minaccia o di un rischio:

- Vulnerabilità: Una debolezza o un difetto in un sistema informatico o in una rete che potrebbe essere sfruttato da un criminale informatico.

- Minaccia: Azione dannosa intrapresa da un criminale informatico per hackerare un sistema; potrebbe includere lo sfruttamento delle vulnerabilità.

- Rischio: La probabilità di una violazione, di una compromissione del sistema o di un attacco informatico da parte di un agente della minaccia.

VM tradizionale vs. VM basata sul rischio

L'approccio tradizionale alla gestione delle vulnerabilità mira a identificare e correggere ogni vulnerabilità. Questo approccio poteva essere fattibile quando i sistemi erano più semplici, ma ora non è più pratico. Richiede l'allocazione di risorse ingenti e gli utenti rischiano di dedicare troppo tempo a soluzioni a basso rischio, trascurando i problemi critici.

L'approccio basato sul rischio dà priorità alle vulnerabilità in termini di potenziale impatto e minaccia per l'azienda. La VM basata sul rischio si concentra sui problemi che potrebbero causare i danni maggiori.

Gestione della vulnerabilità vs. valutazione della vulnerabilità

La valutazione della vulnerabilità è un processo una tantum in cui il team IT analizza il sistema alla ricerca di vulnerabilità. Come parte della valutazione, in genere categorizzano le vulnerabilità scoperte in base alla loro criticità e minaccia. La valutazione della vulnerabilità è il primo passo della gestione della vulnerabilità. La VM è il processo continuo di identificazione, definizione delle priorità e correzione delle vulnerabilità in base alla gravità.

Perché è importante la gestione delle vulnerabilità?

Nel 2024 sono state segnalate più di 40.000 vulnerabilità ed esposizioni comuni (CVE), con un aumento del 38% rispetto all'anno precedente. Sono state identificate vulnerabilità in tutti i principali prodotti e piattaforme software. VM aiuta le aziende a proteggere software, reti ed endpoint per proteggere i dati da ransomware e hacker.

I vantaggi della VM includono:

- Sicurezza migliorata: Una gestione efficace delle vulnerabilità riduce il rischio di compromissione.

- Rilevamento precoce delle minacce: Grazie alla scansione regolare e continua delle vulnerabilità, è possibile rilevare le minacce più rapidamente.

- Minor rischio di esfiltrazione dei dati: Una migliore conformità ai requisiti di protezione dei dati si traduce in un rischio minore di furto di dati.

- Miglioramento della disponibilità del sistema: Si verificano meno interruzioni forzate a causa delle vulnerabilità.

- Maggiore resilienza agli attacchi informatici: Una maggiore sicurezza del sistema riduce la possibilità che un attacco vada a buon fine.

- Costi inferiori: Si verificano meno violazioni dei dati e si riduce il rischio di sanzioni per la perdita di dati o per il rispetto della conformità normativa.

Vulnerabilità comuni e loro classificazione

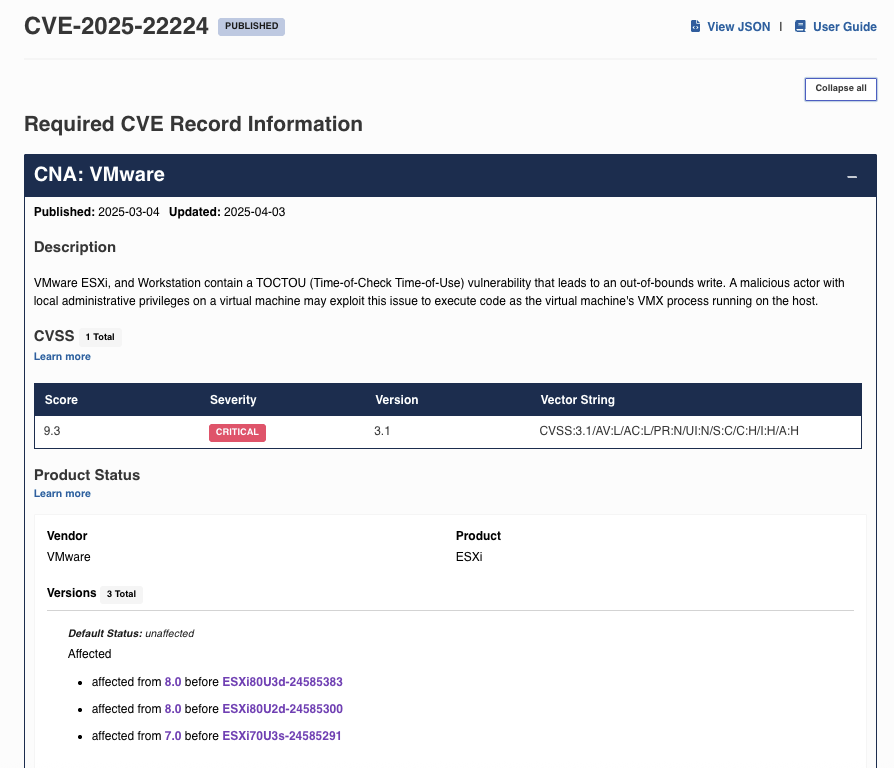

Le vulnerabilità vengono classificate secondo criteri sviluppati dal Programma CVE. Alle vulnerabilità della sicurezza informatica viene assegnato un ID CVE e le vulnerabilità vengono archiviate in un catalogo accessibile al pubblico, il NIST National Vulnerability Database (NVD). Alle vulnerabilità viene assegnato un ID che inizia con le lettere CVE, seguito dall'anno in cui la vulnerabilità è stata identificata e da un numero di sequenza univoco. Prima di essere pubblicati nel NVD, le CVE vengono verificate e il record NVD mostra la gravità, le versioni interessate e se la vulnerabilità è stata risolta.

Le vulnerabilità hanno due distinte classificazioni del rischio, determinate dal Forum of Incident Response and Security Teams (FIRST). Il Common Vulnerability Scoring System (CVSS) classifica le vulnerabilità per gravità in base a metriche come i vettori di attacco, la portata e l'impatto. Per maggiori informazioni, consultare la tabella sottostante:

| Gravità della vulnerabilità | Punteggio base CVSS |

|---|---|

| 0 | None (Nessuno) |

| Da 0,1 a 3,9 | Basso |

| Da 4,0 a 6,9 | Medio |

| Da 7,0 a 8,9 | Elevato |

| Da 9,0 a 10,0 | Critico |

La seconda valutazione è l'Exploit Prediction Scoring System (EPSS), che stima la probabilità che la vulnerabilità venga sfruttata come una percentuale compresa tra zero e 100%.

È possibile accedere ai record CVE dal database dei dettagli CVE e cercare vulnerabilità in base a vari criteri. Altre fonti di queste informazioni includono il NIST National Vulnerability Database.

Le vulnerabilità di bassa gravità possono causare l'arresto anomalo di un'app o rivelare informazioni relativamente innocue sul sistema. Potrebbero anche richiedere una combinazione specifica e insolita di impostazioni di sistema e applicazioni installate per essere sfruttati. Una vulnerabilità elevata o critica può compromettere i sistemi che eseguono il software e avere conseguenze più gravi se sfruttata. Ad esempio, una vulnerabilità legata all'esecuzione remota che potrebbe essere sfruttata per eseguire ransomware rappresenterebbe un exploit critico.

Ecco un esempio di vulnerabilità critica con elevata gravità CVSS:

Come funziona la gestione delle vulnerabilità?

La gestione delle vulnerabilità è il processo continuo e spesso automatizzato di identificazione, valutazione, trattamento (cioè rimedio o mitigazione) e segnalazione delle vulnerabilità della sicurezza nell'infrastruttura IT, nei sistemi e nelle applicazioni di un'organizzazione.

La gestione delle vulnerabilità è raccomandata in base alle linee guida del National Institute of Standards and Technology (NIST). Il NIST ha creato il Cybersecurity Framework (CSF 2.0), che fornisce indicazioni sulla gestione dei rischi per la sicurezza informatica.

Il Cybersecurity Framework spiega i principi e le pratiche che possono essere adottate dalle organizzazioni per gestire il rischio. La norma ISO/IEC 27005:2022 è un altro standard consolidato per la sicurezza delle informazioni, la sicurezza informatica e la tutela della privacy. Mentre il Cybersecurity Framework è una linea guida, lo standard ISO mira ad aiutare le organizzazioni a soddisfare i requisiti per la certificazione ISO 27001 in materia di sicurezza delle informazioni, sicurezza informatica e tutela della privacy.

Componenti chiave della gestione delle vulnerabilità

Un sistema di gestione delle vulnerabilità dovrebbe includere i seguenti componenti:

Scoperta e inventario delle risorse

La direzione IT dovrebbe tenere un inventario completo di tutte le risorse, inclusi endpoint e sistemi. Un inventario completo e aggiornato garantisce che tutte le risorse digitali vengano conteggiate e che vi sia visibilità sulle versioni e sulle release. Sono disponibili anche strumenti di scansione dell'inventario per identificare le risorse.

Scansione delle vulnerabilità

Dovresti eseguire regolarmente scansioni dei sistemi alla ricerca di vulnerabilità, incluso il codice sorgente e le librerie di terze parti e open source. Si consiglia di utilizzare strumenti automatizzati per eseguire scansioni periodiche dei sistemi alla ricerca di vulnerabilità note.

Gestione delle patch

Le organizzazioni dovrebbero utilizzare un software di gestione delle patch che verifichi costantemente la presenza di patch e aggiornamenti recenti: la gestione automatizzata delle patch è più efficace dei controlli manuali. Dovresti applicare le patch di sicurezza e software il prima possibile per applicare le correzioni alle CVE note e ridurre al minimo l'esposizione alle vulnerabilità.

Gestione della configurazione

Si tratta di mantenere configurazioni sicure per tutti i sistemi e di monitorare le modifiche per garantire la conformità con i criteri di sicurezza. Le organizzazioni dovrebbero prendere in considerazione l'adozione di un software di gestione della configurazione della sicurezza per automatizzare la scansione della configurazione. Anche una protezione adeguata dei sistemi e l'implementazione di backup per mitigare gli exploit o prevenire gli attacchi ransomware riducono significativamente i rischi per la sicurezza.

Rimediare alle vulnerabilità

Dopo aver identificato le vulnerabilità, i team di sviluppo software e sicurezza possono valutare come potrebbero essere sfruttate e garantire che tutte le vie siano protette. La chiave per un rimedio efficace è stabilire le priorità in base alla gravità e all'impatto delle correzioni delle vulnerabilità (ad esempio, le patch). È fondamentale documentare tutte le modifiche apportate, in modo da poter fornire prova delle misure adottate per garantire la conformità.

Sfide comuni nella gestione delle vulnerabilità

A seconda del punto di partenza, il processo di gestione delle macchine virtuali (VM) potrebbe risultare arduo, per cui potrebbe essere necessario aiuto per iniziare ad affrontare le vulnerabilità più critiche. Le sfide più comuni e le relative soluzioni includono quanto segue:

- Vincoli di risorse: Se il tuo team è piccolo o inesperto, potresti prendere in considerazione l'assunzione di un team di servizi di gestione delle vulnerabilità per iniziare. Possono aiutare a impostare un programma e, se necessario, gestirlo finché il team non ne prenderà il controllo.

- Falsi positivi: Gli scanner potrebbero identificare falsi positivi. Le cause possono includere informazioni incomplete, strumenti di scansione non configurati correttamente e definizioni obsolete. Controllare costantemente le definizioni più recenti e farsi aiutare dai fornitori per configurare correttamente gli scanner.

- Minacce in rapida evoluzione: Con decine di vulnerabilità potenzialmente identificate, soprattutto in basi di codice di grandi dimensioni, gli strumenti di scansione devono disporre di aggiornamenti automatici costanti.

- Inventario delle attività incompleto: Si tratta di un problema comune, soprattutto se si è alle prime armi con la scansione delle vulnerabilità. Mantenere un inventario di tutte le risorse e tenerlo costantemente aggiornato, utilizzando strumenti di scansione dell'inventario di rete per garantire che sia completo e aggiornato.

Come Veeam può aiutare nella gestione delle vulnerabilità

I sistemi di gestione delle vulnerabilità sono essenziali per una rete sicura, ma in caso di attacchi informatici è importante anche disporre di un buon sistema di backup e ripristino. Per scoprire come Veeam Data Platform può aiutarti a proteggere i dati aziendali, prenota una demo oggi stesso oppure scarica una versione di prova e prova tu stesso il software!

Contenuti correlati

FAQ

Qual è la differenza tra la gestione delle vulnerabilità e la valutazione delle vulnerabilità?

Quali sono le differenze tra una vulnerabilità, un rischio e una minaccia?

Qual è la differenza tra strumenti di gestione delle vulnerabilità, scansione delle vulnerabilità e valutazione delle vulnerabilità?

Cos'è la valutazione delle vulnerabilità e i test di penetrazione (VAPT)?

Iniziamo

Visualizza una demo

Scopri come ottenere la resilienza dei dati contro qualsiasi minaccia con Veeam