- Glossaire Veeam

- La gestion des vulnérabilités : qu'est-ce que c'est ?

La gestion des vulnérabilités : qu'est-ce

que c'est ?

- La gestion des vulnérabilités : qu'est-ce que c'est ?

- VM traditionnelle et VM basée sur les risques

- Gestion des vulnérabilités et évaluation des vulnérabilités

- Pourquoi la gestion des vulnérabilités est-elle importante ?

- Les vulnérabilités courantes et leur classement

- Comment fonctionne la gestion des vulnérabilités ?

- Composants clés de la gestion des vulnérabilités

- Défis courants de la gestion des vulnérabilités

- Comment Veeam peut vous aider à gérer les vulnérabilités

La gestion des vulnérabilités (VM) est le processus qui consiste à identifier et à évaluer les vulnérabilités, à les signaler et à les gérer ou à les atténuer. Le processus couvre les terminaux, les systèmes et les workloads d’une organisation. Il garantit la sécurité de ses systèmes et de ses datastores.

Une vulnérabilité n’est pas la même chose qu’une menace ou un risque :

- Vulnérabilité : Une faiblesse ou une faille dans un système informatique ou un réseau qui peut être exploitée par un cybercriminel.

- Menace : Il s’agit d’une action malveillante menée par un cybercriminel pour pirater un système, qui peut inclure l’exploitation de vulnérabilités.

- Risque : Probabilité d’une violation, d’une compromission du système ou d’une cyberattaque par un auteur de menace.

VM traditionnelle et VM basée sur les risques

L’approche traditionnelle de la gestion des vulnérabilités vise à identifier et à corriger chaque vulnérabilité. Cette approche était peut-être réalisable lorsque les systèmes étaient plus simples, mais elle n’est plus pratique aujourd’hui. Cela nécessite l’allocation de ressources importantes, et les utilisateurs risquent de consacrer trop de temps à des correctifs à faible risque tout en négligeant les problèmes critiques.

L’approche basée sur le risque hiérarchise les vulnérabilités en fonction de leur impact potentiel et de la menace qu’elles font peser sur l’activité. Les VM basées sur le risque mettent l’accent sur les problèmes susceptibles de causer le plus de dommages.

Gestion des vulnérabilités et évaluation des vulnérabilités

Une évaluation de vulnérabilité est un processus ponctuel au cours duquel l’équipe informatique analyse le système à la recherche de vulnérabilités. Dans le cadre de l’évaluation, ils catégorisent généralement les vulnérabilités qu’ils ont découvertes en fonction de leur criticité et de leur menace. L’évaluation des vulnérabilités est la première étape de la gestion des vulnérabilités. La VM est le processus continu d’identification, de hiérarchisation et de correction des vulnérabilités en fonction de leur gravité.

Pourquoi la gestion des vulnérabilités est-elle importante ?

En 2024, plus de 40 000 vulnérabilités et expositions courantes (CVE) ont été signalées, soit une augmentation de 38 % par rapport à l’année précédente. Des vulnérabilités ont été identifiées dans toutes les principales plateformes logicielles et tous les produits. VM aide les entreprises à sécuriser les logiciels, les réseaux et les terminaux pour protéger les données contre les ransomware et les pirates.

Les avantages de la VM comprennent :

- Sécurité renforcée : Une gestion efficace des vulnérabilités réduit le risque de compromission.

- Détection précoce des menaces : Vous pouvez détecter les menaces plus rapidement, grâce à des analyses de vulnérabilité régulières et continues.

- Moindre risque d’exfiltration de données : Une meilleure conformité aux exigences en matière de protection des données se traduit par une réduction du risque de vol de données.

- Amélioration de la disponibilité des systèmes : Les temps d’arrêt imposés sont moindres en raison de vulnérabilités.

- Une plus grande résilience aux cyberattaques : L’amélioration de la sécurité du système réduit les chances de réussite d’une attaque.

- Réduction des coûts : Vous êtes moins confronté à des violations de données et un risque moindre d’amendes en cas de perte de données ou de conformité réglementaire.

Les vulnérabilités courantes et leur classement

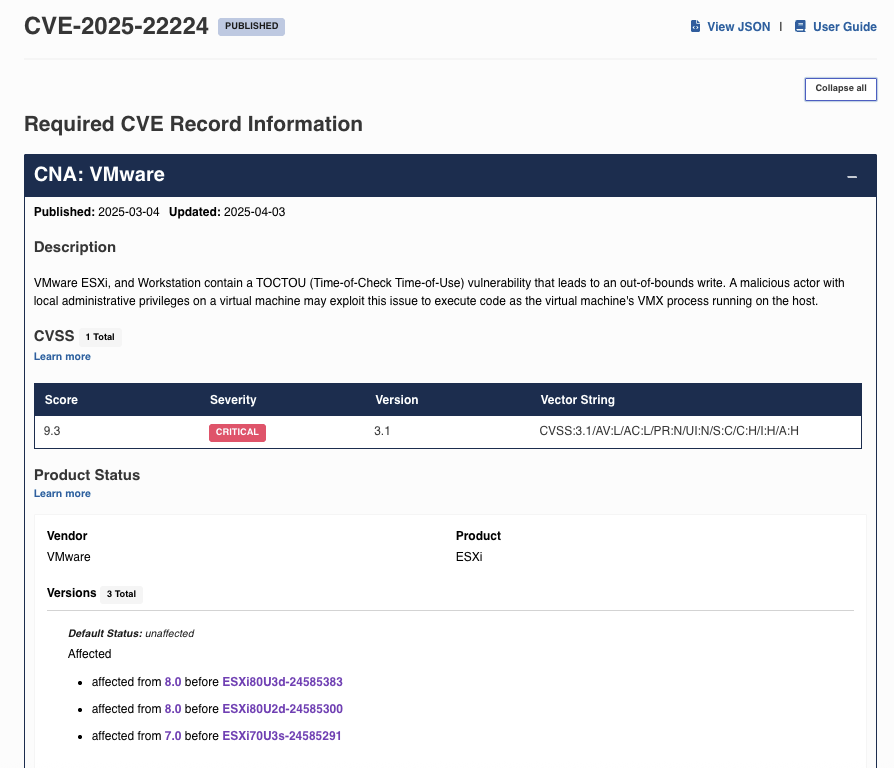

Les vulnérabilités sont évaluées selon des critères développés par le programme CVE. Les vulnérabilités de cybersécurité se voient attribuer un identifiant CVE et sont stockées dans un catalogue accessible au public, la base de données nationale sur les vulnérabilités (NVD) du NIST. Les vulnérabilités reçoivent un identifiant qui commence par les lettres CVE, suivies de l’année d’identification de la vulnérabilité et d’un numéro de séquence unique. Avant d’être publiés dans le NVD, les CVE sont vérifiés, et l’enregistrement NVD indique la gravité, les versions affectées et si la vulnérabilité a été corrigée.

Les vulnérabilités sont associées à deux niveaux de risque distincts, déterminés par le Forum of Incident Response and Security Teams (FIRST). Le système CVSS (Common Vulnerability Scoring System) classe les vulnérabilités en fonction de la gravité évaluée d'après les mesures relatives aux vecteurs d’attaque, à la portée et à l’impact. Veuillez consulter le tableau ci-dessous pour plus d’informations :

| Gravité de la vulnérabilité | CVSS Base Score |

|---|---|

| 0 | Aucune |

| 0,1 à 3,9 | Faible |

| 4,0 à 6,9 | Moyenne |

| 7,0 à 8,9 | Élevée |

| 9,0 à 10,0 | Critique |

La deuxième évaluation porte sur le système EPSS (Exploit Prediction Scoring System), lequel estime la probabilité d’exploitation de la vulnérabilité sous la forme d’un pourcentage compris entre 0 et 100 %.

Vous pouvez accéder aux enregistrements CVE à partir de la base de données des informations CVE et rechercher des vulnérabilités en fonction de différents critères. La base de données nationale des vulnérabilités du NIST fait partie des autres sources d'informations disponibles.

Des vulnérabilités de faible gravité peuvent provoquer le blocage d’une application ou révéler des informations relativement inoffensives sur le système. Ils peuvent également nécessiter une combinaison spécifique et inhabituelle de paramètres système et d’applications installées pour être exploités. Une vulnérabilité élevée ou critique est susceptible d’affecter les systèmes exécutant le logiciel et a des conséquences plus graves si elle est exploitée. Par exemple, une vulnérabilité d’exécution à distance qui pourrait être exploitée pour exécuter un ransomware constituerait un exploit critique.

Voir un exemple de vulnérabilité critique avec une gravité CVSS élevée :

Comment fonctionne la gestion des vulnérabilités ?

La gestion des vulnérabilités est le processus continu et souvent automatisé d’identification, d’évaluation, de traitement (c’est-à-dire de correction ou d’atténuation) et de signalement des vulnérabilités de sécurité dans l’infrastructure informatique, les systèmes et les applications d’une organisation.

La gestion des vulnérabilités est recommandée dans le cadre des directives du National Institute of Standards and Technology (NIST). Le NIST a créé l'infrastructure de cybersécurité (CSF 2.0) afin de proposer des conseils sur la gestion des risques de cybersécurité.

L'infrastructure de cybersécurité publiée présente les principes et les pratiques que les organisations peuvent adopter en matière de gestion des risques. La norme ISO/IEC 27005:2022 est une autre norme bien établie en matière de sécurité de l’information, de cybersécurité et de protection de la vie privée. Bien que l'infrastructure de cybersécurité soit une ligne directrice, la norme ISO vise à aider les organisations à répondre aux exigences de la certification ISO 27001 en matière de sécurité de l’information, de cybersécurité et de protection de la vie privée.

Composants clés de la gestion des vulnérabilités

Un système de gestion des vulnérabilités doit inclure les éléments suivants :

Découverte et inventaire des actifs

Les responsables informatiques doivent tenir un inventaire complet de tous les actifs, terminaux et systèmes inclus. Un inventaire complet et à jour garantit la prise en compte de tous les actifs numériques et une visibilité sur les versions et les mises à jour. Des outils d'analyse de l'inventaire permettent également d'identifier les actifs.

Vous

devez régulièrement analyser les systèmes à la recherche de vulnérabilités, y compris le code source et les bibliothèques tierces et open source. Il est recommandé d’utiliser des outils automatisés pour analyser régulièrement les systèmes à la recherche de vulnérabilités connues.

Gestion des

correctifs Les entreprises doivent utiliser un logiciel de gestion des correctifs qui vérifie en permanence les mises à jour et les correctifs récents. La gestion automatisée des correctifs est plus efficace que les vérifications manuelles. Vous devez appliquer des correctifs logiciels et de sécurité dès que possible afin de corriger les CVE connues et de limiter l’exposition aux vulnérabilités.

Gestion de

la configuration Il s’agit de maintenir des configurations sécurisées pour tous les systèmes et de suivre les modifications pour assurer la conformité avec la politique de sécurité. Les organisations devraient envisager d’utiliser un logiciel de gestion de la configuration de sécurité pour automatiser l’analyse de la configuration. Une sécurisation appropriée des systèmes et la mise en place de sauvegardes permettant d'atténuer les risques liés aux programmes malveillants ou de prévenir les attaques par ransomware contribuent aussi à réduire considérablement les risques.

Remédier aux vulnérabilités

Après avoir identifié les vulnérabilités, les équipes de développement logiciel et de sécurité peuvent réfléchir à la manière dont elles seraient exploitées et s’assurer que toutes les voies sont protégées. La clé d’une correction efficace consiste à établir des priorités en fonction de la gravité et de l’impact des correctifs. Il est essentiel de documenter toutes les modifications effectuées afin de pouvoir fournir la preuve des mesures prises pour assurer la conformité.

Défis courants de la gestion des vulnérabilités

Selon l’endroit où vous commencez, le processus d’administration des machines virtuelles (VMs) peut s’avérer écrasant et vous pourriez avoir besoin d’aide pour remédier à vos vulnérabilités les plus critiques. Les défis courants et leurs solutions sont les suivants :

- Contraintes de ressources : Si votre équipe est restreinte ou inexpérimentée, envisagez de faire appel à une équipe spécialisée dans la gestion des vulnérabilités pour commencer. Ils peuvent aider à mettre en place un programme et, si nécessaire, le gérer jusqu’à ce que l’équipe puisse prendre le relais.

- Faux positifs : Les scanners peuvent identifier les faux positifs. Il peut s’agir d’informations incomplètes, d’outils d’analyse mal configurés et de définitions obsolètes. Vérifiez constamment les dernières définitions et demandez l’aide des fournisseurs pour configurer correctement les scanners.

- Menaces en évolution rapide : Avec potentiellement des dizaines de vulnérabilités identifiées, en particulier dans les grandes bases de code, les outils d’analyse doivent avoir des mises à jour automatiques constantes.

- Inventaire des actifs incomplet : Il s’agit d’un problème courant, surtout si vous débutez dans l’analyse des vulnérabilités. Gérez un inventaire de tous les actifs et actualisez-le en permanence. Puis utilisez des outils d'analyse d'inventaire réseau pour vous assurer que l’inventaire est complet et à jour.

Comment Veeam peut vous aider à gérer les vulnérabilités

Les systèmes de gestion des vulnérabilités sont essentiels pour sécuriser un réseau, mais en cas de cyberattaque, il est également important de disposer d’un bon système de sauvegarde et de restauration. Pour savoir comment la Veeam Data Platform peut vous aider à protéger les données de votre entreprise, réservez une démonstration aujourd’hui ou téléchargez une version d’évaluation et testez le logiciel vous-même !

Contenus associés

FAQ

Quelle est la différence entre la gestion des vulnérabilités et l’évaluation des vulnérabilités ?

Quelles sont les différences entre une vulnérabilité, un risque et une menace ?

Quelle est la différence entre les outils de gestion des vulnérabilités, d’analyse des vulnérabilités et d’évaluation des vulnérabilités ?

Qu’est-ce que l’évaluation des vulnérabilités et les tests de pénétration (VAPT) ?

C'est parti !

Regardez une démonstration

Découvrez comment assurer la résilience des données contre tous types de menaces grâce à Veeam

Contactez-nous

Nous sommes à vos côtés pour vous aider à trouver la solution qui assurera la fluidité de vos opérations.