Die wichtigsten Erkenntnisse

- YARA-Regeln ermöglichen einen signaturbasierten Musterabgleich, sodass Sicherheitsteams Malware über Dateien, Speicher und Backups hinweg erkennen und klassifizieren können.

- Veeam integriert YARA-Scans mit unveränderlichen Backups und Secure Restore und stellt so sicher, dass Wiederherstellungspunkte frei von Malware sind und Ransomware Produktionssysteme nicht erneut infizieren kann.

- Bewährte YARA-Regeln und deren Speicherung im dedizierten Veeam-Ordner ermöglichen es Organisationen, Bedrohungsinformationen direkt in Backup-Scans einzubetten und so die Cyberresilienz zu stärken.

YARA (Yet Another Recursive Acronym)-Regeln sind ein leistungsstarkes Mustererkennungstool, das von Sicherheitsteams verwendet wird, um Malware anhand bekannter Signaturen, Strings und Verhaltensweisen zu identifizieren und zu klassifizieren. Bei der Backup-Wiederherstellung fügt der YARA-Scan eine wertvolle Schutzebene hinzu. In Kombination mit unveränderlichen Backups und einem sicheren Wiederherstellungs-Workflow sorgen YARA-Regeln für eine zuverlässige und sichere Wiederherstellung. In diesem Artikel befassen wir uns mit der YARA-Funktionalität, u. a. damit, was sie eigentlich tut und wie Sie effektive YARA-Regeln für Bedrohungsinformationen und Malware-Erkennung schreiben können.

Erfahren Sie, wie Sie mit der YARA-Engine in den Backup- und Replikationsservern von Veeam eine Strategie für die Datenresilienz entwickeln und Ihr Unternehmen vor den Auswirkungen von Ransomware und anderen Malware-Varianten schützen können.

Die Rolle von YARA-Regeln in der Cybersicherheit

Scans mit YARA-Regeln sind eine der effektivsten Methoden zur Identifizierung und Klassifizierung von Malware, einschließlich Viren, Würmern und Ransomware. Eine YARA-Regel-Engine ist ein Open-Source-Tool, das Cybersicherheitsteams bei der Suche und Erkennung von Malware unterstützt, um ihnen die Möglichkeit zu geben, diese zu neutralisieren, bevor sie größeren Schaden anrichtet.

Starker Schutz gegen das Vorhandensein von Malware ist ein Muss. Selbst wenn Sie bereits Cybersicherheitsmaßnahmen implementiert haben, kann Malware dennoch über gestohlene Passwörter, Phishing-Angriffe oder andere Wege in Ihre Systeme und Daten gelangen. Wenn Malware Fuß fasst und ausgeführt wird, um sensible Daten zu verschlüsseln oder zu exfiltrieren, kann damit auch Geld erpresst und in Ihrem Unternehmen erheblicher Schaden verursacht werden.

YARA-Regeln – Grundlagen

Bevor Sie YARA-Regeln erstellen, sollten Sie unbedingt wissen, worum es sich dabei eigentlich handelt und wie sie funktionieren.

Was sind YARA-Regeln?

YARA-Regeln erkennen Muster, die in Malware oder Malware-Familien zu finden sind, und können so auf das Vorhandensein von bösartiger Software hinweisen. Wenn eine Regel ein Merkmal oder Muster findet, das auf eine Malware hinweist, kann sie die zuständige Person alarmieren, die die Malware isolieren oder löschen kann.

Anwendungsfälle für YARA

YARA-Regeln werden von Sicherheitsteams aktiv genutzt, um saubere Daten zu validieren, bevor sie wiederhergestellt oder weitergegeben werden. Egal ob YARA in Antiviren-Engines integriert oder in Backup-Umgebungen eingebettet wird – seine Flexibilität macht es zu einem unverzichtbaren Werkzeug für Sicherheit und Datenresilienz. Schauen wir uns einige Möglichkeiten an, wie Organisationen YARA einsetzen:

YARA-Regeln für die Erkennung von Malware

Grundlegend wurde YARA für einen einzigen Zweck entwickelt, und zwar, um bösartige Codemuster schnell und präzise zu identifizieren. Sicherheitsteams verwenden YARA, um Dateien, Speicher und Backups nach Hinweisen auf bekannte Malware oder Malware-Familien zu durchsuchen – sei es nach Varianten oder bestimmten Stämmen von Malware.

Signaturbasiertes YARA

Diese YARA-Regeln konzentrieren sich auf spezifische Muster, die in bekannter Malware häufig vorkommen, wie z. B. Zeichenketten, Hashes, Byte-Sequenzen, Codeschnipsel oder Dateistrukturen. Die Regeln sind präzise und schnell, was ideal ist, um Varianten von Bedrohungen zu erkennen, die bereits untersucht und klassifiziert wurden.

YARA-Regeln für Dateiformat

YARA beschränkt sich nicht nur auf Malware. Es kann Dateien auch nach Dateiformat oder Dateierweiterung wie .pdf oder .exe klassifizieren und filtern. So können Sicherheitsteams ausführbare Dateien identifizieren, eingebettete Skripte erkennen und verdächtige Anhänge kennzeichnen. In Speicher- und Backup-Umgebungen verbessert YARA die Transparenz und Datenhygiene.

YARA-Regeln und Bedrohungsinformationen

YARA-Regeln können mit Threat Intelligence-Tools und den neuesten Bedrohungsdaten kombiniert werden. Sicherheitsteams können Regeln erstellen oder importieren, die auf realen Indikatoren wie Hash-Werten, Domainnamen oder Angriffsartefakten basieren. Dies hilft bei der Erkennung neuer oder aufkommender Bedrohungen.

Ransomware-Erkennung mit YARA-Regeln

Laut Veeams Report 2025 Ransomware Trends und Proaktive Strategien waren 69 % der Unternehmen im Jahr 2024 mindestens einmal von Ransomware betroffen. Führende Datenresilienzunternehmen wie Veeam bieten integrierte, signaturbasierte Backup-Scanner zur Erkennung von Malware, um die Integrität und Wiederherstellbarkeit zu gewährleisten. Wir haben außerdem unsere Features erweitert und bieten nun die Analyse der Größe von Backup-Dateien, die Erkennung von Anomalien und die Erkennung von IOC-Tools (Indicators of Compromise) an.

Für spezifische Regeln, die nach bestimmter Malware oder Mustern suchen, die einen Ransomware-Angriff ausführen können, ist eine YARA-Regel jedoch die beste Option, um bösartige Software zu finden und Admins zu alarmieren.

Ein Beispiel für eine YARA-Regel, die Ransomware verhindern kann, ist CTBLocker Ransomware, die durch die Suche nach klospad.pdb und keme132.dll Dateinamen gefunden werden kann. Eine YARA-Regel sucht nach diesen Dateien und alarmiert Sie sofort, wenn sie im Backup oder bei der Wiederherstellung gefunden werden.

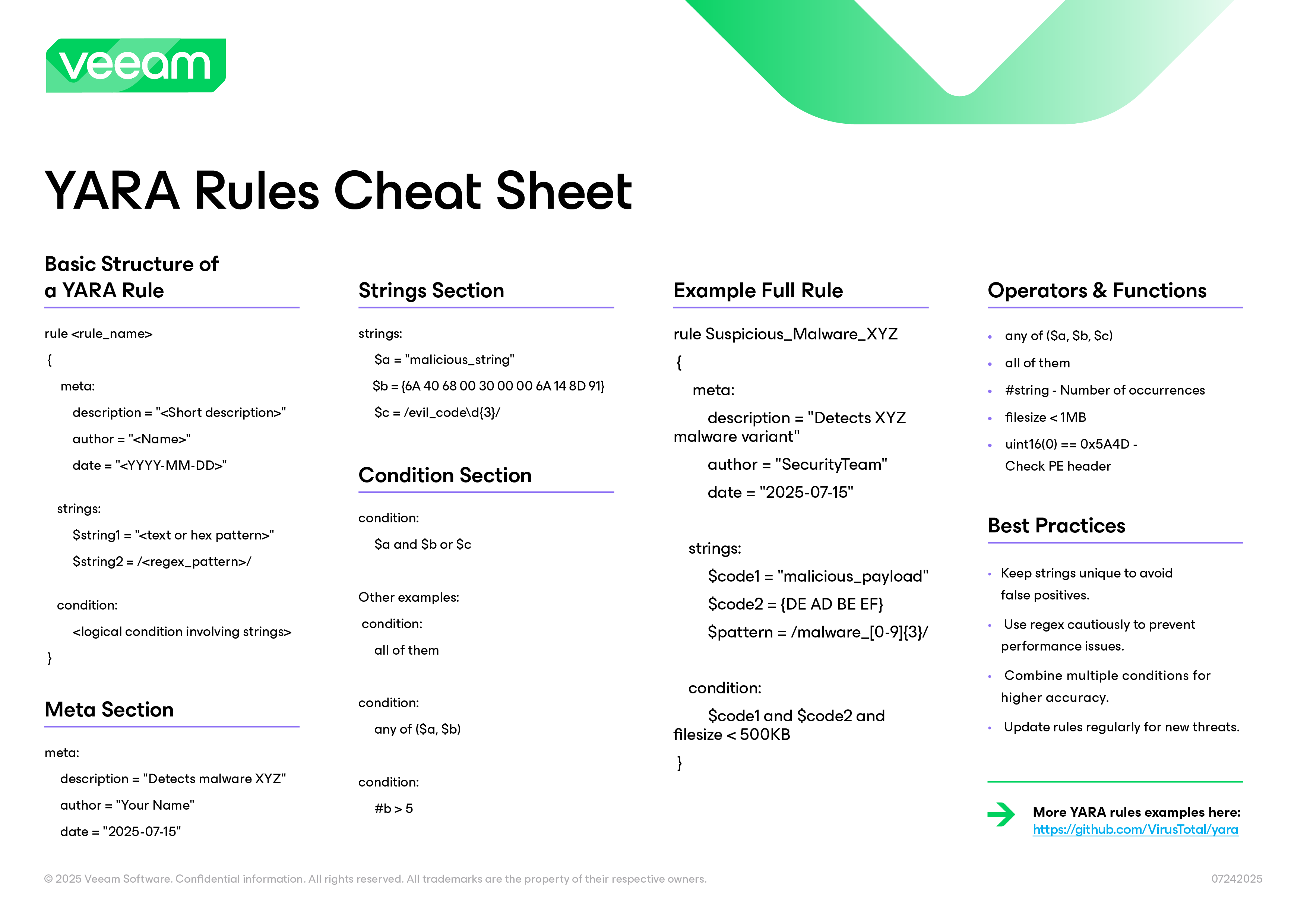

YARA-Regelsyntax: Was Sie wissen müssen

YARA-Regeln zeichnen sich durch eine einfache Struktur aus und sind auf Flexibilität und Geschwindigkeit ausgelegt. Sie verwenden eine Syntax, die der Programmiersprache C ähnelt. Jede Regel beinhaltet Bezeichner, Bedingungen und Zeichenfolgen, die angeben, wonach in einer Datei oder einem Speicherobjekt gesucht werden soll.

Regelname

Für den Regelnamen sollten Sie sich auf den Dateinamen oder die bösartige Software beziehen, nach der Sie suchen möchten. Innerhalb der Syntax ist der Regelname eine Kennung nach dem Wort „rule“. Dies darf niemals eine Zahl oder ein Unterstrich sein. Beispiele:

rule Detect_Malicious_String

{

Bedingung;

false

}

Zeichenfolgen

Der Bereich Zeichenfolgen definiert Muster, Signaturen oder Zeichenfolgen. Es gibt drei verschiedene Arten von Zeichenfolgen:

- Hexadezimale Zeichenfolgen

- Textzeichenfolgen

- Reguläre Ausdrücke

Mit hexadezimalen Zeichenfolgen werden rohe Byte-Sequenzen definiert, während mit Textzeichenfolgen und regulären Ausdrücken lesbare Textsegmente ideal spezifizieren. Außerdem können Textzeichenfolgen und reguläre Ausdrücke durch die Verwendung von Escape-Sequenzen auch rohe Bytes darstellen.

Bedingungen

Dies ist der einzige erforderliche Abschnitt, da er sich auf boolesche oder arithmetische Ausdrücke bezieht, die in allen Programmiersprachen verwendet werden (z. B. und, oder, nicht, +, -,*, /, beinhaltet, usw.). Die Bedingungen müssen erfüllt sein, damit die Regel zutrifft. Eine andere Art von Bedingung könnte die Dateigröße oder die Länge einer Zeichenfolge sein. Es gibt viele Möglichkeiten, Regeln mit Bedingungen zu erstellen, die diese Anforderungen erfüllen.

Metadaten

Neben der Definition der Zeichenfolge und den Bedingungsabschnitten können Regeln auch einen Metadatenabschnitt aufweisen, in dem zusätzliche Informationen über Ihre Regel enthalten sein können. Der Metadatenabschnitt wird mit dem Schlüsselwort „meta.“ definiert. Die Metadaten können den Namen des Autors, das Erstellungsdatum der Regel, die Versionsnummer der Regel und eine Beschreibung dessen, wonach die Regel sucht, enthalten.

Zeichenfolgen

Der Abschnitt “string” ist der Bereich, in dem Sie die Muster, Signaturen oder Zeichenketten definieren, nach denen die YARA-Regel in Ihren Dateien oder Ihrem Netzwerk sucht. Eine YARA-Regel kann nach verschiedenen Arten von Zeichenfolgen suchen, einschließlich solcher, die Hexadezimalwerte in Kombination mit Sprüngen, Alternativen und Wildcards verwenden. Textzeichenketten können ebenfalls Modifikatoren wie nocase, full word und wide sowie reguläre Ausdrücke verwenden. Sie können mehr über erweiterte Bedingungen in der YARA-Dokumentation erfahren.

Verfassen effektiver Regeln in Veeam Backup & Replication

Werfen wir einen Blick darauf, wie man sie innerhalb der Veeam Backup and Replication Funktion verwenden kann.

Effektive Yara-Regeln schreiben: Definieren Sie das Ziel

Identifizieren Sie die Malware, die Sie erkennen möchten. Zum Beispiel können Sie, wenn Sie nach einer bestimmten Malware oder Ransomware suchen, eine Regel mit den Zeichenketten, Signaturen und Mustern erstellen, die öffentlich über die Ransomware verfügbar sind, und so gezielt die spezifische Bedrohung erkennen, um Ihre Daten zu schützen.

Um übermäßige Ergebnisse und Fehlalarme zu vermeiden, schreiben Sie nicht eine einzige YARA-Regel, die alle Arten von Malware findet. Die Empfehlung ist, für jede Art von bösartiger Software eine YARA-Regel zu schreiben.

YARA-Regeln können geschrieben werden, um verschiedene Aufgaben im Bereich der Cybersicherheit zu erfüllen. Viele Beispiele für YARA-Regeln für bekannte Malware sind auf GitHub verfügbar. Schauen Sie sich diese Beispiele an, wenn Sie Inspiration für das Schreiben eigener YARA-Regeln suchen!

YARA-Regeln bei Scan Backup

Bei einer Scan Backup-Session können Sie einen YARA-Scan durchführen, um die folgenden Vorgänge auszuführen:

- Finden Sie den letzten sauberen Wiederherstellungspunkt.

- Analysieren Sie den Inhalt auf bestimmte, durch die Regel definierte Informationen.

Zur Durchführung des YARA-Scans während der Backup Scan-Session gehen Sie wie folgt vor:

- Aktivieren Sie im Fenster Scan Backup die Option „Wiederherstellungspunkte mit der folgenden YARA-Regel scannen“.

- Die YARA-Datei befindet sich im Produktordner Veeam Backup & Replikation. Der Pfad lautet standardmäßig: C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules. Die YARA-Datei muss die Erweiterung .yara oder .yar haben.

Yara-Scan-Ergebnisse anzeigen

Wenn Sie die Ergebnisse der YARA-Untersuchung in der Statistik der Backup-Sitzung anzeigen möchten, können Sie folgendermaßen vorgehen:

- Öffnen Sie die Ansicht „Home“ im Inventarbereich, wählen Sie „Last 24 hours“ aus und doppelklicken Sie im Arbeitsbereich auf den gewünschten Scan-Backup-Job. Alternativ können Sie den Job auswählen und im Menü auf „Statistiken“ klicken, oder mit der rechten Maustaste auf den Job klicken und „Statistiken“ auswählen.

- Öffnen Sie die Ansicht „History“ im Inventarbereich und wählen Sie dann „Jobs“ aus. Klicken Sie im Arbeitsbereich zweimal auf den gewünschten Scan Backup-Job. Alternativ können Sie den Job auswählen und auf der Symbolleiste auf „Statistiken“ klicken oder den Job mit der rechten Maustaste anklicken und „Statistiken“ auswählen.

Wenn Sie ein detailliertes Protokoll des YARA-Scans anzeigen möchten, klicken Sie auf den Button „Scan Log“ am unteren Rand des Fensters mit den Statistiken zum Scan Backup-Job. Veeam Backup & Replication zeigt die neuesten Protokolle in einer 1 MB großen Datei an.

Best Practices für die Entwicklung von YARA-Regeln

Einige Best Practices für stärkere und effektivere YARA-Regeln umfassen Folgendes:

- Erstellung von Templates für mehr Konsistenz und bessere Organisation

- Verwendung der standardmäßigen YARA-Regel-Konventionen und Beitrag zum Regel-Repository, um der breiteren Cybersicherheits-Community zu helfen Diese Konventionen umfassen in der Regel die Verwendung einer Kopfzeile zur Identifizierung der Regel, bei der es sich um eine Bedingung handelt, die die Eigenschaften der Malware beschreibt. Außerdem beinhalten diese Konventionen Tags, die dazu dienen, die von Ihnen erstellte Regel zu kategorisieren und anderen Cybersicherheitsexperten zu helfen.

- Denken Sie daran, dass YARA-Regeln nur eine Verteidigungslinie gegen Malware sind. Orientieren Sie sich an Standards wie dem NIST-Framework, damit Sie bestmöglich gegen Bedrohungen geschützt sind und Cybersecurity-Vorfälle erkennen sowie darauf reagieren können. Das National Institute of Standards and Technology bietet weitere Richtlinien und Best Practices für die Cybersicherheit.

Testen und Validieren von YARA-Regeln

Testen Sie YARA-Regeln vor der Bereitstellung in einer Produktivumgebung auf Genauigkeit, Effizienz und Fehlalarme. Stellen Sie sicher, dass Ihre Regeln die richtigen Muster erkennen, ohne unnötig zu verallgemeinern. So können Sie eine zuverlässige Erkennung gewährleisten, ohne unnötige Störungen zu verursachen.

Testen von YARA-Regeln

Die YARA-Regel kann dann in die Veeam Data Platform integriert und hinzugefügt werden, um Dateien in Echtzeit zu scannen. Es ist wichtig, dass Sie Ihre YARA-Regeln testen, um sicherzustellen, dass sie wie vorgesehen funktionieren. Da YARA-Regeln auf Mustern oder Signaturen beruhen, können Sie durch das Testen Ihrer YARA-Regel in einer Staging-Umgebung überprüfen, ob diese Muster richtig erkannt wurden.

Sie müssen Ihr Netzwerk nicht mit funktionierender Malware infizieren, um YARA-Regeln zu testen. Laden Sie einen Datensatz mit bekannten Malware-Mustern herunter, um Ihre Regeln zu testen, ohne die Sicherheit Ihres Netzwerks zu gefährden. Setzen Sie neue Regeln in Ihrer Produktionsumgebung ein, sobald Sie sicher sind, dass sie effektiv sind und nicht zu viele Fehlalarme erzeugen.

YARA-Regeln der Community

Es gibt eine große Community von YARA-Nutzern, die öffentliche Repositorys für den Austausch von YARA-Regeln unterhalten. Durch den Austausch von Regeln hilft die Community beim Aufbau einer umfangreichen Datenbank, von der alle profitieren können, wenn es um die Erkennung von Malware geht.

Gemeinsame Regelentwicklung

Wenn Sicherheitsexperten und Organisationen YARA-Regeln austauschen, kann die Community gezieltere Tools zur Malware-Bekämpfung entwickeln. Wenn diese Experten ihre Regeln teilen, geben sie nicht nur wichtiges Wissen weiter, sondern laden auch andere dazu ein, ihre Arbeit zu verbessern. Wenn Bedrohungsinformationen ausgetauscht werden, wird es für die gesamte Community einfacher, gefährliche Angriffe zu erkennen.

YARA-Regeln, Dokumentation und Ressourcen

Es gibt mehrere YARA-Regel-Repositorys und -Communitys, in denen Sie Ihre YARA-Regeln teilen und mit anderen zusammenarbeiten können:

YARA GitHub Repository: Dies ist die primäre Quelle für alles, was YARA betrifft. Die neuesten Versionen, die YARA-Dokumentation und den YARA-Quellcode finden Sie hier.

YARA-Dokumentation: Die auf ReadTheDocs gehostete offizielle YARA-Dokumentation bietet umfassende Informationen über die Verwendung von YARA und seiner Syntax, die Funktionsweise der Regeln und dazu, wie die Funktionalitäten bösartiger Software erkennen können.

YARA Rules und Signaturen-Repository: Dies ist eine großartige Ressource. Sie finden dort eine Sammlung der von der Community erstellten YARA-Regeln und -Signaturen. Sie können auch Ihre eigenen YARA-Regeln beisteuern, damit andere sie verwenden können.

YYARA-Regeln nach Ransomware-Gruppe: eine Community von YARA-Beispielregeln speziell für Ransomware.

Veeam Data Platform Dokumentation:

- Scannen mit YARA-Regeln mit dem SureBackup®-Job

- Möglichkeit, während der sicheren Wiederherstellung mit einer YARA-Regel zu scannen

Fazit

YARA-Regeln sind eine effektive Möglichkeit zur Verbesserung der Cybersicherheit Ihres Unternehmens, da sie Ihnen helfen, bösartige Software leichter zu erkennen. Sie können Ihre eigenen YARA-Regeln schreiben oder eines der vielen kostenlosen Repositorys mit bereits von der Community erstellten Regeln nutzen. Wenn Sie nach einer Möglichkeit suchen, die Cybersicherheit in Ihrem Unternehmen zu verbessern, eignen sich YARA-Regeln hervorragend dafür.

Mehr erfahren über Cyberresilienz und darüber, wie Sie Ihr Unternehmen vor Ransomware schützen können! Laden Sie noch heute unser kostenloses Whitepaper zu cyberresilienten Datenwiederherstellungsstrategien herunter.

FAQ

- Was sind YARA-Regeln und wie funktionieren sie?

YARA-Regeln sind signaturbasierte Erkennungsmuster, die bei der Identifizierung von Malware (Viren, Ransomware, Trojaner) helfen, indem sie bestimmte Zeichenfolgen, Hex-Muster oder binäre Signaturen mit Dateien oder Speicherproben vergleichen. Diese Regeln lassen sich individuell anpassen, um bekannte Bedrohungen zu erkennen oder verdächtiges Verhalten durch das Scannen von Backup-Dateien oder Speicher-Snapshots zu identifizieren. - Warum YARA-Scans in Backups einsetzen?

YARA-Scans helfen dabei, in Backup-Dateien eingebettete Malware-Artefakte zu erkennen und stellen sicher, dass Sie den letzten sauberen Wiederherstellungspunkt identifizieren oder die erneute Einschleusung versteckter Bedrohungen während der Wiederherstellung verhindern. Dies ist besonders kritisch für die Erkennung von Ransomware, bevor Daten in einer Produktivumgebung wiederhergestellt werden.

Das Scannen von Backups mit YARA-Regeln kann den Wiederherstellungspunkt liefern, an dem die Dateien erstmals gefunden werden, und Informationen wie Zeitachsen zur Unterstützung der Reaktion auf Vorfälle bereitstellen. - Wie integriert Veeam das YARA-Scanning?

Veeam Backup & Replikation verwendet YARA-Scanning bei Vorgängen wie „SureBackup®“, „Secure Restore“ oder manuellen Ad-hoc-Scans.

Dabei wird der Wiederherstellungspunkt des Backup auf der Festplatte gemountet und die YARA-Engine mit benutzerdefinierten Regelsätzen im Format `.yara` oder `.yar` ausgeführt. - Wo speichere ich meine YARA-Regeldateien in Veeam?

Um benutzerdefinierte Regeln zu verwenden, legen Sie Ihre `.yara`- oder `.yar`-Dateien im folgenden Verzeichnis ab:

C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules

Sobald die Dateien vorhanden sind, aktivieren Sie den YARA-Scan in den Einstellungen Ihres Backup-Jobs, um die Erkennung zu starten. - Was passiert, wenn eine YARA-Regel während eines Scans übereinstimmt?

Wenn keine Malware-Aktivität erkannt wird, stellt Veeam Backup & Replication die Maschine oder deren Datenträger am Zielspeicherort wieder her. Das Malware-Erkennungs-Event wird nicht erstellt.

Wird eine Malware-Aktivität erkannt, führt Veeam Backup & Replication die folgenden Schritte aus:

Der Wiederherstellungsprozess wird abgebrochen oder die Maschine bzw. deren Datenträger werden mit Einschränkungen wiederhergestellt, abhängig von den Einstellungen für Secure Restore. Das Malware-Erkennungs-Event wird erstellt und Objekte werden als Infiziert markiert.