Punti principali

- Le regole YARA offrono una corrispondenza di modelli basata sulle firme che consente ai team di sicurezza di rilevare e classificare il malware nei file, nella memoria e nei backup.

- Veeam integra la scansione YARA con backup immutabili e Secure Restore, garantendo che i punti di ripristino siano privi di malware e che il ransomware non possa reinfettare i sistemi di produzione.

- Le regole YARA ben collaudate e la loro memorizzazione nella cartella designata di Veeam consentono alle organizzazioni di incorporare direttamente la threat intelligence nelle scansioni dei backup per una maggiore resilienza informatica.

Le regole YARA (Yet Another Recursive Acronym) sono un potente strumento di pattern matching utilizzato dai team di sicurezza per identificare e classificare malware in base a firme, stringhe e comportamenti noti. Nel ripristino del backup, la scansione YARA aggiunge un prezioso livello di protezione. In combinazione con backup immutabili e flusso di lavoro di ripristino sicuro, le regole YARA garantiscono un ripristino sicuro e pulito. In questo articolo, esploreremo la funzionalità YARA, incluso cosa fa e come scrivere regole YARA efficaci per l’intelligence sulle minacce e il rilevamento del malware.

Scopri come creare una strategia di resilienza dei dati e proteggere la tua organizzazione dagli effetti del ransomware e di altre varianti di malware con il motore YARA nei Server di backup e replica di Veeam.

Il ruolo delle regole YARA nella sicurezza informatica

Le scansioni delle regole YARA sono uno dei modi più efficaci per identificare e classificare il malware, inclusi virus, worm e ransomware. Un motore di regole YARA è uno strumento open source che aiuta i team di sicurezza informatica a cercare e rilevare il malware, dando loro l’opportunità di neutralizzarlo prima che causi danni significativi.

Una solida protezione dalla presenza di malware è indispensabile. Anche se hai già implementato misure di difesa per la sicurezza informatica, malware può comunque infiltrarsi nei tuoi sistemi e dati tramite password rubate, attacchi di phishing o altri canali. Se il malware prende piede e viene eseguito per crittografare o esfiltrare dati sensibili, può anche essere utilizzato per estorcere denaro e causare un impatto negativo significativo alla tua organizzazione.

Comprendere le regole YARA

Prima di creare regole YARA, è importante sapere cosa sono e come funzionano.

Quali sono le regole YARA?

Le regole YARA identificano i pattern riscontrabili nel malware o nelle famiglie di malware e, in questo modo, possono indicare la presenza di software dannoso. Quando una regola trova una caratteristica o un pattern che indica un malware, può avvisare la persona incaricata, che può isolarlo o eliminarlo.

Casi d’uso di YARA

Le regole YARA sono attivamente utilizzate dai team di sicurezza per convalidare i dati puliti prima che vengano ripristinati o condivisi. Che sia integrato nei motori antivirus o stratificato negli ambienti di backup, la flessibilità di YARA lo rende prezioso per la sicurezza e la resilienza dei dati. Vediamo alcuni dei modi in cui le organizzazioni utilizzano YARA:

Regole YARA per il rilevamento del malware

In sostanza, YARA è stato progettato per uno scopo specifico: identificare in modo rapido e preciso i modelli di codice dannoso. I team di sicurezza lo utilizzano per analizzare file, memoria e backup alla ricerca di tracce di malware noti o di famiglie di malware, che si tratti di varianti di malware o di ceppi specifici di malware.

YARA basato su firma

Queste regole YARA si concentrano su modelli specifici comuni nei malware noti, come stringhe, hash, sequenze di byte, frammenti di codice o strutture di file. Le regole sono precise e veloci, il che è ideale per individuare varianti di minacce già studiate e classificate.

Regole YARA per tipo di file

YARA non si limita al malware. Può anche classificare e filtrare i file in base al tipo o alle estensioni, come .pdf o .exe. Ciò consente ai team di sicurezza di identificare i file eseguibili, rilevare gli script incorporati e segnalare gli allegati sospetti. Negli ambienti di storage e backup, YARA migliora la visibilità e l’igiene dei dati.

Regole YARA e intelligence sulle minacce

Le regole YARA possono essere combinate con strumenti di threat intelligence e con i dati più recenti sulle minacce. I team di sicurezza possono creare o importare regole basate su indicatori di compromissione reali, come valori hash, nomi di dominio o artefatti di attacco. Questa modalità consente di identificare minacce nuove o emergenti.

Rilevamento del ransomware con le regole YARA

Secondo il 2025 Report sulle tendenze nel ransomware e strategie proattive, il 69% delle organizzazioni ha subito almeno un attacco ransomware nel 2024. Aziende leader nella resilienza dei dati come Veeam offrono scanner integrati per il rilevamento di malware nei backup, basati su firme, per mantenere l’integrità e la recuperabilità dei dati. Abbiamo inoltre esteso le nostre funzionalità per includere strumenti di analisi delle dimensioni dei file di backup, rilevamento delle anomalie e strumenti di rilevamento degli indicatori di compromissione (IOC).

Tuttavia, per regole specifiche che cercano malware o modelli specifici in grado di eseguire un attacco ransomware, una regola YARA è l’opzione migliore per trovare software dannoso e avvisare gli amministratori.

Un esempio di regola YARA che può prevenire il ransomware è ransomware CTBLocker, reperibile cercando i nomi di file klospad.pdb e keme132.dll . Una regola YARA esegue la scansione di questi file e ti avvisa immediatamente se vengono trovati all’interno del backup o al momento del ripristino.

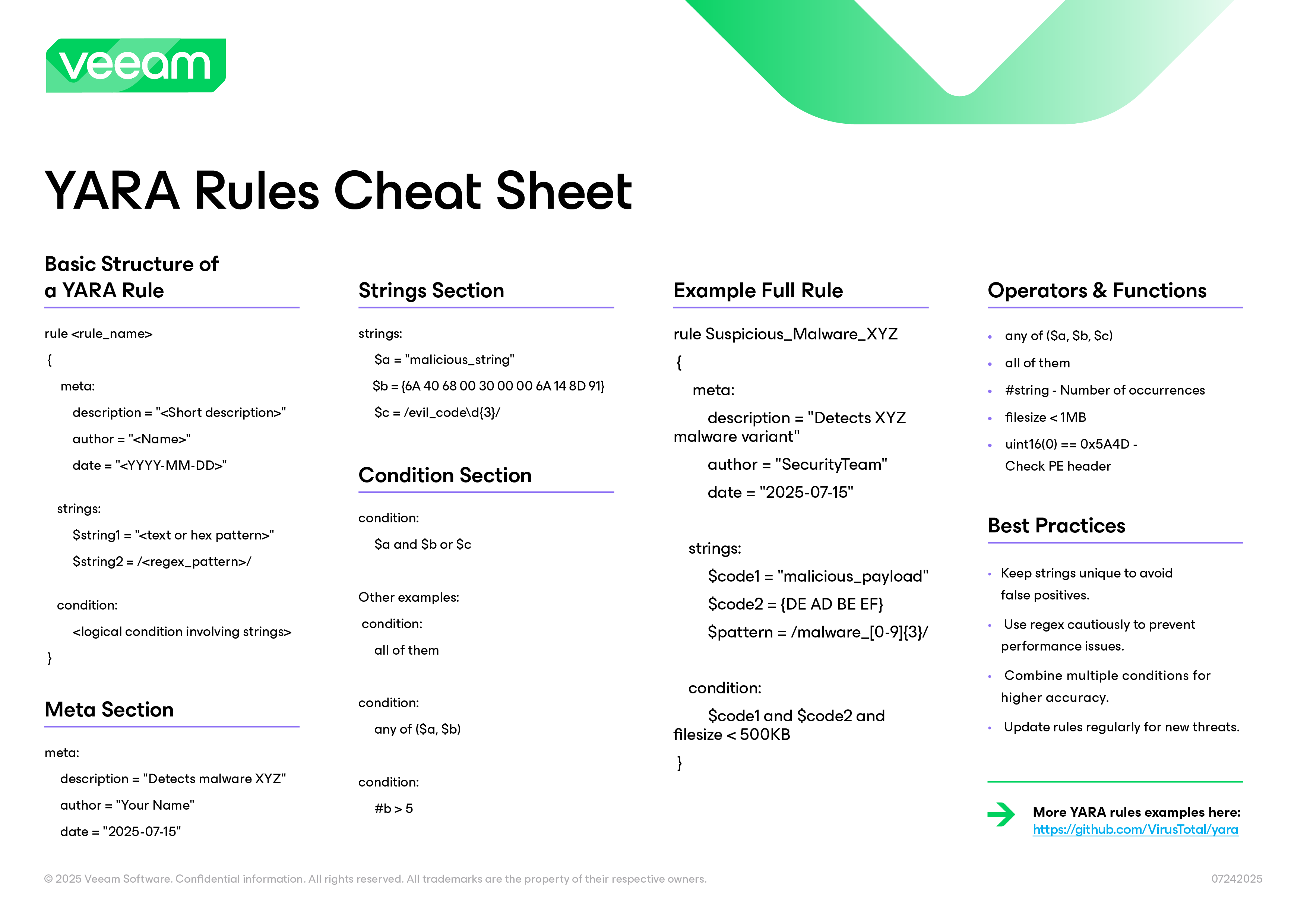

Sintassi delle regole YARA: Cosa c’è da sapere

Le regole YARA seguono una struttura semplice e sono progettate per flessibilità e velocità. Presentano una sintassi simile al linguaggio di programmazione C. Ogni regola include identificatori, condizioni e stringhe che definiscono cosa cercare in un file o in un oggetto di memoria.

Nome della regola

Per il nome della regola, si consiglia di fare riferimento al nome del file o al software dannoso che si desidera scansionare. All’interno della sintassi il nome della regola è un identificatore dopo la parola regola, che non può mai essere un numero o un trattino basso. Per esempio:

regola Detect_Malicious_String

{

condizione;

falso

}

Stringhe

La sezione stringa è quella in cui vengono definiti modelli, firme o stringhe. Esistono tre tipi distinti di stringhe:

- Stringhe esadecimali

- Stringhe di testo

- Espressioni regolari

Le stringhe esadecimali vengono utilizzate per definire sequenze di byte grezze, mentre le stringhe di testo e le espressioni regolari sono ideali per specificare segmenti di testo leggibili. Inoltre, le stringhe di testo e le espressioni regolari possono rappresentare byte grezzi tramite l’uso di sequenze di escape.

Condizioni

Questa è l’unica sezione richiesta, poiché si riferisce a espressioni booleane o aritmetiche comunemente usate in tutti i linguaggi di programmazione (ad esempio, and, or, not, +, -,*, /, contains, ecc.). Affinché la regola corrisponda, devono essere soddisfatte delle condizioni. Un altro tipo di condizione potrebbe essere la dimensione del file o la lunghezza del match di una stringa. Ci sono molte possibilità per creare regole con condizioni che soddisfino queste esigenze.

Metadati

Oltre alle sezioni relative alla definizione delle stringhe e alle condizioni, le regole possono includere anche una sezione di metadati in cui è possibile includere ulteriori informazioni sulla regola. La sezione dei metadati è definita con la parola chiave “meta.” I metadati possono includere il nome dell’autore, la data di creazione della regola, il numero di versione della regola e una descrizione di ciò che la regola trova.

Stringhe

La sezione stringhe è dove si definiscono i pattern, le firme o le stringhe che la regola YARA cercherà nei tuoi file o nella tua rete. Una regola YARA può cercare diversi tipi di stringhe, inclusi quelli che utilizzano esadecimali insieme a salti, alternative e caratteri jolly. Le stringhe di testo possono anche utilizzare modificatori, come nocase, full word e wide, oltre alle espressioni regolari. Per maggiori informazioni sulle condizioni avanzate, consultare la .

Scrivere regole efficaci all’interno di Veeam Backup & Replication

Vediamo come utilizzarli all’interno della funzionalità di Veeam Backup & Replication.

Scrivere regole YARA efficaci: Definire l’obiettivo

Identifica il malware che desideri rilevare. Ad esempio, se stai cercando un malware o ransomware specifico, puoi creare una regola utilizzando le stringhe, le firme e i pattern pubblicamente disponibili su quel ransomware; in questo modo puoi identificare la minaccia specifica per proteggere i tuoi dati.

Per evitare risultati eccessivi e falsi positivi, non creare un’unica regola YARA per rilevare tutti i tipi di malware. Si consiglia di scrivere una regola YARA per ciascun tipo di malware.

Le regole YARA possono essere scritte per svolgere diverse attività di sicurezza informatica. Numerosi esempi di regole YARA per malware noti sono disponibili su GitHub. Esplora questi esempi su GitHub se desideri trovare ispirazione per scrivere le tue regole!

Regole YARA durante la scansione del backup

Per una sessione di backup di scansione, è possibile eseguire una scansione YARA per eseguire le seguenti operazioni:

- Individuare l’ultimo punto di ripristino pulito.

- Analizzare il contenuto per le informazioni specifiche definite nella regola.

Per eseguire la scansione YARA durante la sessione di scansione del backup, procedi come segue:

- Nella finestra Scansione backup, abilita l’opzione “Scansiona i punti di ripristino con la seguente regola YARA”

- Il file YARA che si trova nella cartella del prodotto Veeam Backup & Replication. Il percorso predefinito è: C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules. Il file YARA deve avere l’estensione .yara o .yar.

Visualizza i risultati della scansione Yara

Per visualizzare i risultati della scansione YARA nelle statistiche della sessione di backup, puoi:

- Apri la vista “Home” nel pannello dell’inventario, seleziona “Ultime 24 ore” e nell’area di lavoro, fai doppio clic sul job di backup di scansione desiderato. In alternativa, puoi selezionare il job e fare clic su “Statistiche” sulla barra multifunzione, oppure fare clic con il pulsante destro del mouse sul job e selezionare “Statistiche.”

- Apri la visualizzazione “Cronologia” nel pannello dell’inventario, quindi seleziona “Attività“. Nell’area di lavoro, fai doppio clic sul job di backup Scan desiderato. In alternativa, puoi selezionare il job e fare clic su “Statistiche” sulla barra multifunzione oppure fare clic con il tasto destro sul job e selezionare “Statistiche“.

Per visualizzare un registro dettagliato della scansione YARA, fai clic sul pulsante “Scan Log” situato nella parte inferiore della finestra con le statistiche del job di backup Scan Backup. Veeam Backup & Replication visualizzerà i log più recenti in un file di 1 MB.

Best practice per lo sviluppo delle regole YARA

Alcune best practice per rendere le tue regole YARA più forti ed efficaci includono:

- Creazione di modelli per rimanere coerenti e più organizzati.

- Utilizzare le convenzioni delle regole YARA standard e contribuire al repository delle regole per aiutare la più ampia community di sicurezza informatica. Queste convenzioni includono tipicamente l’uso di un’intestazione per identificare la regola e di una condizione che descrive le caratteristiche del malware. Include anche tag per aiutare a categorizzare la regola che hai creato, così da supportare altri esperti di sicurezza informatica.

- Tieni presente che le regole YARA sono solo una delle linee di difesa contro il malware. Segui Standard come il NIST framework per massimizzare la protezione contro le minacce e migliorare la capacità di rilevare e rispondere agli incidenti di sicurezza informatica. Dai un’occhiata al National Institute of Standards and Technology per ulteriori linee guida e best practice sulla sicurezza informatica.

Testare e convalidare le regole YARA

Prima di distribuire le regole YARA in un ambiente di produzione, testatele per accuratezza, efficienza e falsi positivi. Assicuratevi che le vostre regole corrispondano ai pattern corretti senza ampliare eccessivamente il campo di rilevamento. In questo modo è possibile mantenere un rilevamento affidabile senza segnalazioni superflue.

Testare le regole YARA

La regola YARA può quindi essere aggiunta e integrata nella Veeam Data Platform per eseguire la scansione dei file in tempo reale. È importante testare le regole YARA per assicurarsi che funzionino come previsto. Poiché le regole YARA si basano su modelli o firme, il test della regola YARA in un ambiente di staging consente di verificare che questi modelli siano stati identificati in modo accurato.

Non è necessario infettare la rete con malware funzionante per testare le regole YARA. Scarica un set di dati di campioni di malware noti per testare le tue regole senza mettere a rischio la sicurezza della tua rete. Implementa nuove regole nel tuo ambiente di produzione quando sei sicuro che siano efficaci, ma non genereranno troppi falsi positivi.

Regole YARA della community

C’è una grande comunità di utenti YARA che mantiene repository pubblici per la condivisione delle regole YARA. Condividendo le regole, la community aiuta a costruire un ampio database di cui tutti possono beneficiare quando si tratta di rilevamento del malware.

Sviluppo collaborativo delle regole

Quando i professionisti della sicurezza e le organizzazioni condividono le regole YARA, la community può sviluppare strumenti di lotta al malware più mirati. Quando questi professionisti condividono le loro regole, non solo condividono conoscenze vitali, ma invitano anche gli altri a migliorare il loro lavoro. Quando le informazioni sulle minacce vengono condivise, identificare gli attacchi pericolosi diventa più facile per l’intera comunità.

Regole YARA, documentazione e risorse

Esistono diversi repository e community di regole YARA in cui è possibile condividere le proprie regole YARA e collaborare con altri:

Repository GitHub YARA: questa è la fonte principale per tutto ciò che riguarda YARA. Puoi trovare le ultime versioni, la documentazione YARA e il codice sorgente YARA qui.

YARA Documentation: Ospitata su ReadTheDocs, la documentazione ufficiale di YARA fornisce informazioni complete su come utilizzare YARA e la sua sintassi, cosa fanno le regole e come le sue capacità rilevano il software dannoso.

Repository di regole e firme YARA: Questa è un’ottima risorsa in cui è possibile trovare una raccolta di regole e firme YARA create dalla community. Puoi anche contribuire con le tue regole YARA in modo che altri possano usarle.

Regole YARA raggruppate per gruppo ransomware: una community di regole YARA di esempio specifiche per il ransomware.

Documentazione di Veeam Data Platform:

- Scansionare con le regole YARA utilizzando l’attività SureBackup®

- Possibilità di eseguire la scansione con la regola YARA durante il ripristino sicuro

Conclusione

Le regole YARA sono un modo efficace per migliorare la sicurezza informatica della tua organizzazione aiutandoti a rilevare più facilmente il software dannoso. Puoi scrivere le tue regole YARA o approfittare di uno dei tanti repository gratuiti di regole costruite dalla comunità già disponibili. Se stai cercando un modo per migliorare gli sforzi di sicurezza informatica della tua azienda, le regole YARA sono uno dei modi migliori per farlo.

Maggiori informazioni sulla resilienza informatica e su come proteggere la tua organizzazione dal ransomware! SCARICA subito il nostro white paper gratuito sulle strategie di ripristino dei dati cyber-resilienti.

Domande frequenti

- Cosa sono le regole YARA e come funzionano?

Le regole YARA sono modelli di rilevamento basati su firme che aiutano a identificare malware (virus, ransomware, trojan) confrontando stringhe specifiche, modelli esadecimali o firme binarie con file o campioni di memoria. Queste regole possono essere personalizzate per rilevare minacce note o identificare comportamenti sospetti tramite la scansione di file di backup o snapshot di memoria. - Perché utilizzare la scansione YARA nei backup?

Le scansioni YARA rilevano artefatti malware incorporati nei file di backup, garantendo l’identificazione dell’ultimo punto di ripristino pulito o impedendo la reintroduzione di minacce nascoste durante il ripristino. Ciò è particolarmente importante per il rilevamento di ransomware prima di ripristinare i dati negli ambienti di produzione.

La scansione dei backup con regole YARA può fornire il punto di ripristino in cui i file vengono trovati per la prima volta, fornendo informazioni come le tempistiche per facilitare la risposta agli incidenti. - Come integra Veeam la scansione YARA?

Veeam Backup & Replication utilizza la scansione YARA durante operazioni come “SureBackup®”, “Secure Restore” o scansioni manuali ad hoc.

Il processo monta il punto di ripristino del backup sul disco ed esegue il motore YARA su di esso, utilizzando set di regole definiti dall’utente nei formati `.yara` o `.yar`. - Dove devo salvare i file delle regole YARA in Veeam?

Per utilizzare regole personalizzate, inserisci i file `.yara` o `.yar` nella seguente cartella:

C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules

Una volta inseriti i file, abilita la scansione YARA nelle impostazioni del job di backup per attivare il rilevamento. - Cosa succede quando una regola YARA corrisponde durante una scansione?

Se non viene rilevata attività di malware, Veeam Backup & Replication ripristinerà la macchina o i suoi dischi nella posizione di destinazione. L’evento di rilevamento malware non verrà creato.

Se viene rilevata un’attività di malware, Veeam Backup & Replication procederà come segue:

annullerà il processo di ripristino oppure ripristinerà la macchina o i suoi dischi con restrizioni in base alle impostazioni di ripristino sicuro. Crea l’evento di rilevamento malware e contrassegna gli oggetti come Infetti.