L’essentiel à retenir

- Les règles YARA offrent une correspondance de modèles basée sur les signatures qui permet aux équipes de sécurité de détecter et de classer les logiciels malveillants dans les fichiers, la mémoire et les sauvegardes.

- Veeam intègre l’analyse YARA aux sauvegardes inaltérables et à la restauration sécurisée, garantissant ainsi que les points de restauration sont exempts de logiciels malveillants et que les ransomwares ne peuvent pas réinfecter les systèmes de production.

- Des règles YARA bien testées et leur stockage dans le dossier désigné de Veeam permettent aux organisations d’intégrer le renseignement sur les menaces directement dans les analyses de sauvegarde pour renforcer la cyber-résilience.

Les règles YARA (Yet Another Recursive Acronym) sont un puissant outil de correspondance de modèles utilisé par les équipes de sécurité pour identifier et classer les logiciels malveillants en fonction de signatures, de chaînes et de comportements connus. Dans le cas de la sauvegarde et de la restauration, l’analyse YARA apporte une couche de protection précieuse. Associées aux sauvegardes inaltérables et au workflow de restauration sécurisé, les règles YARA assurent une restauration sûre et saine. Dans cet article, nous allons étudier la fonctionnalité YARA, en particulier découvrir à quoi elle sert et apprendre à rédiger des règles YARA efficaces pour analyser les menaces et détecter les logiciels malveillants.

Découvrez comment concevoir une stratégie de résilience des données et protéger votre entreprise contre les effets des ransomwares et autres variantes de logiciels malveillants grâce au moteur YARA dans les serveurs de sauvegarde et de réplication Veeam.

Le rôle des règles YARA en matière de cybersécurité

Les analyses à l’aide de règles YARA figurent parmi les moyens les plus efficaces d’identifier et de cataloguer les logiciels malveillants, notamment les virus, les vers et les ransomwares. Un moteur de règles YARA est un outil open source qui aide les équipes de cybersécurité à rechercher et à détecter des logiciels malveillants, leur permettant ainsi de les neutraliser avant qu’ils ne provoquent des dégâts trop importants.

Il est essentiel d’assurer une protection efficace contre la présence de logiciels malveillants. Même si vous avez déjà mis en place des mesures de défense en cybersécurité, des logiciels malveillants peuvent toujours s’infiltrer dans vos systèmes et vos données par le biais de mots de passe volés, d’attaques de phishing ou d’autres vecteurs. Si un logiciel malveillant s’implante et est exécuté pour chiffrer ou exfiltrer des données sensibles, il peut également servir à vous extorquer de l’argent et causer un tort considérable à votre organisation.

Comprendre les règles YARA

Avant de créer des règles YARA, il importe de savoir de quoi il s’agit et comment elles fonctionnent.

Qu’est-ce qu’une règle YARA ?

Les règles YARA identifient des motifs récurrents susceptibles d’apparaître dans les logiciels malveillants ou les familles de logiciels malveillants. Ils indiquent donc la présence de ce type de logiciels. Lorsqu’une règle détecte une caractéristique ou un motif révélateur d’un logiciel malveillant, elle peut alerter un intervenant approprié qui peut alors isoler ou supprimer la menace.

Scénarios d’utilisation de YARA

Les règles YARA sont activement utilisées par les équipes de sécurité pour valider des données saines avant leur restauration ou leur partage. Que YARA soit intégré aux moteurs antivirus ou utilisé dans les environnements de sauvegarde, sa flexibilité en fait un outil précieux pour la sécurité et la résilience des données. Voyons comment les organisations utilisent YARA :

Règles YARA pour la détection des logiciels malveillants

À la base, YARA est conçu dans un seul but : identifier rapidement et avec précision les modèles de code malveillants. Les équipes de sécurité l’utilisent pour analyser les fichiers, la mémoire et les sauvegardes à la recherche de signes de logiciels malveillants connus ou de familles de logiciels malveillants, qu’il s’agisse de variantes ou de souches spécifiques.

Règles YARA basées sur des signatures

Ces règles YARA se concentrent sur des modèles spécifiques courants dans les logiciels malveillants connus, tels que des chaînes de caractères, des empreintes, des séquences d’octets, des extraits de code ou des structures de fichiers. Les règles sont précises et rapides, ce qui est idéal pour détecter des variantes de menaces qui ont déjà été étudiées et classifiées.

Règles YARA par type de fichier

YARA ne se limite pas aux logiciels malveillants. Il peut également classer et filtrer les fichiers selon leur type ou leur extension, p. ex. .pdf ou .exe. Cela permet aux équipes de sécurité d’identifier les fichiers exécutables, de détecter les scripts intégrés et de signaler les pièces jointes suspectes. Dans les environnements de stockage et de sauvegarde, YARA améliore la visibilité et l’hygiène des données.

Règles YARA et analyse des menaces

Les règles YARA peuvent être combinées avec des outils de veille et les dernières données sur les menaces. Les équipes de sécurité peuvent créer ou importer des règles basées sur des indicateurs concrets, tels que des valeurs de hachage, des noms de domaine ou des artefacts d’attaque. Cela facilite l’identification de menaces nouvelles ou émergentes.

Détection de ransomwares à l’aide de règles YARA

Selon le Rapport sur les tendances du ransomware et les stratégies proactives pour 2025, 69 % des organisations ont subi au moins une attaque de ransomware en 2024. Les principales entreprises spécialisées dans la résilience des données, comme Veeam, proposent des scanners intégrés de détection des logiciels malveillants de sauvegarde, basés sur des signatures, afin de préserver l’intégrité et la capacité de restauration des données. Nous avons également étendu nos fonctionnalités pour inclure des analyseurs de taille des fichiers de sauvegarde, la détection des anomalies et la détection des indicateurs de compromission (IOC).

Toutefois, s’agissant de règles spécifiques qui recherchent des logiciels malveillants particuliers ou des motifs susceptibles de déclencher des attaques par ransomware, la règle YARA est la meilleure solution pour détecter les menaces et alerter les administrateurs.

Un exemple de règle YARA permettant de détecter des ransomwares est celle pour le ransomware CTBLocker, ce dernier pouvant être trouvé en recherchant les noms de fichiers klospad.pdb et keme132.dll. Une règle YARA analyse ces fichiers et vous alerte immédiatement s’ils sont détectés dans la sauvegarde ou au moment de la restauration.

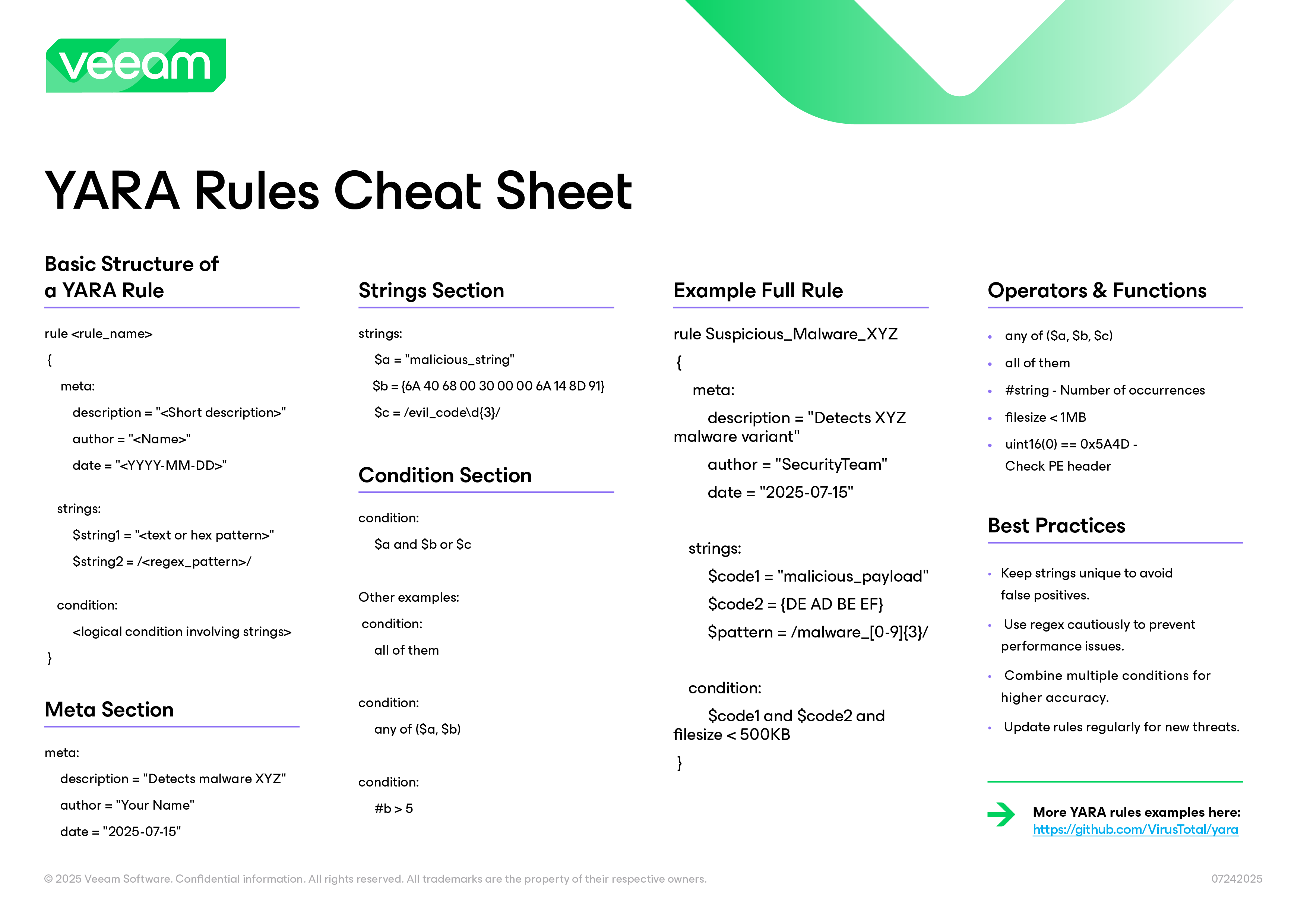

Syntaxe des règles YARA : ce qu’il faut savoir

Les règles YARA suivent une structure simple et sont conçues pour offrir flexibilité et rapidité. Elles présentent une syntaxe similaire à celle du langage de programmation C. Chaque règle inclut des identificateurs, des conditions et des chaînes qui définissent ce qu’il faut rechercher dans un fichier ou un objet mémoire.

Nom de la règle

Pour le nom de la règle, il est recommandé de se référer au nom du fichier ou du logiciel malveillant que vous souhaitez rechercher. Dans la syntaxe, le nom de la règle est un identificateur qui suit le mot « rule » (règle) et ne peut jamais être un chiffre ou un underscore. Par exemple :

rule Detect_Malicious_String

{

condition;

faux

}

Chaînes

La section de chaîne est l’endroit où les motifs, les signatures ou les chaînes sont définis. Il existe trois types distincts de chaînes :

- Chaînes hexadécimales

- Chaînes de texte

- Expressions régulières

Les chaînes hexadécimales sont utilisées pour définir des séquences d’octets bruts, tandis que les chaînes de texte et les expressions régulières sont idéales pour spécifier des segments de texte lisibles. En outre, les chaînes de texte et les expressions régulières peuvent également représenter des octets bruts à l’aide de séquences d’échappement.

Conditions

C’est la seule section requise, car elle fait référence à des expressions booléennes ou arithmétiques couramment utilisées dans tous les langages de programmation (par exemple, et, ou, non, +, -,*, /, contient, etc.). Certaines conditions doivent être remplies pour que la règle fonctionne. Un autre type de condition peut être la taille du fichier ou la longueur de la chaîne. Il existe de nombreuses possibilités de créer des règles avec des conditions qui répondent à ces besoins.

Métadonnées

Outre les sections de définition de chaîne et de condition, les règles peuvent également comporter une section de métadonnées dans laquelle des informations supplémentaires sur votre règle peuvent être incluses. La section des métadonnées est définie par le mot-clé « meta. » Les métadonnées peuvent comprendre le nom de l’auteur, la date de création de la règle, le numéro de version de celle-ci, une description de ce que la règle trouve.

Chaînes

La section des chaînes est l’endroit où vous définissez les motifs, signatures ou chaînes que la règle YARA recherchera dans vos fichiers ou sur votre réseau. Une règle YARA peut rechercher plusieurs types de chaînes, y compris celles qui utilisent des valeurs hexadécimales en combinaison avec sauts, alternatives et jokers. Les chaînes de texte peuvent également utiliser des modificateurs, tels que nocase, full word et wide, ainsi que des expressions régulières. Pour en savoir plus sur les conditions avancées, consultez la .

Rédiger des règles efficaces dans Veeam Backup & Replication

Voyons comment utiliser les règles YARA dans la fonctionnalité Veeam Backup & Replication.

Écrire des règles Yara efficaces : définir l’objectif

Identifiez le logiciel malveillant que vous souhaitez détecter. Par exemple, si vous recherchez un logiciel malveillant ou un ransomware spécifique, vous pouvez créer une règle avec les chaînes, les signatures et les modèles publiquement disponible concernant le ransomware, et ainsi cibler la menace spécifique pour protéger vos données.

Pour éviter des résultats excessifs et des faux positifs, n’écrivez pas une seule règle YARA pour détecter tous les types de logiciels malveillants. La recommandation est d’écrire une règle YARA pour chaque type de logiciel malveillant.

Les règles YARA peuvent être écrites pour accomplir plusieurs tâches liées à la cybersécurité. De nombreux exemples de règles YARA pour des logiciels malveillants courants sont disponibles sur GitHub. Passez en revue ces exemples si vous souhaitez vous en inspirer pour écrire les vôtres !

Règles YARA pendant une session Scan Backup

Lors d’une session Scan Backup, vous pouvez exécuter une analyse YARA pour effectuer les opérations suivantes :

- Trouver le dernier point de restauration sain.

- Analysez le contenu à la recherche d’informations spécifiques définies dans la règle.

Pour effectuer l’analyse YARA pendant la session de Scan Backup, procédez comme suit :

- Dans la fenêtre Scan Backup, activez l’option Scanner les points de restauration avec la règle YARA suivante.

- Le fichier YARA situé dans le dossier du produit Veeam Backup & Replication. Le chemin d’accès par défaut est : C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules. Le fichier YARA doit avoir l’extension .yara ou .yar.

Afficher les résultats de l’analyse Yara

Pour afficher les résultats de l’analyse YARA dans les statistiques de session de sauvegarde, vous pouvez procéder comme suit :

- Ouvrez la vue « Accueil » dans le volet d’inventaire, sélectionnez « Dernières 24 heures » et, dans la zone de travail, double-cliquez sur la tâche de sauvegarde Scan Backup souhaitée. Vous pouvez également sélectionner la tâche et cliquer sur «Statistiques» dans le ruban, ou effectuer un clic droit sur la tâche et sélectionner «Statistiques».

- Ouvrez la vue « Historique » dans le volet d’inventaire, puis sélectionnez « Tâches ». Dans la zone de travail, double-cliquez sur la tâche de sauvegarde Scan Backup de votre choix. Vous pouvez également sélectionner la tâche et cliquer sur « Statistiques » dans le ruban, ou effectuer un clic droit sur la tâche et sélectionner « Statistiques ».

Pour afficher un journal détaillé de l’analyse YARA, cliquez sur le bouton « Journal d’analyse », en bas de la fenêtre affichant les statistiques de la tâche Scan Backup. Veeam Backup & Replication affichera les journaux les plus récents dans un fichier de 1 Mo.

Meilleures pratiques pour le développement de règles YARA

Voici quelques-unes des meilleures pratiques pour renforcer vos règles YARA et les rendre plus efficaces :

- Créer des modèles pour garantir la cohérence et améliorer l’organisation.

- Utiliser les conventions de règles YARA standard et alimenter le référentiel règles pour aider toute la communauté de cybersécurité. Ces conventions comprennent généralement l’utilisation d’un en-tête pour identifier la règle, qui est une condition décrivant les caractéristiques des logiciels malveillants. Elles incluent également des balises afin de faciliter la catégorisation de la règle que vous avez créée et ainsi aider d’autres experts en cybersécurité.

- N’oubliez pas que les règles YARA ne sont qu’une ligne de défense contre les logiciels malveillants. Adoptez des normes telles que le pour la protection des données pour vous donner les meilleures chances de vous protéger contre les menaces et de détecter et répondre aux incidents de cybersécurité. Consultez le National Institute of Standards and Technology pour en savoir plus sur les directives et les meilleures pratiques en matière de cybersécurité.

Test et validation des règles YARA

Avant de déployer les règles YARA dans un environnement de production, testez-les afin d’évaluer leur exactitude, leur efficacité et les faux positifs. Assurez-vous que vos règles correspondent aux bons motifs sans générer de faux positifs. De cette façon, vous pouvez maintenir une détection fiable sans bruit inutile.

Test des règles YARA

La règle YARA peut ensuite être intégrée et ajoutée à la Veeam Data Platform pour analyser les fichiers en temps réel. Il est important de tester vos règles YARA pour vous assurer qu’elles fonctionnent comme prévu. Puisque les règles YARA sont basées sur des motifs ou des signatures, tester votre règle YARA dans un environnement de préproduction vous permet de vérifier que ces motifs ont été identifiés avec précision.

Il n’est pas nécessaire d’infecter votre réseau au moyen d’un logiciel malveillant pour tester les règles YARA. Téléchargez un ensemble de données d’échantillons de logiciels malveillants connus pour tester vos règles sans mettre en danger votre réseau. Déployez de nouvelles règles dans votre environnement de production après vous être assuré qu’elles sont efficaces et qu’elles ne généreront pas trop de faux positifs.

Règles de la communauté YARA

Il existe une vaste communauté d’utilisateurs de YARA qui entretiennent des référentiels publics où sont partagées les règles YARA. En partageant des règles, la communauté contribue à la constitution d’une vaste base de données dont tout le monde peut bénéficier en matière de détection de logiciels malveillants.

Développement collaboratif de règles

Lorsque les professionnels de la sécurité et les organisations partagent les règles YARA, la communauté peut développer des outils de lutte contre les logiciels malveillants plus ciblés. Lorsque ces professionnels partagent leurs règles, ils ne partagent pas seulement des connaissances vitales, mais invitent également les autres à améliorer leur travail. Lorsque les informations sur les menaces sont partagées, l’identification des attaques dangereuses devient plus facile pour l’ensemble de la communauté.

Règles YARA, documentation et ressources

Il existe plusieurs référentiels et communautés de règles YARA au sein desquels partager vos règles YARA et collaborer avec d’autres utilisateurs :

YARA GitHub Repository : C’est la source principale pour tout ce qui concerne YARA. Vous trouverez ici les dernières versions, la documentation et le code source de YARA.

Documentation YARA : Hébergée sur ReadTheDocs, la documentation officielle de YARA fournit des informations complètes sur l’utilisation de YARA et de sa syntaxe, sur le rôle des règles et sur la façon dont ses fonctionnalités permettent de détecter les logiciels malveillants.

Répertoire des règles et signatures YARA : Il s’agit d’une excellente ressource où vous pouvez trouver une collection de règles et de signatures YARA communautaires. Vous pouvez également y apporter vos propres règles YARA pour que d’autres puissent les utiliser.

Règles YARA par famille de ransomwares

Documentation Veeam Data Platform :

- Analyser avec les règles YARA à l’aide de la tâche SureBackup®

- Possibilité d’analyser avec une règle YARA lors d’une restauration sécurisée

Conclusion

Les règles YARA sont un moyen efficace d’améliorer la cybersécurité de votre entreprise en vous aidant à détecter plus facilement les logiciels malveillants. Vous pouvez écrire vos propres règles YARA ou profiter d’un des nombreux référentiels gratuits de règles créées par la communauté et mises à la disposition de tous. Si vous cherchez à améliorer les efforts de cybersécurité de votre entreprise, les règles YARA sont l’un des meilleurs moyens d’y parvenir.

En savoir plus sur la cyber-résilience plus en détail et apprenez à protéger votre organisation contre le ransomware ! Téléchargez notre livre blanc gratuit sur les stratégies de restauration des données cyber-résilientes dès aujourd’hui.

Foire aux questions

- Qu’est-ce que les règles YARA et comment fonctionnent-elles ?

Les règles YARA sont des modèles de détection basés sur des signatures qui permettent d’identifier des logiciels malveillants (virus, ransomware, chevaux de Troie) en faisant correspondre des chaînes spécifiques, des motifs hexadécimaux ou des signatures binaires avec des fichiers ou des échantillons de mémoire. Ces règles peuvent être adaptées pour détecter des menaces connues ou repérer des comportements suspects en analysant des fichiers de sauvegarde ou des captures de la mémoire vive. - Pourquoi utiliser l’analyse YARA dans les sauvegardes ?

Les analyses YARA détectent les artefacts de logiciels malveillants intégrés dans les fichiers de sauvegarde, ce qui permet d’identifier le dernier point de restauration sain ou d’éviter la réintroduction de menaces cachées lors de la restauration. Cela est particulièrement crucial pour la détection des ransomwares avant de restaurer des données dans les environnements de production.

L’analyse des sauvegardes avec des règles YARA peut permettre d’identifier le point de restauration où les fichiers ont été détectés pour la première fois, fournissant des informations telles que la chronologie afin d’aider à la réponse aux incidents. - Comment Veeam intègre-t-il l’analyse YARA?

Veeam Backup & Replication utilise l’analyse YARA lors d’opérations telles que « SureBackup® », « Secure Restore » ou lors d’un scan manuel ponctuel.

Le processus monte le point de restauration de sauvegarde sur le disque et exécute le moteur YARA dessus, en utilisant des ensembles de règles définis par l’utilisateur aux formats `.yara` ou `.yar`. - Où dois-je stocker mes fichiers de règles YARA dans Veeam ?

Pour utiliser des règles personnalisées, placez vos fichiers `.yara` ou `.yar` dans le dossier suivant :

C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules

Une fois les fichiers en place, activez l’analyse YARA dans les paramètres de votre tâche de sauvegarde pour activer la détection. - Que se passe-t-il lorsqu’une règle YARA génère un résultat positif lors d’une analyse ?

Si aucune activité malveillante n’est détectée, Veeam Backup & Replication restaure la machine ou ses disques à l’emplacement cible. L’événement de détection de logiciels malveillants ne sera pas créé.

En cas de détection d’une activité de logiciels malveillants, Veeam Backup & Replication effectuera les étapes suivantes :

Interrompre le processus de restauration ou restaurer la machine ou ses disques avec des restrictions selon les paramètres de restauration sécurisée. Créer l’événement de détection de logiciels malveillants et marquer les objets comme Infectés.