Conclusiones clave

- Las reglas YARA ofrecen coincidencia de patrones basada en Firmas que permite a los equipos de seguridad detectar y clasificar malware en archivos, memoria y backup.

- Veeam integra el escaneo YARA con backups inmutables y Secure Restore, asegurando que los puntos de recuperación estén libres de malware y que el ransomware no pueda reinfectar los sistemas de producción.

- Contar con reglas YARA bien probadas y almacenarlas en la carpeta designada de Veeam permite a las organizaciones incorporar inteligencia de amenazas directamente en los análisis de backup, fortaleciendo así su ciberresiliencia.

Las reglas YARA (Yet Another Recursive Acronym) son una potente herramienta de coincidencia de patrones utilizada por los equipos de seguridad para identificar y clasificar malware en función de firmas, cadenas y comportamientos conocidos. En la recuperación de backup, el análisis YARA añade una valiosa capa de protección. Combinadas con backups inmutables y un flujo de trabajo de restauración seguro, las reglas YARA garantizan una recuperación segura y limpia. En este artículo, exploraremos la funcionalidad de YARA, incluyendo lo que hace y cómo escribir reglas efectivas de YARA para la inteligencia de amenazas y la detección de malware.

Descubra cómo construir una estrategia de resiliencia de datos y proteger a su organización de los efectos del ransomware y otras variantes de malware con el motor YARA en los servidores de backup y replicación de Veeam.

El papel de las reglas YARA en la ciberseguridad

Los análisis de las reglas de YARA son una de las formas más eficaces de ayudar a identificar y clasificar el malware, incluidos los virus, los gusanos y el ransomware. Un motor de reglas de YARA es una herramienta de código abierto que ayuda a los equipos de ciberseguridad a buscar y detectar malware, y les da la oportunidad de neutralizarlo antes de que cause un daño significativo.

Una sólida protección contra la presencia de malware es fundamental. Incluso si ya implementa medidas de defensa de ciberseguridad, el malware aún puede infiltrarse en sus sistemas y datos mediante contraseñas robadas, ataques de phishing u otras vías. Si el malware gana terreno y se ejecuta para cifrar o extraer datos confidenciales, también puede usarse para extorsionar y causar un impacto negativo significativo en su organización.

Entender las reglas de YARA

Antes de crear las reglas de YARA, es importante saber qué son y cómo funcionan.

¿Qué son las reglas de YARA?

Las reglas de YARA identifican patrones que se pueden encontrar en malware o familias de malware y, de esta manera, pueden indicar la presencia de software malicioso. Cuando una regla encuentra una característica o patrón que indica una pieza de malware, puede alertar a la persona adecuada para aislarla o eliminarla.

Casos de uso de YARA

Los equipos de seguridad usan activamente las reglas de YARA para validar los datos limpios antes de restaurarlos o compartirlos. Ya sea que esté integrado en motores antivirus o implementado en entornos de backup, la flexibilidad de YARA lo convierte en una herramienta valiosa para la seguridad y la resiliencia de datos. Veamos algunas de las formas en que las organizaciones utilizan YARA:

Reglas de YARA para la detección de malware

En esencia, YARA está diseñado con un propósito: identificar patrones de código malicioso de forma rápida y precisa. Los equipos de seguridad lo utilizan para analizar archivos, memoria y backups en busca de indicios de malware conocido o familias de malware, ya sean variantes o cepas específicas de malware.

YARA basado en firmas

Estas reglas YARA se centran en patrones específicos que son comunes en malware conocido, como cadenas, hashes, secuencias de bytes, fragmentos de código o estructuras de archivos. Las reglas son precisas y rápidas, lo cual es ideal para detectar variantes de amenazas que ya han sido estudiadas y clasificadas.

Reglas de YARA para tipo de archivo

YARA no se limita solo al malware. También puede clasificar y filtrar archivos por tipo de archivo o por extensión, como .pdf o .exe. Esto permite que los equipos de seguridad identifiquen archivos ejecutables, detecten scripts incrustados y marquen archivos adjuntos sospechosos. En entornos de almacenamiento y backups, YARA mejora la visibilidad y la higiene de los datos.

Reglas de YARA e inteligencia de amenazas

Las reglas de YARA se pueden combinar con herramientas de inteligencia de amenazas y los datos de amenazas más recientes. Los equipos de seguridad pueden crear o importar reglas basadas en indicadores del mundo real, como valores hash, nombres de dominio o artefactos de ataque. Esto ayuda a identificar amenazas nuevas o emergentes.

Detección de ransomware con reglas YARA

Según el informe Tendencias de ransomware y estrategias proactivas para 2025 de Veeam, el 69% de las organizaciones sufrió al menos un ataque de ransomware en 2024. Las principales empresas de resiliencia de datos, como Veeam, ofrecen escáneres integrados de detección de malware en backup basados en firmas para mantener la salud y la capacidad de recuperación. También ampliamos nuestras características para incluir analizadores de tamaño de archivos de backup, detección de anomalías y detección de herramientas de indicadores de compromiso (IOC).

Sin embargo, para reglas específicas que buscan malware específico o patrones que pueden ejecutar un ataque de ransomware, una regla YARA es la mejor opción para encontrar software malicioso y alertar a los administradores.

Un ejemplo de una regla de YARA que puede prevenir el ransomware es CTBLocker ransomware, que se puede encontrar buscando klospad.pdb y keme132.dll nombres de archivo. Una regla de YARA escanea esos archivos y le alerta inmediatamente si se encuentran dentro del backup o en el momento de la recuperación.

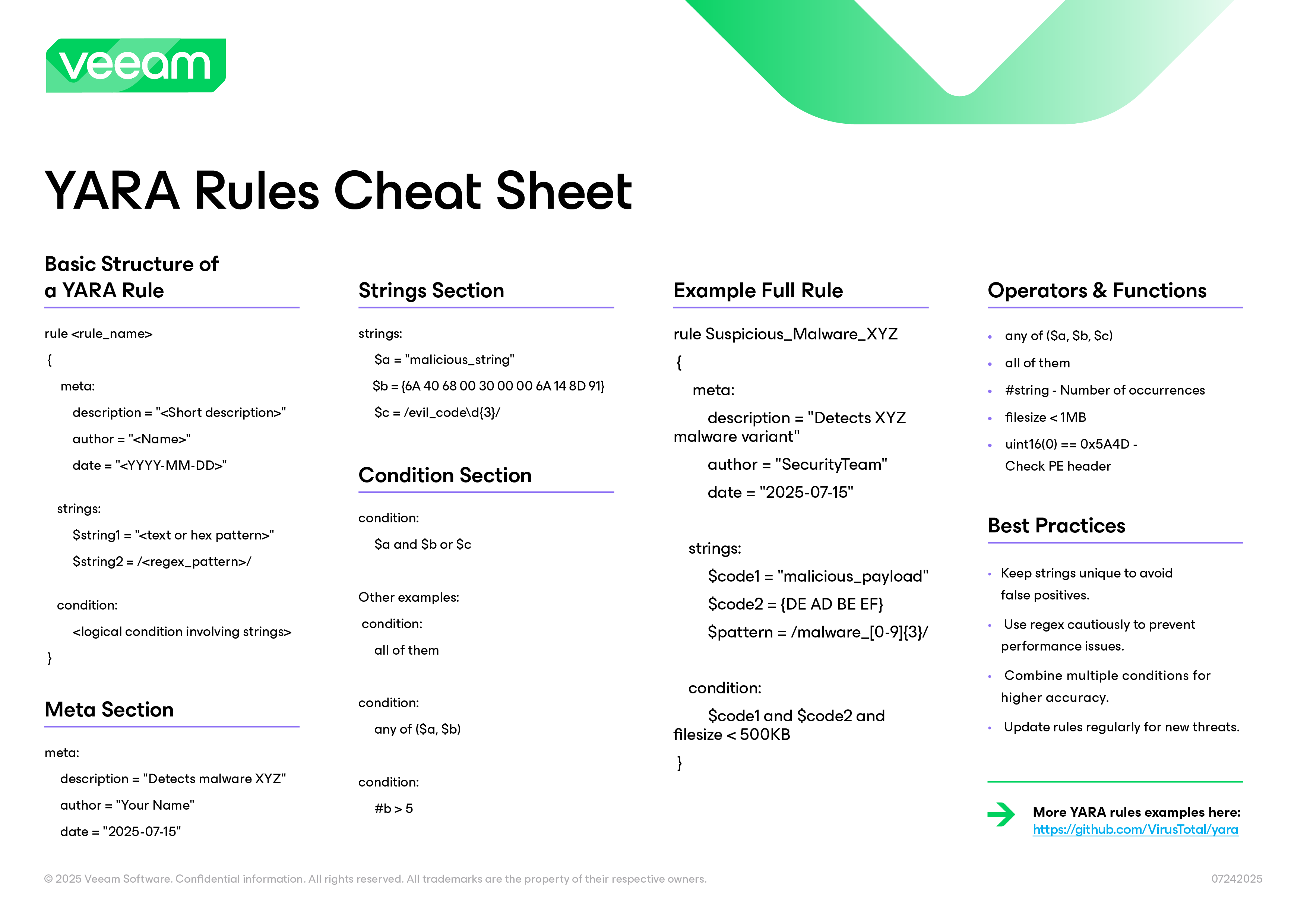

Sintaxis de las reglas YARA: lo que necesita saber

Las reglas YARA presentan una estructura sencilla y están destinadas a proporcionar flexibilidad y rapidez. Cuentan con una sintaxis similar a la del lenguaje de programación C. Cada regla incluye identificadores, condiciones y cadenas que definen qué buscar en un archivo o en un objeto de memoria.

Nombre de la regla

Para el nombre de la regla, se recomienda que haga referencia al nombre del archivo o al software malicioso que desea detectar. Dentro de la sintaxis, el nombre de la regla es un identificador que aparece después de la palabra “regla”, y nunca puede ser un número o un guion bajo. Por ejemplo:

regla Detect_Malicious_String

{

condición;

falso

}

Cadenas de texto

La sección de cadenas es donde se definen los patrones, las firmas o las cadenas. Hay tres tipos distintos de cadenas:

- Cadenas hexadecimales

- Cadenas de texto

- Expresiones regulares

Las cadenas hexadecimales se emplean para definir secuencias de bytes sin formato, mientras que las cadenas de texto y las expresiones regulares son ideales para especificar segmentos de texto legibles. Además, las cadenas de texto y las expresiones regulares también pueden representar bytes sin procesar mediante el uso de secuencias de escape.

Condiciones

Esta es la única sección obligatoria, ya que se refiere a expresiones booleanas o aritméticas comúnmente utilizadas en todos los lenguajes de programación (por ejemplo, y, o, no, +, -,*, /, contiene, etc.). Para que la regla coincida, deben cumplirse las condiciones. Otro tipo de condición podría ser el tamaño del archivo o la coincidencia de la longitud de la cadena. Hay muchas maneras de crear reglas con condiciones que respondan a estas necesidades.

Metadatos

Además de las secciones de definición de cadena y condición, las reglas también pueden tener una sección de metadatos en la que se puede incluir información adicional sobre la regla. La sección de metadatos se define con la palabra clave “meta.” Los metadatos pueden incluir el nombre del autor, la fecha en que se creó la regla, el número de versión de la regla y una descripción de lo que encuentra la regla.

Cadenas de texto

La sección de cadenas es donde defines los patrones, firmas o cadenas que la regla YARA buscará en tus archivos o en tu red. Una regla YARA puede buscar varios tipos de cadenas, incluyendo aquellas que utilizan valores hexadecimales en combinación con saltos, alternativas y comodines. Las cadenas de texto también pueden usar modificadores, como nocase, full word y wide, así como expresiones regulares. Puedes obtener más información sobre condiciones avanzadas en la documentación de YARA .

Redacción de reglas eficaces dentro de Veeam Backup & Replicación

Veamos cómo usarlos dentro de la funcionalidad de Veeam Backup and Replication.

Escribir reglas efectivas de Yara: definir el objetivo

Identifique el malware que desea detectar. Por ejemplo, si está buscando un malware o ransomware específico, puede crear una regla con las cadenas, firmas y patrones que estén públicamente disponibles sobre el ransomware y, de esa manera, puede orientar la detección a la amenaza específica para proteger sus datos.

Para evitar demasiados resultados y falsos positivos, no cree una regla YARA para detectar todos los tipos de malware. La recomendación es escribir una regla YARA para cada tipo de malware.

Las reglas YARA pueden escribirse para realizar varias tareas de ciberseguridad. Muchos ejemplos de reglas YARA para malware conocido están disponibles en GitHub. ¡Explora estos ejemplos si buscas inspiración para escribir tus propias reglas!

Reglas de YARA durante el análisis de backup

En una sesión de análisis de backup, puede ejecutar un análisis de YARA para realizar las siguientes operaciones:

- Encuentre el último punto de restauración limpio.

- Analice el contenido en busca de información específica definida en la regla.

Para ejecutar el análisis de YARA durante la sesión de análisis de backup, lleve a cabo lo siguiente:

- En la ventana Escaneo de backup, habilite la opción “Escanear puntos de restauración con la siguiente regla YARA”

- El archivo YARA que se encuentra en la carpeta del producto Veeam Backup & Replication. La ruta predeterminada es: C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules. El archivo YARA debe tener la extensión .yara o .yar.

Ver los resultados del análisis de Yara

Para ver los resultados del análisis de YARA en las estadísticas de la sesión de backup, haga lo siguiente:

- Abra la vista “Inicio” en el panel de inventario, seleccione “Últimas 24 horas” y, en el área de trabajo, haga doble clic en el trabajo de análisis de backup que desee. Como alternativa, puede seleccionar el trabajo y hacer clic en “Statistics” en la cinta, o hacer clic derecho en el trabajo y seleccionar “Statistics.”

- Abre la vista “Historial” en el panel de inventario y luego selecciona “Trabajos”. En el área de trabajo, haz doble clic en el trabajo de backup de Scan Backup que desees. También puedes seleccionar el trabajo y hacer clic en “Estadísticas” en la cinta, o hacer clic con el botón derecho en el trabajo y seleccionar “Estadísticas.”

Para ver un registro detallado del análisis de YARA, haga clic en el botón “Registro de escaneo” situado en la parte inferior de la ventana con las estadísticas del trabajo de análisis de backup. Veeam Backup & Replication mostrará los registros más recientes en un archivo de 1 MB.

Mejores prácticas para el desarrollo de reglas YARA

Estas son algunas de las mejores prácticas para hacer que sus reglas de YARA sean más sólidas y eficaces:

- Crear plantillas para mantener la coherencia y una mejor organización.

- Usar las convenciones de reglas estándar de YARA y contribuir al repositorio de reglas para ayudar a la comunidad de ciberseguridad en general. Estas convenciones suelen incluir el uso de un encabezado para identificar la regla, que es una condición que describe las características del malware. También incluye etiquetas para categorizar la regla que has creado y así ayudar a otros expertos en ciberseguridad.

- Tenga en cuenta que las reglas de YARA son solo una línea de defensa contra el malware. Siga estándares como el framework NIST para maximizar sus posibilidades de protegerse frente a amenazas y de detectar y responder a incidentes de ciberseguridad. Consulte el Instituto Nacional de Estándares y Tecnología para obtener más directrices y mejores prácticas de ciberseguridad.

Prueba y validación de las reglas de YARA

Antes de implementar las reglas de YARA en un entorno de producción, pruébalas para comprobar su precisión, eficiencia y falsos positivos. Asegúrese de que sus reglas detecten los patrones correctos sin abarcar demasiado. De esta manera, puede mantener una detección confiable sin ruido innecesario.

Prueba de las reglas de YARA

La regla de YARA puede integrarse y añadirse a Veeam Data Platform para analizar archivos en tiempo real. Es importante probar las reglas de YARA para asegurarse de que funcionan según lo previsto. Dado que las reglas de YARA se basan en patrones o firmas, probar su regla de YARA en un entorno de ensayo le permite verificar que esos patrones se han identificado con precisión.

No es necesario infectar su red con malware funcional para probar las reglas de YARA. Descargue un conjunto de datos de muestras de malware conocido para probar sus reglas sin poner en riesgo la seguridad de su red. Implemente nuevas reglas en su entorno de producción una vez que esté seguro de que son efectivas pero no generarán demasiados falsos positivos.

Reglas de la comunidad YARA

Hay una gran comunidad de usuarios de YARA que mantienen repositorios públicos para compartir las reglas de YARA. Al compartir reglas, la comunidad ayuda a construir una extensa base de datos de la que todos pueden beneficiarse cuando se trata de la detección de malware.

Desarrollo colaborativo de reglas

Cuando los profesionales y las organizaciones de seguridad comparten las reglas de YARA, la comunidad puede desarrollar herramientas más centradas en combatir el malware. Cuando estos profesionales comparten sus reglas, no solo comparten conocimientos vitales, sino que también invitan a otros a mejorar su trabajo. Cuando se comparte la inteligencia de amenazas, la identificación de ataques peligrosos se vuelve más fácil para toda la comunidad.

Reglas de YARA, documentación y recursos

Hay varios repositorios de reglas de YARA y comunidades donde puede compartir sus reglas de YARA y colaborar con otros:

Repositorio de YARA en GitHub: Esta es la fuente principal para todo lo relacionado con YARA. Puede encontrar las últimas versiones, la documentación de YARA y el código fuente de YARA aquí.

Documentación de YARA: alojada en ReadTheDocs, la documentación oficial de YARA proporciona información completa sobre cómo usar YARA y su sintaxis, qué hacen las reglas y cómo detectan sus funcionalidades software malicioso.

Repositorio de reglas y firmas de YARA: Este es un gran recurso donde puedes encontrar una colección de reglas y firmas de YARA basadas en la comunidad. También puedes contribuir con tus propias reglas de YARA para que otros puedan usarlas.

Reglas YARA clasificadas por grupo de ransomware: una comunidad de reglas YARA de ejemplo específicas para ransomware.

Documentación de Veeam Data Platform:

- Análisis con reglas YARA mediante el trabajo SureBackup®

- Capacidad de escanear con regla YARA durante la restauración segura

Conclusión

Las reglas de YARA son una forma eficaz de mejorar la ciberseguridad de su organización ya que le ayudan a detectar software malicioso con más facilidad. Puedes escribir tus propias reglas de YARA o aprovechar uno de los muchos repositorios gratuitos de reglas creadas por la comunidad que ya están disponibles. Si está buscando una manera de mejorar los esfuerzos de ciberseguridad de su empresa, las reglas de YARA son una de las mejores formas de hacerlo.

Obtenga más información sobre la ciberresiliencia y cómo proteger a su organización contra el ransomware! Descargue nuestro white paper gratuito sobre estrategias de recuperación de datos ciberresilientes hoy mismo.

Preguntas frecuentes

- ¿Qué son las reglas YARA y cómo funcionan?

Las reglas YARA son patrones de detección basados en firmas que ayudan a identificar malware—virus, ransomware, troyanos—mediante la coincidencia de cadenas específicas, patrones hexadecimales o firmas binarias en archivos o muestras de memoria. Estas reglas pueden personalizarse para detectar amenazas conocidas o identificar comportamientos sospechosos mediante el análisis de archivos de backup o snapshots de memoria. - ¿Por qué utilizar el análisis YARA en los backups?

Los análisis YARA detectan artefactos de malware incrustados en los archivos de backups, lo que permite identificar el último punto de restauración limpio o evitar la reintroducción de amenazas ocultas durante la recuperación. Esto es especialmente crítico para la detección de ransomware antes de restaurar datos en entornos de producción.

El análisis de backups con reglas YARA puede indicar el punto de restauración en el que se encuentran los archivos por primera vez, ofreciendo información como cronogramas para ayudar en la respuesta ante incidentes. - ¿Cómo integra Veeam el escaneo YARA?

Veeam Backup & Replication utiliza el escaneo YARA durante operaciones como “SureBackup”, “Secure Restore” o escaneo manual ad-hoc.

El proceso monta el punto de restauración del backup en disco y ejecuta el motor YARA sobre él, utilizando conjuntos de reglas definidos por el usuario en formato `.yara` o `.yar`. - ¿Dónde debo guardar mis archivos de reglas YARA en Veeam?

Para usar reglas personalizadas, guarde sus archivos `.yara` o `.yar` en la siguiente carpeta:

C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules

Una vez guardados los archivos, habilite el escaneo YARA en la configuración de su trabajo de backup para activar la detección. - ¿Qué sucede cuando una regla YARA coincide durante un análisis?

Si no se detecta actividad de malware, Veeam Backup & Replication restaurará la máquina o sus discos en la ubicación de destino. El evento de detección de malware no se creará.

Si se detecta actividad de malware, Veeam Backup & Replication realizará los siguientes pasos:

Abortar el proceso de restaurar o restaurar la máquina o sus discos con restricciones, dependiendo de la configuración de restauración segura. Crear el evento de detección de malware y marcar los objetos como infectados.