Se finora non hai mai incontrato il termine “LAPS”, forse ti stai chiedendo cosa significhi. È l’acronimo di “Local Administrator Password Solution”. L’idea alla base di LAPS è quella di consentire a un software di generare una password per l’amministratore locale, conservandola poi sotto forma di testo semplice in un attributo Active Directory (AD).

La memorizzazione delle password sotto forma di testo semplice potrebbe sembrare in contrasto con qualsiasi buona procedura di sicurezza, tuttavia, dato che LAPS utilizza i permessi Active Directory, queste password possono essere viste solo dagli utenti dotati dei diritti per vederle, oppure da coloro che appartengono a un gruppo dotato di tali diritti.

In questo caso, il principale caso d’uso mostra che è possibile dare liberamente la password dell’amministratore locale a qualcuno che è in viaggio e potrebbe avere problemi a collegarsi utilizzando le credenziali dell’account conservate nella memoria cache. LAPS può quindi richiedere una nuova password la prossima volta che questa persona vuole parlare a un AD on-site tramite VPN.

Lo strumento è inoltre utile per le applicazioni dotate di login automatico. Il nuovo Windows Admin Center costituisce un ottimo esempio:

Per impostare LAPS e garantirne il corretto funzionamento, è necessario eseguire alcune operazioni.

- Scaricare il file LAPS MSI

- Modificare lo schema

- Installare i file LAPS Group Policy

- Assegnare i permessi ai gruppi

- Installare il LAPS DLL

Scaricare LAPS

LAPS è fornito con un file MSI che è necessario scaricare e installare su una macchina client. Il file può essere scaricato da Microsoft.

Modificare lo schema

LAPS deve aggiungere due attributi ad Active Directory, ovvero la password dell’amministratore e l’orario di scadenza. La modifica dello schema richiede che sia installato il componente LAPS PowerShell. A questo punto, è necessario lanciare PowerShell ed eseguire i seguenti comandi:

Import-module AdmPwd.PS

Update-AdmPwdADSchemaQuesti comandi vanno eseguiti mentre si è collegati alla rete come amministratori dello schema.

Installare i file della policy di gruppo LAPS

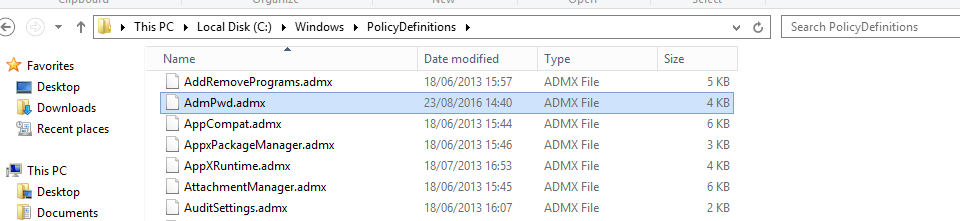

La policy di gruppo deve essere installata sui tuoi server AD. Il file *.admx va nella cartella “windows\policydefintions”, mentre il file *.adml va in \windows\policydefinitions\[lingua]”

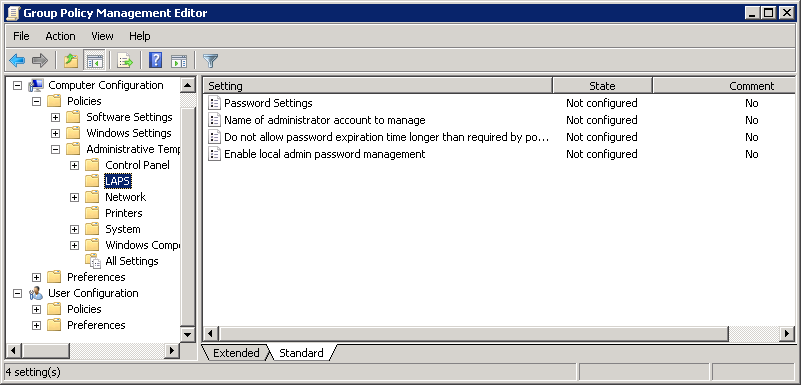

Dopo l’installazione, dovresti vedere una sezione LAPS in GPMC, selezionando Computer configuration -> Policies -> Administrative Templates -> LAPS

Le quattro opzioni sono le seguenti:

Password settings — Permettono di definire la complessità della password e la frequenza con cui deve essere cambiata.

Name of administrator account to manage — Necessario solo se si decide di attribuire un nome diverso all’amministratore. Se non si rinomina l’amministratore locale, lasciare “not configured”.

Do not allow password expiration time longer than required by policy — Talvolta (ad es. se la macchina è remota), il dispositivo potrebbe non trovarsi sulla rete quando la password scade. In questi casi, LAPS attenderà a cambiare la password. Con l’impostazione FALSE, la password sarà cambiata in anche se non può parlare ad AD.

Enable local password management — Abilita la policy di gruppo (GPO) e consente al computer di inviare la password ad Active Directory.

L’unica opzione che deve essere modificata da “not configured” è “Enable local admin password management” per abilitare la policy LAPS. Senza questa impostazione, è possibile implementare un LAPS GPO su una macchina client e non funzionerà.

Assegnare i permessi ai gruppi

Ora che lo schema è stato esteso, è necessario configurare la policy di gruppo LAPS e assegnare i permessi. Lo faccio creando un’unità organizzativa (OU), dove i computer ricevono la policy LAPS, un gruppo di sola lettura e un gruppo di lettura/scrittura.

Poiché LAPS è un processo di tipo push (perché il client LAPS sul computer è quello che definisce la password e la invia ad AD), l’oggetto SELF del computer in AD deve avere il permesso di scrivere ad AD.

Il comando PowerShell che permette tutto ciò è il seguente:

Set-AdmPwdComputerSelfPermission -OrgUnit <name of the OU to delegate permissions>Per consentire ai responsabili dell’helpdesk di leggere le password impostate da LAPS, è necessario attribuire tale permesso a un gruppo. Io creo sempre un gruppo “LAPS Password Readers” in AD, poiché semplifica le future attività di amministrazione. Faccio ciò attraverso questa riga di PowerShell:

Set-AdmPwdReadPasswordPermission -OrgUnit <name of the OU to delegate permissions> -AllowedPrincipals <users or groups>L’ultimo gruppo che imposto è un gruppo “LAPS Admins”. Questo gruppo può dire a LAPS di reimpostare una password la prossima volta che il computer si collega ad AD. Anche questo avviene attraverso un comando PowerShell:

Set-AdmPwdResetPasswordPermission -OrgUnit <name of the OU to delegate permissions> -AllowedPrincipals <users or groups>Una volta impostati tutti i permessi necessari, è possibile trasferire i computer nell’unità organizzativa abilitata per LAPS e installare il LAPS DLL su queste macchine.

LAPS DLL

Ora che sono stati impostati i permessi e l’unità organizzativa, il file admpwd.dll deve essere installato su tutte le macchine dell’unità organizzativa a cui è stato assegnata la policy di gruppo LAPS. Ci sono due modi per fare questo. Per prima cosa, si può semplicemente selezionare l’estensione admpwd dll dal file LAPS MSI.

regsvr32.exe AdmPwd.dllQuesta procedura può essere inclusa anche in uno script di start-up GPO oppure in un’immagine di riferimento per le implementazioni future.

Ora che il DLL è stato installato sul client, un

gpupdate /forcedovrebbe consentire al DLL installato localmente di fare il proprio lavoro, inviando la password ad AD per il recupero futuro.

Il recupero delle password è molto semplice. Se l’utente in questione dispone almeno del permesso LAPS in lettura, può utilizzare l’interfaccia grafica utente LAPS per recuperare la password.

L’interfaccia grafica utente LAPS può essere installata eseguendo la procedura di impostazione e assicurandosi che sia selezionata l’opzione “Fat Client UI”. Una volta installata, può essere eseguita semplicemente lanciando la “LAPS UI”. A questo punto, basta digitare il nome del computer per il quale si desidera la password di amministratore locale e, se i permessi sono stati impostati correttamente, comparirà la password.

In caso contrario, sarà necessario controllare che sia stato applicata la policy di gruppo e che i permessi dell’unità organizzativa siano stati definiti dove è configurato l’account utente.

Risoluzione dei problemi

Come avviene con qualsiasi altra soluzione, anche LAPS può presentare qualche stranezza. I due casi più diffusi sono l’impossibilità di visualizzare le password da parte del personale dotato di permessi e il mancato aggiornamento della password da parte delle macchine client.

Per prima cosa, è necessario controllare che il file admpwd.dll sia installato e registrato. Bisogna quindi controllare che la policy di gruppo stia applicando al server da modificare la password dell’amministratore locale, tramite il comando

gpresult /rA me piace sempre dare alle applicazioni come LAPS la propria policy di gruppo, così da rendere più semplice la risoluzione di questi problemi.

Ora bisogna controllare che la policy di gruppo sia effettivamente abilitata. Una delle stranezze di LAPS è che è perfettamente possibile impostare tutto nella policy di gruppo e assegnarla a un’unità organizzativa, tuttavia essa non farà nulla se non è stata selezionata l’opzione “Enable Local password management”.

Se i problemi persistono, il consiglio è quello di controllare nuovamente che i permessi siano stati assegnati. LAPS non emetterà un errore, tuttavia l’interfaccia grafica utente LAPS mostrerà un campo vuoto al posto della password, il che significa che la password non è stata impostata, oppure che i permessi non sono stati definiti correttamente.

È possibile controllare i permessi attraverso la sezione degli attributi estesi dei permessi Windows. Si può accedere a questa sessione lanciando utenti e computer Active Directory -> Sfoglia fino all’oggetto computer -> Proprietà -> Sicurezza -> Avanzate

Fare doppio clic sull’entità di sicurezza:

Scorrere verso il basso e verificare che siano stati selezionati Read ms-Mcs-AdmPwd e Write ms-Mcs-admpwd.

In breve, LAPS funziona molto bene ed è un ottimo strumento per l’implementazione sui server, specialmente computer portatili e simili. Potrebbe essere un po’ complicato da avviare, ma vale sicuramente l’investimento in termini di tempo.

Altre risorse:

- Scopri i concetti di base di AD con il nostro webinar Active Directory 101

- Scopri come gestire AD attraverso PowerShell e l’interfaccia utente con il nostro webinar Active Directory e la virtualizzazione

- Scopri come eseguire backup e ripristini, oltre a implementare automaticamente AD con il nostro webinar Active Directory e Backup