Pontos principais

- As regras YARA oferecem correspondência de padrões baseada em assinatura que permite às equipes de segurança detectar e classificar malware em arquivos, memória e backups.

- Veeam integra a análise YARA com backups imutáveis e Restauração Segura, garantindo que os pontos de recuperação estejam livres de malware e que o ransomware não possa reinfectar os sistemas de produção.

- Regras YARA bem testadas e armazenadas na pasta designada da Veeam permitem que as organizações incorporem inteligência de ameaças diretamente nas verificações de backup, fortalecendo a resiliência cibernética.

As regras YARA (Yet Another Recursive Acronym) são uma avançada ferramenta de correspondência de padrões usada por equipes de segurança para identificar e classificar malware com base em assinaturas conhecidas, strings e comportamentos. Na recuperação de backups, a varredura YARA adiciona uma camada adicional de proteção. Combinadas com backups imutáveis e fluxo de trabalho de restauração seguro, as regras YARA garantem uma recuperação segura e limpa. Neste artigo, exploraremos a funcionalidade do YARA, incluindo o que ele faz e como escrever regras eficazes do YARA para inteligência de ameaças e detecção de malware.

Saiba como criar uma estratégia de resiliência de dados e proteger sua organização dos efeitos do ransomware e de outras variantes de malware com o mecanismo YARA nos servidores de backup e replicação da Veeam.

O papel das regras YARA na cibersegurança

A verificação de regras YARA é uma das formas mais eficazes de ajudar a identificar e classificar malware, incluindo vírus, worms e ransomware. Um mecanismo de regras YARA é uma ferramenta de código aberto que ajuda as equipes de segurança cibernética a procurar e detectar malware, dando a eles a oportunidade de neutralizá-lo antes que ele cause danos significativos.

Proteção robusta contra a presença de malware é indispensável. Mesmo que você já implemente medidas de defesa de segurança cibernética, o malware ainda pode acessar seus sistemas e dados por meio de senhas roubadas, ataques de phishing ou outras formas. Se o malware ganhar força e for executado para criptografar ou exfiltrar dados confidenciais, ele também poderá ser usado para extorquir dinheiro e causar um impacto negativo significativo na sua organização.

Entendendo as regras do YARA

Antes de criar regras YARA, é importante saber o que são e como funcionam.

Quais são as regras YARA?

As regras YARA identificam padrões que podem ser encontrados em malware ou famílias de malware e, dessa forma, podem indicar a presença de software malicioso. Quando uma regra encontra uma característica ou um padrão que indica um malware, ela pode alertar a pessoa apropriada que pode isolá-lo ou excluí-lo.

Casos de uso do YARA

As regras YARA são ativamente utilizadas pelas equipes de segurança para validar dados limpos antes de serem restaurados ou compartilhados. Seja integrado a mecanismos antivírus ou incorporado a ambientes de backup, a flexibilidade do YARA o torna valioso para a segurança e a resiliência de dados. Vamos ver algumas das maneiras pelas quais as organizações estão usando o YARA:

Regras YARA para detecção de malware

Em sua essência, o YARA foi criado com um único propósito: identificar padrões de código malicioso de forma rápida e precisa. As equipes de segurança o utilizam para examinar arquivos, memória e backups em busca de sinais de malware conhecido ou famílias de malware, sejam variantes ou tipos específicos de malware.

YARA baseado em assinatura

Essas regras YARA se concentram em padrões específicos que são comuns em malware conhecido, como cadeias de caracteres, hashes, sequências de bytes, trechos de código ou estruturas de arquivos. As regras são precisas e rápidas, o que é ideal para detectar variantes de ameaças que já foram estudadas e classificadas.

Regras YARA para tipo de arquivo

O YARA não se limita ao malware. Ele também pode classificar e filtrar arquivos por tipo ou extensões, como .pdf ou .exe. Isso permite que as equipes de segurança identifiquem arquivos executáveis, detectem scripts incorporados e sinalizem anexos suspeitos. Em ambientes de storage e backup, YARA melhora a visibilidade e a higiene dos dados.

Regras YARA e inteligência de ameaças

As regras YARA podem ser combinadas com ferramentas de inteligência de ameaças e os dados mais recentes sobre ameaças. As equipes de segurança podem criar ou importar regras com base em indicadores do mundo real, como valores de hash, nomes de domínio ou artefatos de ataque. Isso ajuda na identificação de ameaças novas ou emergentes.

Detecção de ransomware com regras YARA

De acordo com o Relatório sobre Tendências de Ransomware e Estratégias Proativas para 2025, 69% das organizações sofreram pelo menos um ataque de ransomware em 2024. Empresas líderes em resiliência de dados, como a Veeam, oferecem scanners integrados de detecção de malware em backups, baseados em assinaturas, para manter a integridade e a recuperabilidade dos dados. Também ampliamos nossos recursos para incluir analisadores de tamanho de arquivo de backup, detecção de anomalias e detecção de indicadores de comprometimento (IOC) por meio de ferramentas.

Porém, para regras específicas que pesquisam malwares específicos ou padrões que podem executar um ataque de ransomware, a regra YARA é a melhor opção para encontrar software malicioso e alertar os administradores.

Um exemplo de regra YARA que pode impedir o ransomware é o CTBLocker, que pode ser encontrado procurando pelos nomes de arquivo klospad.pdb e keme132.dll. Uma regra YARA verifica esses arquivos e alerta imediatamente se forem encontrados no backup ou no momento da recuperação.

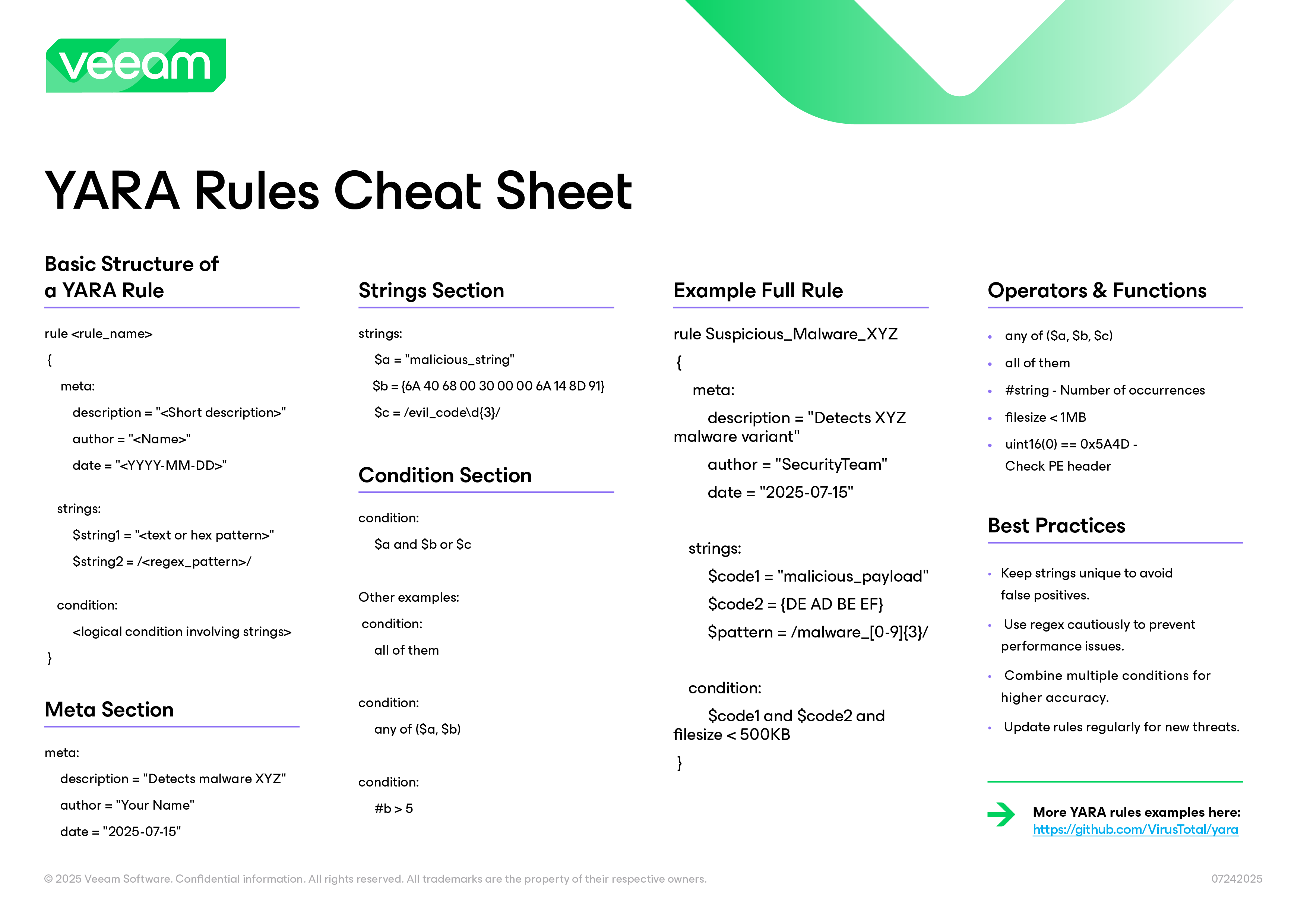

Sintaxe das Regras YARA: O Que Você Precisa Saber

As regras YARA seguem uma estrutura simples e são projetadas para flexibilidade e velocidade. Elas apresentam sintaxe semelhante à linguagem de programação C. Cada regra inclui identificadores, condições e cadeias de caracteres que definem o que deve ser buscado em um arquivo ou objeto de memória.

Nome da regra

Para o nome da regra, é recomendável que você se refira ao nome do arquivo ou ao software malicioso que deseja escanear. Na sintaxe, o nome da regra é um identificador após a palavra “rule”, que nunca pode ser um número ou um sublinhado. Por exemplo:

rule Detect_Malicious_String

{

condição;

falso

}

Strings

A seção de string é onde os padrões, as assinaturas ou as strings são definidas. Existem três tipos distintos de strings:

- Strings hexadecimais

- Strings de texto

- Expressões regulares

Strings hexadecimais são usadas para definir sequências de bytes brutos, enquanto strings de texto e expressões regulares são ideais para especificar segmentos de texto legíveis. Além disso, as strings de texto e as expressões regulares também podem representar bytes brutos por meio do uso de sequências de escape.

Condições

Esta é a única seção obrigatória, uma vez que se refere a expressões booleanas ou aritméticas comumente usadas em todas as linguagens de programação (por exemplo, and, or, not, +, -, *, /, contém, etc.). As condições devem ser atendidas para que a regra seja compatível. Outro tipo de condição pode ser o tamanho do arquivo ou o tamanho correspondente da string. São muitas as maneiras de criar regras com condições que atendam a essas necessidades.

Metadados

Além das seções de definição e condição da string, as regras também podem ter uma seção de metadados em que podem ser incluídas informações adicionais sobre sua regra. A seção de metadados é definida com a palavra-chave “meta”. Os metadados podem incluir o nome do autor, a data em que a regra foi criada, o número da versão da regra e uma descrição do que a regra encontra.

Strings

A seção de strings é onde você define os padrões, assinaturas ou strings que a regra YARA buscará em seus arquivos ou na sua rede. Uma regra YARA pode buscar vários tipos de strings, incluindo aquelas que usam hexadecimais em combinação com saltos, alternativas e curingas. Strings de texto também podem usar modificadores, como nocase, full word e wide, além de expressões regulares. Saiba mais sobre condições avançadas na documentação do YARA.

Como escrever regras eficazes no Veeam Backup & Replicação

Vamos ver como usá-las dentro da funcionalidade do Veeam Backup and Replication.

Escrevendo Regras YARA Eficazes: Defina o Objetivo

Identifique o malware que você deseja detectar. P. ex., se você está caçando um malware ou ransomware específico, pode criar uma regra com as cadeias de caracteres, assinaturas e padrões que estão publicamente disponíveis sobre o ransomware e, dessa forma, pode direcionar a ameaça específica para proteger seus dados.

Para evitar resultados excessivos e falsos positivos, não escreva uma única regra YARA para encontrar todos os tipos de malware. A recomendação é escrever uma regra YARA para cada tipo de software malicioso.

Regras YARA podem ser escritas para realizar várias tarefas de segurança cibernética. Diversos exemplos de regras YARA para malware conhecido estão disponíveis no GitHub. Explore esses exemplos se quiser inspiração para criar suas próprias regras!

Regras YARA durante varredura de backup

Para uma sessão Fazer Varredura de Backup, você pode executar uma varredura de regra YARA para executar as seguintes operações:

- Encontre o último ponto de restauração limpo.

- Analise o conteúdo em busca de informações específicas definidas na regra.

Para executar a varredura YARA durante a sessão Fazer Varredura de Backup, faça o seguinte:

- Na janela Escanear backup, habilite “Escanear pontos de restauração com a seguinte regra YARA”

- O arquivo YARA localizado na pasta do produto Veeam Backup & Replication. O caminho por padrão é: C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules. O arquivo YARA deve ter a extensão .yara ou .yar.

Exibir resultados da varredura Yara

Para visualizar os resultados da varredura YARA nas estatísticas da sessão de backup, você pode fazer o seguinte:

- Abra a visualização “Página Inicial” no painel de inventário, selecione “Últimas 24 horas” e, na área de trabalho, clique duas vezes no job de backup de varredura desejada. Ou selecione o job e clique em “Estatísticas” na faixa de opções ou clique com o botão direito do mouse no job e selecione “Estatísticas.”

- Abra a visualização “Histórico” no painel de inventário e, em seguida, selecione “Jobs”. Na área de trabalho, clique duas vezes no job de backup de varredura desejado. Como alternativa, você pode selecionar o job e clicar em “Estatísticas” na faixa de opções ou clicar com o botão direito do mouse no job e selecionar “Estatísticas.”

Para visualizar um log detalhado da varredura YARA, clique no botão “Log de Varredura” na parte inferior da janela com as estatísticas do job de backup. O Veeam Backup & Replication exibirá os logs mais recentes em um arquivo de 1 MB.

Melhores práticas para desenvolvimento de regra YARA

Algumas melhores práticas para tornar suas regras YARA mais fortes e eficazes incluem:

- Criar modelos para se manter consistente e mais organizado.

- Usar as convenções de regras YARA padrão e contribuir com o repositório de regras para ajudar a comunidade de segurança cibernética em geral. Essas convenções geralmente incluem o uso de um cabeçalho para identificar a regra e uma condição separada que descreve as características do malware. Elas também incluem tags para ajudar a categorizar a regra que você criou e auxiliar outros especialistas em cibersegurança.

- Tenha em mente que as regras do YARA são apenas uma linha de defesa contra o malware. Siga padrões como o estrutura do NIST para aumentar suas chances de se proteger contra ameaças e detectar e responder a incidentes de cibersegurança. Confira o National Institute of Standards and Technology para obter mais diretrizes e melhores práticas de cibersegurança.

Testando e validando regras YARA

Antes de implantar regras YARA em um ambiente de produção, teste-as quanto à precisão, eficiência e falsos positivos. Certifique-se de que suas regras correspondam aos padrões corretos sem serem abrangentes demais. Dessa forma, você pode manter uma detecção confiável sem alertas desnecessários.

Como testar regras YARA

A regra YARA pode ser integrada e adicionada à Veeam Data Platform para fazer a varredura de arquivos em tempo real. É importante testar suas regras YARA para garantir que estejam funcionando como esperado. Como as regras YARA são baseadas em padrões ou assinaturas, testar sua regra YARA em um ambiente de preparação permite verificar se esses padrões foram identificados com precisão.

Você não precisa infectar sua rede com malware funcional para testar as regras YARA. Baixe um conjunto de dados com amostras conhecidas de malware para testar suas regras sem colocar a segurança da sua rede em risco. Implante novas regras em seu ambiente de produção quando tiver certeza de que elas são eficazes, mas não gerarão muitos falsos positivos.

Regras YARA comunitárias

Há uma grande comunidade de usuários do YARA que mantém repositórios públicos para compartilhar as regras YARA. Ao compartilhar regras, a comunidade ajuda a construir um banco de dados extenso do qual todos podem se beneficiar quando se trata de detecção de malware.

Desenvolvimento colaborativo de regras

Quando profissionais de segurança e organizações compartilham regras YARA, a comunidade pode desenvolver ferramentas de combate a malware mais focadas. Quando esses profissionais compartilham suas regras, eles não estão apenas compartilhando conhecimentos vitais, mas convidando outros a melhorar seu trabalho também. Quando a inteligência de ameaças é compartilhada, a identificação de ataques perigosos se torna mais fácil para toda a comunidade.

Regras YARA, documentação e recursos

Existem vários repositórios de regras YARA e comunidades em que você pode compartilhar suas regras YARA e colaborar com outras pessoas:

YARA GitHub Repository: Esta é a principal fonte para tudo relacionado ao YARA. Você pode encontrar os últimos lançamentos, a documentação do YARA e o código-fonte do YARA aqui.

YARA Documentation: Hospedada no ReadTheDocs, a documentação oficial do YARA fornece informações abrangentes sobre como usar o YARA e sua sintaxe, o que as regras fazem e como seus recursos detectam software mal-intencionado.

Repositório de Regras e Assinaturas YARA: Este é um ótimo recurso onde você pode encontrar uma coleção de regras e assinaturas YARA baseadas na comunidade. Você também pode contribuir com suas próprias regras YARA para que outras pessoas possam usá-las.

Regras YARA por grupo de ransomware: uma comunidade que reúne exemplos de regras YARA voltadas para ransomware.

Documentação do Veeam Data Platform:

- Verificar com regras YARA usando a tarefa SureBackup®

- Capacidade de verificar com regra YARA durante restauração segura

Conclusão

As regras YARA são uma forma eficaz de melhorar a segurança cibernética da sua organização, ajudando você a detectar software malicioso com mais facilidade. Você pode escrever as próprias regras YARA ou aproveitar um dos muitos repositórios gratuitos de regras criadas pela comunidade já disponíveis. Se você está procurando uma maneira de melhorar os esforços de segurança cibernética da sua empresa, as regras YARA são uma das melhores maneiras de fazê-lo.

Saiba mais sobre resiliência cibernética e como proteger sua organização contra o ransomware! Faça o download do nosso white paper gratuito sobre estratégias de recuperação de dados com resiliência cibernética hoje.

Perguntas Frequentes

- O que são regras YARA e como funcionam?

Regras YARA são padrões de detecção por assinatura que ajudam a identificar malware — vírus, ransomware, cavalos de Tróia — por meio da correspondência de cadeias de caracteres, padrões hexadecimais ou assinaturas binárias com arquivos ou amostras de memória. Essas regras podem ser personalizadas para detectar ameaças conhecidas ou identificar comportamentos suspeitos por meio da verificação de arquivos de backup ou snapshots de memória. - Por que usar a verificação YARA em backups?

As verificações YARA detectam artefatos de malware incorporados em arquivos de backup, garantindo que você identifique o último ponto de restauração limpo ou evite a reintrodução de ameaças ocultas durante a recuperação. Isso é especialmente crítico para a detecção de ransomware antes de restaurar os dados no ambiente de produção.

A verificação de backups com regras YARA pode fornecer o ponto de restauração em que os arquivos foram encontrados pela primeira vez, oferecendo informações como linhas do tempo para auxiliar na resposta a incidentes. - Como a Veeam integra a verificação YARA?

Veeam Backup & Replication utiliza a verificação YARA durante operações como “SureBackup®”, “Restauração segura” ou verificação ad hoc manual.

O processo monta o ponto de restauração de backup no disco e executa o mecanismo YARA nele, usando conjuntos de regras definidos pelo usuário nos formatos `.yara` ou `.yar`. - Onde devo armazenar meus arquivos de regras YARA no Veeam?

Para usar regras personalizadas, coloque seus arquivos `.yara` ou `.yar` na seguinte pasta:

C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules

Após os arquivos estarem no local correto, habilite a verificação YARA nas configurações do seu job de backup para ativar a detecção. - O que acontece quando uma regra YARA é acionada durante uma varredura?

Se atividade de malware não for detectada, o Veeam Backup & Replication restaurará a máquina ou seus discos para o local de destino. O evento de detecção de malware não será criado.

Se atividade de malware for detectada, o Veeam Backup & Replicação executará as seguintes etapas:

Abortar o processo de restauração ou restaurar a máquina ou seus discos com restrições, dependendo das configurações de restauração segura. Crie o evento de detecção de malware e marque os objetos como Infectados.