Die Meldungen in den Medien zu den verschiedensten Versionen von erpresserischen Verschlüsselungstrojanern, auch Ransomware genannt, überschlagen sich.

Locky, TeslaCrypt, CryptoLocker & Co. fallen derzeit über Unternehmen her. Das Einfallstor sind häufig Sicherheitslücken in Webbrowsern und deren Plugins oder unachtsam geöffnete E-Mail-Anhänge. Einmal im Unternehmen, breitet sich die Schadsoftware oft rasend schnell aus und verschlüsselt wertvolle Daten. Das BSI empfiehlt Backup als wirksamen Schutz vor Datenverlust.

Laut Bleeping Computer erreicht der Schädling sogar Netzwerkfreigaben, die aktuell nicht ins System eingebunden sind (Quelle).

Gerade vor diesem aktuellen Hintergrund spielt die „1“ in der 3-2-1-Regel eine tragende Rolle: diese Regel besagt, dass man von seinen Unternehmensdaten 3 Kopien auf 2 unterschiedlichen Medien machen und eine Kopie davon auslagern sollte.

Die von Veeam empfohlene Backup-Architektur sieht ohnehin vor, dass ein primärer Backupspeicher für schnelle Backup- und Restore-Vorgänge zum Einsatz kommt und die Backups anschließend mittels Backup Copy Job auf einen sekundären Backupspeicher ausgelagert werden.

Möglichkeiten der Datenauslagerung

1. Backup Copy Job auf Disk

Die erste Möglichkeit ist, die Daten z. B. von einem Standort an einen anderen mittels Backup Copy Job zu transferieren. Hierbei wird nicht einfach eine Datei kopiert, sondern es werden die einzelnen Restore-Points innerhalb des Backups gelesen und auf ein zweites Disk-Ziel geschrieben. Wäre das primäre Backup verschlüsselt worden oder korrupt, würde der Backup Copy Job fehlschlagen, da die Daten nicht von der Veeam-Engine interpretiert werden könnten.

In diesem Szenario kann man nur hoffen, dass das zweite Backup-Repository etwas mehr abgeschottet wurde von der restlichen IT Umgebung. Mehr dazu unter „Absicherung der Backup Repositories”.

2. Wechselfestplatten

Eine andere Variante ist, einen Wechseldatenträger als sekundäres Repository zu nutzen. Diese Lösung, z. B. das RDX-System bestehend aus einem Laufwerk und RDX-Medien, kommt für kleinere Datenmengen in Frage.

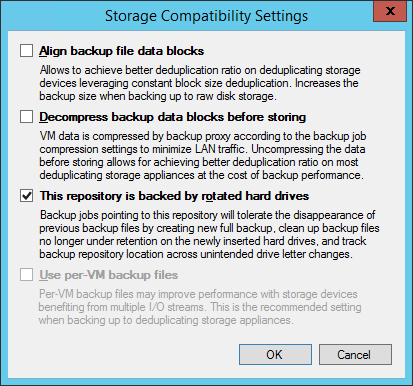

Diese Laufwerke stellen sich wie normale Datenträger dar. Durch die Veeam-Option zur Medienrotation (siehe Handbuch) erkennt Veeam, wenn ein altes Medium wieder eingelegt wird und sorgt automatisch dafür, dass alte Backupfiles gelöscht werden und entsprechend mit einer neuen Backupkette begonnen wird.

Entscheidend ist natürlich, dass die Wechselfestplatten (herkömmliche USB-Festplatte, RDX etc.) regelmäßig getauscht werden und nicht dauerhaft mit dem System verbunden sind.

3. Tape

Totgesagte leben länger und Tape gewinnt gerade angesichts der Verschlüsselungs-Trojaner wieder an Bedeutung, da Bänder keinen direkten Dateizugriff ermöglichen und somit vor der Ransomware geschützt sind. Für den maximalen Schutz sollten die Bänder natürlich auch an einen sicheren Ort ausgelagert werden.

4. Veeam Cloud Connect

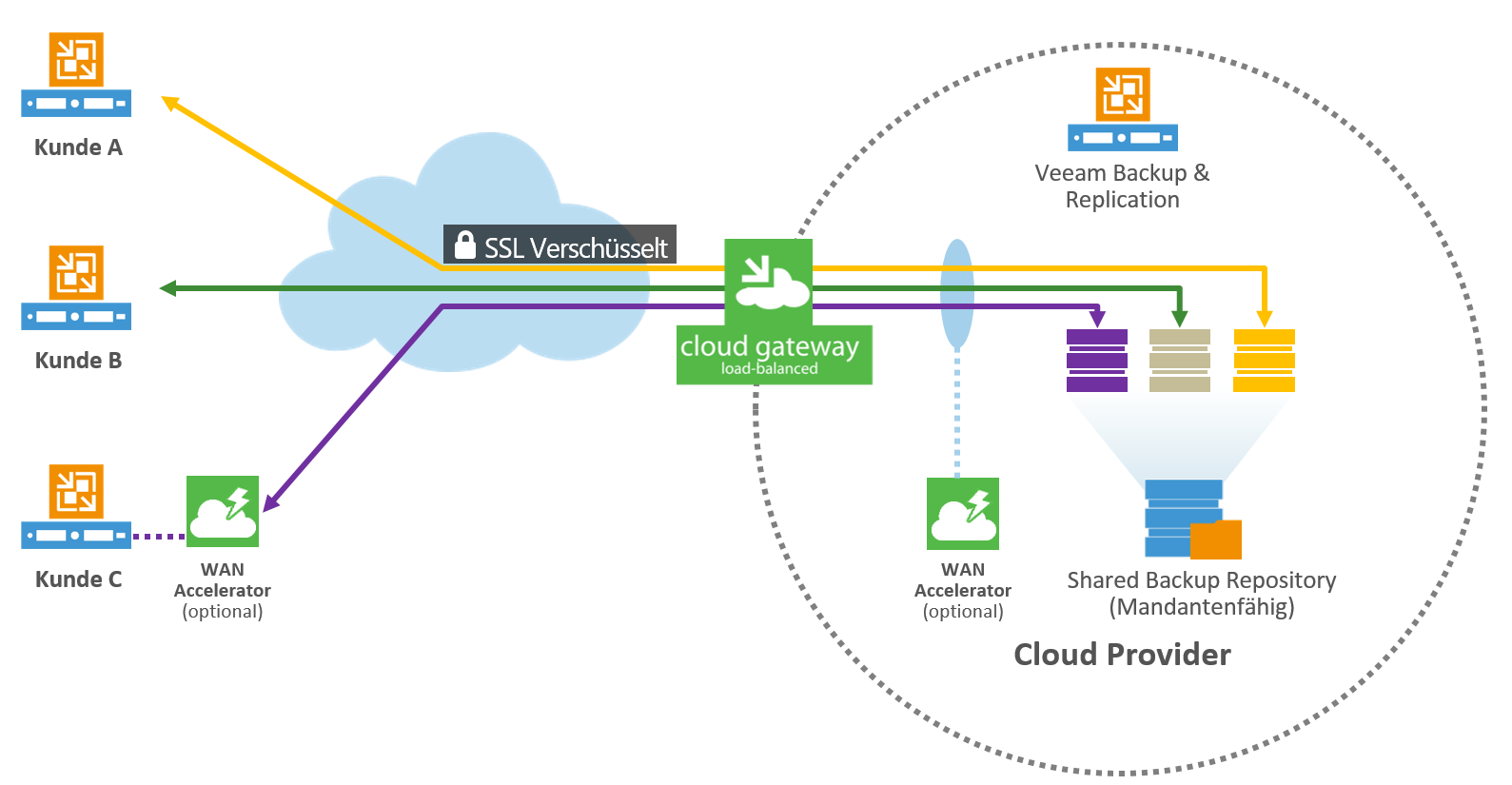

Die eleganteste Lösung stellt Veeam Cloud Connect dar. Hier werden Backups mittels Backup Copy Job automatisiert über eine Veeam-eigene Cloud-Schnittstelle zu einem Dienstleister ausgelagert.

Dadurch, dass wir das Backup nochmals verarbeiten wird sichergestellt, dass die Backups in Ordnung sind. Da von Kundenseite kein Zugriff Richtung Dateisystem der Cloud Backup Repositories möglich ist, sind diese Backups vor einer Infektion sicher.

Dieser Cloud Connect-Dienst wird bereits von vielen Systemhäusern und Serviceprovidern angeboten – am besten sprechen Sie dazu den Partner Ihres Vertrauens an.

Eine Auswahl an Veeam Cloud Connect-Serviceprovidern finden Sie hier.

Absicherung der Backup Repositories

Auch die Backup Repositories selbst sollten soweit es geht abgesichert werden um sich vor einer Verschlüsselungs-Attacke zu schützen:

Auf dem Backup Repository Server sollten die Zugriffsrechte soweit eingeschränkt werden, dass nur der Veeam Service-Account den Zugriff auf den Repository Server und das Dateisystem hat.

Bei NAS-Systemen sollten nur dem Veeam Service-Account die Freigaberechte für das Backup Repository erteilt werden.

Aus Sicherheitsgründen empfiehlt es sich ohnehin, nie an einem lokalen Desktop mit einem Domänen-Administrator zu arbeiten, da sich ansonsten die Schadsoftware sehr schnell im Netzwerk verbreiten kann.

Immer noch deaktivieren viele Administratoren als erstes die Windows-Firewall sobald die Installation von Windows abgeschlossen ist. Aber grade dieser Mechanismus kann vor Angriffen aus dem Netzwerk auf Windows-Sicherheitslücken schützen. Nehmen Sie sich deshalb ein wenig Zeit und schalten die notwendigen Zugriffe in der Windows-Firewall frei. In der Dokumentation finden Sie eine Liste der verwendeten Ports.

Auf allen Windows-Systemen sollte immer ein Virenscanner mit aktivierter Echtzeitsuche installiert sein. Dies wurde das eine oder andere Mal auch schon beim Kunden vergessen. Da aber Virenscanner tief in ein System eingreifen, kann es passieren, dass sie Veeam-Dienste blockieren. Dieser Knowledgebase-Artikel informiert über die zu definierenden Ausnahmen.

Fazit

Mit den hier vorgestellten Tipps können Sie die Sicherheit vor Datenverlust deutlich erhöhen, sodass im Falle einer Infektion zumindest die Backups nicht betroffen sind. Achten Sie jedoch unbedingt darauf, dass nicht nur die lokalen Veeam Backup Repositories abgesichert, sondern Backups regelmäßig ausgelagert werden und zwar so, dass die Daten nicht direkt für Schadsoftware erreichbar sind.