La cobertura de los medios acerca de diversas versiones de troyanos de cifrado llega rápido y sin descanso. Estas amenazas tienen el fin de extorsionar dinero de los infectados y también se las conoce como ransomware.

Malware de troyanos como Locky, TeslaCrypt y CryptoLocker son las variaciones actualmente usadas para atacar a las empresas. Las puertas de enlace de infracción son por lo general espacios de bucle de seguridad en los navegadores web y en sus complementos o en archivos adjuntos de correo electrónicos abiertos accidentalmente. Una vez dentro de la empresa, el ransomware puede distribuirse a velocidades vertiginosas y comenzar a cifrar datos valiosos. La FBI recomienda que las empresas implementen una estrategia sólida de backup y de recuperación contra el ransomware para protegerse de manera efectiva contra la pérdida de datos causada por CryptoLocker o cualquier otro troyano.

Otra área de interés que los Profesionales de la Seguridad de la TI deben proteger son los archivos compartidos en redes. De acuerdo con Bleeping Computer, el ransomware también se utiliza en archivos compartidos en redes.

Dada la importancia de las cargas de trabajo y de los datos dentro del entorno, el “1” de la regla 3-2-1 continúa teniendo un rol importante. De acuerdo con esta regla, 3 copias de los datos de la empresa deben guardarse en 2 medios diferentes y 1 copia debe ser remota.

La arquitectura de backup recomendada por Veeam asegura que el dispositivo de almacenamiento de backup primario se utilice para el backup rápido y los procesos de restauración, momento en el que los backups se copian a un dispositivo de almacenamiento de backup secundario utilizando un trabajo de copia de backup.

Opciones de exportación de datos

1. Trabajos de copia de backup en el disco

Como se mencionó anteriormente, la primera opción es transferir datos de una ubicación a otra utilizando un trabajo de copia de backup. Aquí, no solo se copia un archivo, sino que los puntos de restauración individuales dentro del backup se leen y se escriben en un destino de disco secundario. Si se cifra o se corrompe el backup primario, el trabajo de copia de backup también fallaría porque Veeam no podría interpretar los datos.

En dicho escenario, solo puede esperarse que el repositorio de backup secundario se haya separado del resto del entorno de TI. También podría usarse un repositorio de backup basado en Linux para protegerse de troyanos de Windows.

2. Discos duros extraíbles

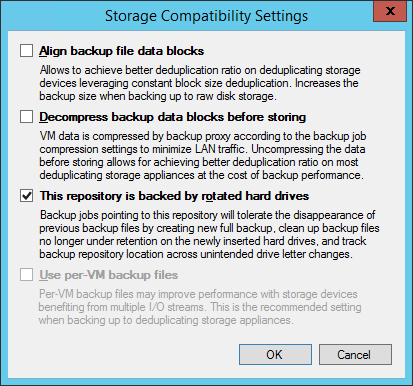

Otra opción es utilizar un dispositivo de almacenamiento extraíble como repositorio secundario. Esto se realiza habitualmente con discos duros extraíbles como discos USB. Con la ayuda de la opción de Veeam para rotación de medios (consulte la Guía de usuario), Veeam detectará cuando se vuelva a colocar un medio anterior y asegurará automáticamente que los archivos de backup anterior se eliminen y se inicie una nueva cadena de backup.

Lo que es importante tener en cuenta aquí es que los medios extraíbles (discos duros USB convencionales, etc.) deben intercambiarse y que no deben mantenerse conectados al sistema de manera permanente.

3. Cinta

La una vez “condenada” opción de cinta se está volviendo una opción cada vez más popular para la TI para combatir a los troyanos de cifrado. Esto se debe a que las cintas no permiten el acceso directo a datos y, por lo tanto, brindan protección contra el ransomware. Al igual que los medios rotativos, las cintas deben exportarse a una ubicación segura para lograr la máxima protección.

4. Las snapshots de almacenamiento y las VM de replicación

Las organizaciones pueden disfrutar de disponibilidad adicional y de maneras de implementar la regla 3-2-1 con las snapshots de almacenamiento y las VM de replicación. Estas son las instancias “semi” fuera de línea de datos que pueden ser resistentes contra la propagación de malware; muy similar a la tecnología de Veeam Cloud Connect explicada a continuación.

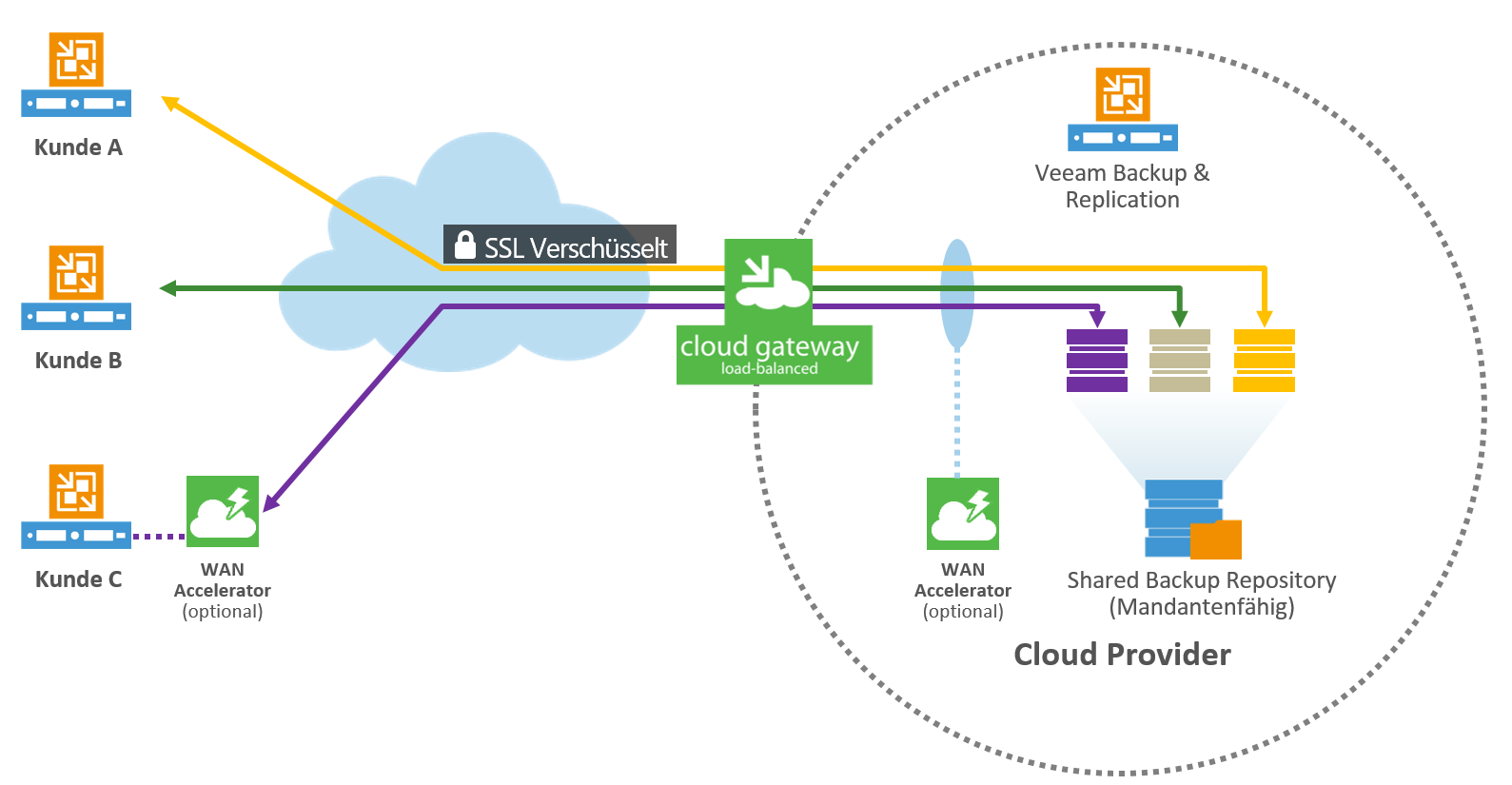

5. Veeam Cloud Connect

La mejor solución es una protección completamente fuera de la banda como Veeam Cloud Connect. Aquí, los backups se toman a través del mismo trabajo de copia de backup y se envían automáticamente a un proveedor de servicios a través del mecanismo de Veeam Cloud Connect.

El servicio de Veeam Cloud Connect se ofrece a través del programa Veeam Cloud & Service Provider, y se ofrece a través de proveedores de servicio y de revendedores de TI. Puede consultar a su socio local y conocer acerca de sus ofertas.

Para conocer los socios y los proveedores de servicio que ofrecen servicio de Veeam Cloud Connect en su área, visite el directorio Buscar Veeam Cloud & Service Provider.

Resguardar repositorios de backup

Los repositorios de backup también deben estar resguardados tanto como sea posible para protegerlos de los ataques de cifrado de ransomware.

Los derechos de acceso al servidor de repositorio de backup también deben estar restringidos de modo que solo la cuenta de servicio de Veeam tenga acceso al servidor de repositorios y al sistema de archivo.

En caso de sistemas NAS, solo la cuenta de servicio de Veeam debe tener los permisos para el repositorio de backup.

Por motivos de seguridad, no se recomienda en absoluto trabajar en un escritorio local con un administrador de dominio, ya que esto puede causar la distribución de ransomware por la red muy rápidamente.

Muchos administradores de manera predeterminada desactivan el Firewall de Windows una vez que la instalación de Windows está completa. Este mecanismo incorporado puede brindar protección contra ataques de la red a través de espacios de bucle de seguridad de Windows. Se considera una mejor práctica que se tome un momento y que active los requisitos de entrada y de salida en el Firewall de Windows. Esta documentación contiene una lista de puertos utilizados.

Un explorador de virus con una búsqueda en tiempo real activada también debe instalarse en todos los sistemas Windows. Después de instalar un servidor nuevo, muchas veces, un cliente se olvida de instalar un software de antivirus. Sin embargo, debido a que los exploradores de virus acceden al sistema de manera profunda, estos pueden bloquear los servicios de Veeam. Este artículo de la base de datos de conocimientos provee información acerca de las excepciones que deben definirse.

Resumen

Los consejos que aquí se ofrecen pueden ayudarlo considerablemente a mejorar la protección contra los ataques de ransomware y contra la pérdida de datos de modo que sus backups permanezcan seguros ante infecciones. Asegúrese siempre de que sus repositorios de backup de Veeam locales y remotos están resguardados. En conclusión, valide que sus backups también se exporten regularmente de modo que no se pueda acceder de manera directa a los datos. Siguiendo estos simples pasos, estará protegiendo a su entorno de la distribución de malware como CryptoLocker.