La copertura mediatica sulle diverse versioni dei Trojan con crittografia sta imperversando sempre più. Queste minacce sono mirate a estorcere denaro da chi viene infettato e sono altrimenti conosciute come ransomware.

I malware Trojan come Locky, TeslaCrypt e CryptoLocker sono varianti attualmente usate per attaccare le aziende. Le porte di ingresso di questi attacchi sono spesso dei “buchi” nella sicurezza dei browser Web e dei loro plugin oppure allegati e-mail aperti inavvertitamente. Una volta penetrato in azienda, il ransomware può diffondersi alla velocità della luce e iniziare a crittografare dati preziosi. L’FBI consiglia alle aziende di implementare una solida strategia di backup e ripristino dal ransomware ed essere così protetti dalla perdita di dati causata da CryptoLocker o da un qualsiasi altro Trojan.

Un’altra area in cui concentrare l’attenzione dei professionisti IT relativamente alla sicurezza sono le condivisioni di rete. Secondo Bleeping Computer, il ransomware viene usato anche per accedere alle condivisioni di rete.

Dato il ruolo critico dei dati contenuti in questo ambiente, l’“1” della Regola 3-2-1 continua a svolgere un ruolo importante. In base a questa regola, è necessario salvare 3 copie dei dati aziendali su 2 supporti diversi e 1 copia deve essere posizionata offsite.

L’architettura di backup raccomandata da Veeam assicura che il dispositivo di backup primario venga usato per scrivere le copie più recenti del dato e che venga usato per ripristini veloci. In un secondo momento i dati verranno copiati su un secondo dispositivo di backup utilizzando i Backup Copy Job.

Opzioni di esportazione dei dati

1. Job di backup copy su disco

Come menzionato in precedenza, la prima opzione è quella di trasferire i dati da una posizione a un’altra utilizzando un Job di Backup Copy. In questo caso, un file non solo viene copiato, ma i singoli punti di ripristino vengono letti e scritti in una seconda destinazione sul disco. Se il backup primario dovesse essere crittografato o corrompersi, anche il Job di Backup Copy presenterebbe degli errori poiché Veeam non sarebbe in grado di interpretare i dati.

In tale scenario, si può solo sperare che il secondo repository di backup sia stato separato dal resto dell’ambiente IT. Si potrebbe anche usare un repository di backup basato su Linux per proteggersi dai Trojan di Windows.

2. Dischi rigidi rimovibili

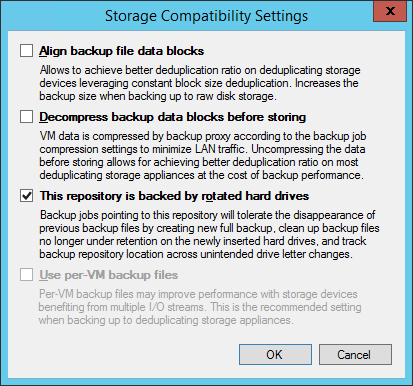

Un’altra opzione consiste nell’utilizzare un dispositivo di storage rimovibile come repository secondario. In genere questo scenario viene messo in pratica con dischi rimovibili. Con l’ausilio dell’opzione di Veeam per la rotazione dei supporti (vedere la Guida utente), è possibile rilevare quando un supporto già usato viene nuovamente inserito e garantire automaticamente che i vecchi file di backup vengano eliminati e venga avviata una nuova catena di backup.

L’aspetto importante da notare in questo caso è che quel supporto rimovibile (tradizionali dischi rigidi USB, ecc.) deve essere scambiato regolarmente e non deve essere mantenuto connesso al sistema in modo permanente.

3. Nastro

L’opzione nastro, un tempo “condannata” sta diventando sempre più diffusa nel settore IT per sfruttarla in funzione dei Trojan di crittografia. Ciò accade perché i nastri non consentono l’accesso diretto ai dati, e quindi offrono protezione dal ransomware. Proprio come i supporti a rotazione, per una protezione ottimale i nastri dovrebbero essere esportati in una posizione sicura.

4. Storage snapshot e VM replicate

Le aziende possono sfruttare anche altre strategie per implementare la regola del 3-2-1 ed ottenere così una disponibilità più elevata: gli snapshot storage la replica delle VM. Si tratta di istanze di dati parzialmente offline che possono essere resilienti nei confronti del malware, in modo molto simile alla tecnologia Veeam Cloud Connect spiegata qui sotto.

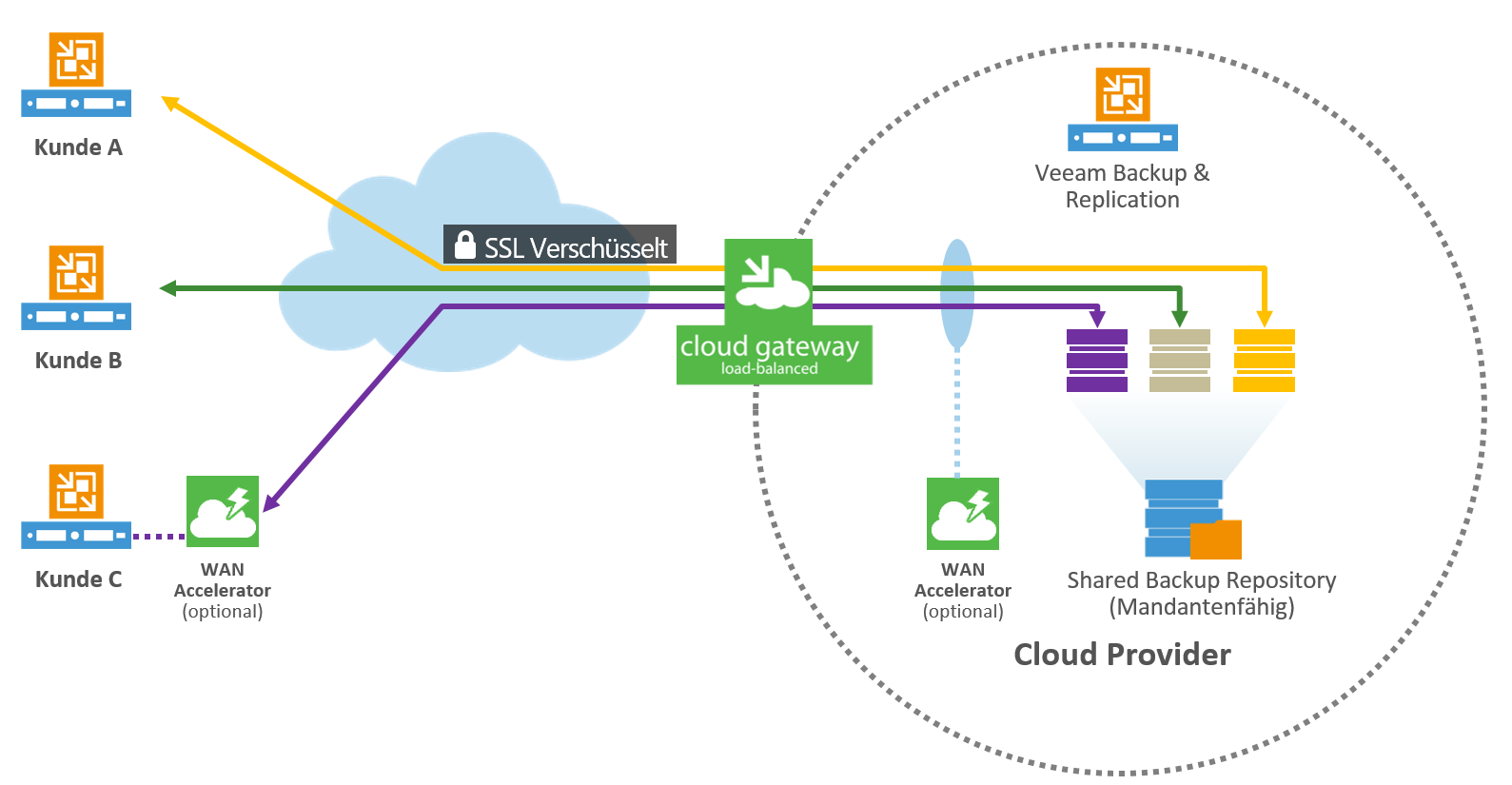

5. Veeam Cloud Connect

La soluzione migliore è completare la protezione con una soluzione off-site come Veeam Cloud Connect. In questo caso i backup vengono effettuati tramite i Job di Backup Copy e inviati automaticamente a un service provider tramite il meccanismo di Veeam Cloud Connect.

Il servizio Veeam Cloud Connect viene fornito tramite il programma Veeam Cloud & Service Provider, e viene offerto dai service provider e rivenditori IT. È possibile consultare il partner locale e ottenere maggiori informazioni sulle offerte.

Per verificare quali partner e service provider nella tua area offrono il servizio Veeam Cloud Connect, visita la directory Trova un Veeam Cloud & Service Provider.

Salvaguardia dei repository di backup

Anche i repository di backup devono essere protetti il più possibile dagli attacchi dei ransomware.

I diritti di accesso al server del repository di backup devono essere limitati, in modo tale che solo un account di servizio Veeam abbia accesso al server e al file system.

In caso di sistemi NAS, solo l’account di servizio Veeam deve essere dotato delle autorizzazioni per il repository di backup.

Per motivi di sicurezza, lavorare su un desktop locale con un amministratore di sistema è assolutamente sconsigliato poiché può portare alla rapida diffusione del ransomware nella rete.

Molti amministratori disattivano per impostazione predefinita il Windows Firewall non appena viene completata l’installazione di Windows. Questo meccanismo integrato può fornire protezione contro gli attacchi provenienti dalla rete tramite i buchi della sicurezza di Windows. È considerata una best practice prendersi un po’ di tempo per attivare i necessari requisiti in entrata e in uscita nel Windows Firewall. Questa documentazione contiene un elenco delle porte utilizzate.

Su tutti i sistemi Windows dovrebbe essere installato anche uno scanner dei virus con una ricerca in tempo reale attivata. Dopo aver installato un nuovo server, spesso il cliente dimentica di installare il software antivirus. Tuttavia, dato che i software antivirus hanno accesso a tutte le aree del sistema operativo, potrebbero bloccare i servizi Veeam. Questo articolo della knowledge base fornisce le informazioni sulle eccezioni da definire.

Riepilogo

Questi suggerimenti possono contribuire a migliorare notevolmente la protezione dagli attacchi ransomware e la perdita di dati in modo che i backup rimangano al sicuro dalle infezioni. Assicurati sempre che i tuoi repository di backup Veeam vengano salvaguardati. In conclusione, verifica che i backup vengano esportati con regolarità in modo tale che i dati non siano direttamente accessibili. Seguendo questi semplici passaggi, proteggi il tuo ambiente dalla diffusione di malware come CryptoLocker.