SaaSにおけるデータ主権:Microsoft 365のレジリエンスおよびコンプライアンスの強化

概要:

SaaS(Software as a Service)におけるデータ主権は、Microsoft 365コンテンツなどの機密性の高いクラウドデータに対する統制と俊敏性の両立を模索する中で、企業において取締役会レベルの優先事項となりつつある。真のデータ主権は、単なるデータレジデンシーに留まらない。データの暗号化、不変性、検証済みバックアップと復元を通じた法的、運用上、技術的な所有権を必要とする。コンプライアンス中心のアプローチを通じて、データ主権は規制リスクからレジリエンス戦略の要素へと転換する。その結果、企業は、国境を越えて安心してデータを保護し、適切に管理、復元できるようになる。2025年において、生成AIやエージェンティックAIと同様に経営幹部の関心を集めたデジタルオペレーションのテーマとして、データ主権が挙げられる。これは、ビジネス上の重要データの価値が高まり、従来のIT境界外にデータが集中していること、そして地政学的な不確実性が高まっていることに起因している。

IDCが2025年6月に実施した調査「Future Enterprise Resiliency and Spending Survey」によると、全企業の45%、および「デジタルネイティブ」企業の56%が、2026年における最大の懸念事項として、データ主権とクラウド環境の変化の可能性を挙げている。Microsoft 365が機密性の高いコラボレーションやコミュニケーションデータに広く利用されていることから、特にITリーダーやビジネスリーダーは、Microsoft 365がデータ主権上の主な懸念分野になっていると回答している。IDCの調査では、48%の企業が、SaaSをビジネスデータが最も急速に、あるいは2番目に急速に増加している環境として挙げている。こうした背景から、SaaS環境におけるデータ損失やビジネス中断のリスクが高まっており、IDCが2024年に実施した調査「CloudOps Survey」によると、ITサポートチームの53%、サイバーセキュリティチームの42%以上が、Microsoft 365環境でのデータ損失に対し不安があると回答している。

しかし、こうした懸念が具体的な行動に結びつくことは少ない。

コンプライアンス、ビジネス継続性、レジリエンス、主権の面で多大なリスクがあるにもかかわらず、多くの企業は、Microsoft 365バックアップなどの基本的なリスク軽減戦略をいまだ導入していない。IDCの2025年の調査では、企業の63%が、Microsoft 365のネイティブなデータ保護戦略にだけ依存していると回答している。

データ主権の要件は複雑であり、あいまいであることが多く、企業がそれに対処しきれず、具体的な運用体制に落とし込めないことが多い。しかし、主権を必須事項としてコンプライアンスに組み込むことで、リスク軽減に向けた実用的かつ実行可能な行動ができるようになる。

まずは、データ主権が単なるデータレジデンシーではないことを理解する必要がある。リスク軽減戦略の範囲には、データの保管場所だけでなく、その移動方法、アクセス権限、アクティビティのトレーサビリティ、国や地域の規制の遵守状況、そして最も重要な点として、データ所有者が常に安心してそのデータを管理、復元、利用できるかどうかも含まれる。

デジタルネイティブ企業が実証しているように、俊敏性とコンプライアンス、所有権・管理責任、レジリエンスのバランスを保ち、データ主権を多層的に構築し、レジリエンスを高めるためにデータ環境を強化できるようになる。

デジタルネイティブ企業は、SaaS環境やクラウド環境から一斉に撤退しているわけではない。むしろ、主な対応策として、業界最高水準のデータサービスへの投資を通じて、これらの環境を強化している。調査によると、約9割のデジタルネイティブ企業が、SaaSデータ保護のための予算の拡充を計画しており、データ保護およびデータ分類戦略を2025年と2026年の「極めて重要」な課題に位置づけている。

主権リスクの4つの領域

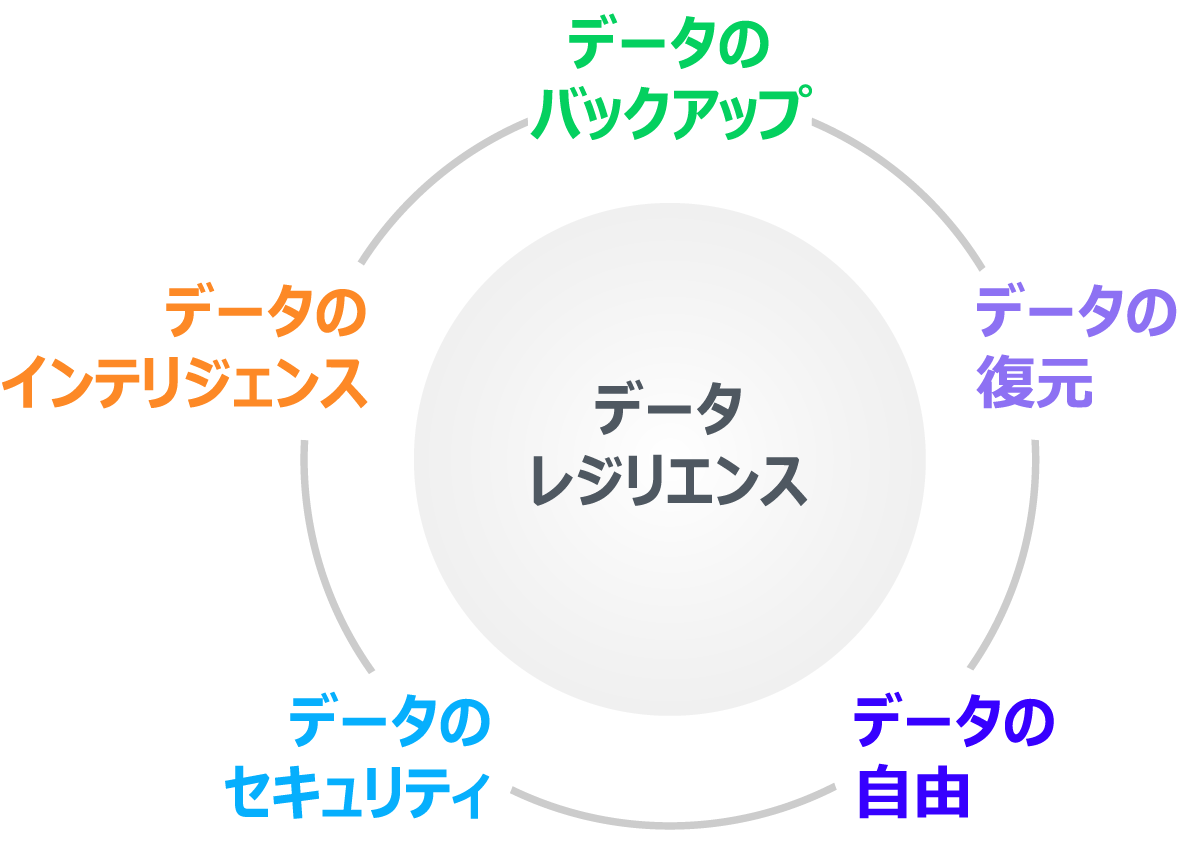

コンプライアンスに根ざした主権戦略は、ITリーダーが本質を見極め、主権を分かりやすい要素に整理することを可能にする。それぞれの要素は、データ保護、セキュリティ、ビジネス継続性に関する各技術への的を絞った投資を通じて対処可能である。これらの要素は、一般的に以下の4つの領域に分類される。

データ領域:データレジデンシー、データ暗号化、およびデータアクセス制御メカニズム法的領域:サービス提供者によるアクセス停止権限、契約上の義務、および裁判所命令運用領域:サイバーレジリエンス、規制遵守、平常時の運用管理、サポートインシデント、バックアップと復元技術領域:エアギャップ環境(隔離手法)、ビジネス継続性、データアクセス機能、データ移行および終了機能まず取り組むべきことは、データ戦略、人材・プロセスの変革、技術的対策を網羅するMicrosoft 365データレジリエンスのチェックリストの策定である。こうした包括的なアプローチによって、企業は設計段階からデータポータビリティとデータ管理を確実に組み込めるようになる。

技術的な対策は、データ主権を構成する3つの重要な柱を明確に支えるものでなければならない。その柱とは、法的管轄権(バックアップ環境のガバナンス、アクセス制御、鍵管理を含む)、データレジデンシー(選択の自由と柔軟性、ならびにデータとメタデータの制御を確保するための追跡可能性を含む)、運用の自律性(不変性、可観測性、Microsoft 365アプリケーションの広範なカバレッジ、監査ログなど、コンプライアンスとサイバーレジリエンスに必要な運用メカニズムが整備されていることを保証)の3つである。

データ主権は、レジリエンスを実現するための必須要件である。信頼性の高いデジタルデータ基盤を構築するため、小規模でも効果的な運用施策でデータ主権に取り組むべきである。さもなければ、デジタルネイティブ企業に後れを取るリスクが生じる。オンラインセミナー「Beyond Borders: Navigating Data Sovereignty in the Cloud Era」を視聴することで、主権への対応準備、SaaSデータレジリエンス、規制遵守に関するインサイトと実践的な戦略を学び、これらすべてを競争優位につなげられるであろう。

Read more