(2025年8月更新済み)

重要なポイント:

- 最新のランサムウェアは人為的に運用され、ステルス性があります。今日の攻撃には正規のツールと執拗な戦術が使用されるため、プロアクティブな検知と復元が不可欠です。

- 防御をMITRE ATT&CKフレームワークにマッピングすることが重要です。この戦略は、バックアップ環境内でインジケーター・オブ・コンプロマイズ(IOC)やツールの異常な挙動の検知を組み合わせることで、さらに強化することができます。

- イミュータブルバックアップは最後の防衛線です。強化リポジトリとクラウドベースのイミュータビリティを導入することで、ランサムウェアによるバックアップデータの改ざんや削除を防止できます。

- 復元保証はテストから始まります。マルウェアスキャン、脅威検出、隔離型クリーンルーム環境などのツールは、バックアップを本番環境にリストアする前にその有効性を検証する上で重要な役割を果たします。

- 回復力を実現するには、ツールだけでなく多層防御が必要です。予防、検出、対応、復元は、インフラストラクチャ、人材、プロセス全体で一体となって機能する必要があります。

ランサムウェア攻撃は今や、組織が恐れ、直面する最も一般的でコストのかかる災害の1つです。によると、過去1年間で企業の69%が少なくとも1回はランサムウェア攻撃を受けており、ほとんどの場合、攻撃者はバックアップリポジトリを直接標的にして復元を妨害しています。この問い 「ランサムウェアをどのように防ぐことができるか」 は、CISO、CTO、ITプロフェッショナルにとって最も喫緊の課題の一つとなっています。

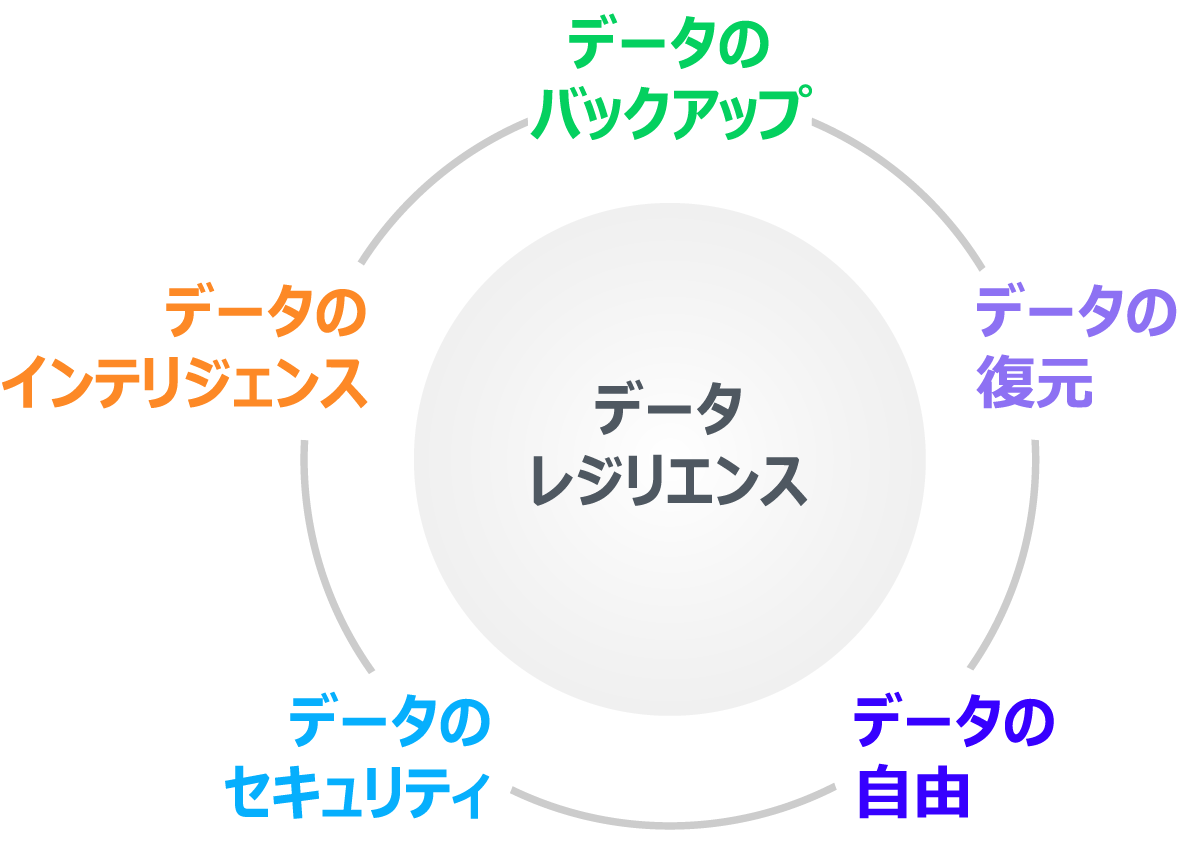

データによれば、IT組織が最も直面しやすい災害はランサムウェアやサイバーセキュリティのインシデントですが、組織がランサムウェアインシデントを防止し、修復するために実施可能な手順があります。ランサムウェア予防の定義は、組織全体の従業員へのトレーニング、攻撃が発生した際に実行する計画の準備、そしてデータの回復力を強化するための管理策や技術の導入を組み合わせたものです。

ランサムウェアの予防とは

ランサムウェア対策とは、攻撃の可能性を低減し、被害範囲を限定するために設計された多層的なプラクティス、ツール、プロセスの集合を指します。ランサムウェア攻撃の発生時に備えて、迅速かつ安全な復元を準備するための手段となります。ランサムウェア予防の中心となる要素は以下の通りです。

- フィッシングなどのソーシャルエンジニアリング手法を認識できるよう人々をトレーニングする

- システムを最小特権アクセス、多要素認証、堅牢な設定で強化する

- データをイミュータブルかつ暗号化されたバックアップで保護

- さらに、障害が発生し、復元が必要となることを想定した対応計画をオーケストレーション

ランサムウェアの脅威に対する最善の防御策は、積極的に先手を打つことです。

ランサムウェアが最も発生しやすい災害である理由

端的に言えば、ランサムウェアは数百万ドル規模のビジネスとなっています。自然災害、ハードウェア障害、意図せぬ削除などが依然として懸念事項である一方で、現在ではランサムウェアが現実世界の障害の大半を占めています。理由は以下の通りです:

- 攻撃者にとって、現在一般的となっているランサムウェア as a Serviceによって、スケーラブルなかつ収益性の高い攻撃が可能となっています。

- それは、現代の組織とその複雑なデジタル環境における中核的な資産であるデータを標的としています。

- フィッシング、盗まれたログイン情報、あるいはサプライチェーンの侵害を利用して、従来の境界防御をしばしば回避します。

- これは、ダウンタイムのみならず、データ流出や恐喝の脅威ももたらし、影響範囲を組織だけでなく顧客やパートナーにも拡大させ、事業運営や企業の評判にもリスクを及ぼします。

ランサムウェアの理解:技術的メカニズム & 攻撃ベクトル

MITRE ATT&CKフレームワークは、特にランサムウェアの文脈において、敵対的動作を理解するためのゴールドスタンダードです。全ての脅威が同じように振る舞うわけではなく、今日のランサムウェア攻撃者は単独のハッカーというよりも、国家レベルの攻撃者に近い形で活動しています。専門家の間では、脅威アクターは「侵入するのではなく、ログインする」と言われています。

現代のランサムウェアは通常、人間が関与する多段階の攻撃チェーンを伴い、ログイン情報の窃取、偵察、特権昇格、ラテラルムーブメント、データのステージング、暗号化、流出などが組み合わされています。多くの場合、攻撃者は実際のペイロードを投入する前に、環境内に数日から数週間(場合によっては、最高入札者や適切なタイミングを待つため、さらに長期間)潜伏しています。

これらの攻撃で見られる各テクニックおよびサブテクニックは、MITRE ATT&CKマトリックスで定義されている一般的なTTP(戦術・技術・手順)に対応付けられます。これには次のようなものがあります。

- 初期アクセス: フィッシング、公開向けアプリケーションの脆弱性の悪用、またはログイン情報の盗用

- 実行: PowerShell、コマンドラインインターフェイス(CLI)、タスクスケジューラの利用

- 永続化: レジストリの実行キー、スタートアップアイテム、およびサービスのインストール

- 特権エスカレーション:MimikatzやLSASSスクレイピングなどのログイン情報ダンプツール

- 防御回避:難読化スクリプト、LOLBins(Living-off-the-landバイナリ)、セキュリティツールの改ざん

- ラテラルムーブメント:リモートデスクトップ(RDP)、Windows管理共有、PsExec

- 影響:暗号化、シャドウコピーの破壊、またはファイルの破損

脅威アクターが必ずしもカスタムマルウェアを導入するとは限らないことを認識しておくことが重要です。実際、ほとんどの攻撃では、正規のエンタープライズソフトウェア(例:RDPやPsExec)と、流用されたオープンソースやハッカーツールキット(例:LaZagneやCobalt Strike)を組み合わせた混合ツールが使用されています。これにより、特に署名ベースの防御のみに依存している組織では、検出とアトリビューションが困難になります。

防御策をMITRE ATT&CK(マイターアタック)にマッピングする

MITRE ATT&CKフレームワークは、敵対者の行動の包括的な分類法を提供します。しかし、その真価は、組織が多層防御の意思決定を推進するために活用したときに発揮されます。

個々のインジケーター(ファイルハッシュやIPなど)に注目するのではなく、ATT&CKは攻撃チェーン全体をマッピングし、セキュリティチームが以下の対応を可能にします。

- 脅威がどのように進化するかを予測する

- システム間で検出ロジックを相関させる

- 攻撃者を複数の箇所で妨害する多層防御を構築する

ランサムウェアの場合、攻撃が単一の攻撃経路に依存することはめったにないため、これは特に重要です。彼らは通常、ATT&CK(アタック)マトリックスの異なる段階から複数のTTP(戦術、技術、手順)を連鎖させます。

Veeamはバックアップ環境内でIOC(侵害の痕跡)を検出できるようにすることで、このアプローチに統合しています。これは、最後の防衛ラインと復元の保証に注力する組織にとって、他にはない利点です。

Veeam + MITRE ATT&CKアラインメント

Veeamは従来型の脅威検出ツールではありませんが、検出および対応の範囲をバックアップ層にまで拡張し、そこではランサムウェアが見過ごされがちに潜んでいます。主なアラインメントは以下の通りです:

- 既知の窃取ツールや暗号化ツール(RClone、WinRARなど)に一致するバックアップのIOC

- 復元ポイント内のマルウェアパターンを検出するためのYARAベースのスキャン

- ファイルエントロピー分析により、転送後の潜在的な暗号化を検出

- SIEMプラットフォーム(Splunk、Sentinelなど)との統合により、バックアップジョブの異常を検知・報告します。

Veeamは、エンドポイントやネットワーク・ツールでは見過ごされがちな段階に独自の可視性を提供します。ATT&CKマッピングは、インフラストラクチャ全体に階層的に適用することでさらにパワフルなものになります。

最新のランサムウェアとはどのようなものか

今日のランサムウェアは、もはや過去のCryptoLocker(クリプトロッカー)やWannaCry(ワナクライ)とは異なるものと言っても過言ではありません。私たちが今直面しているのは、現代のランサムウェアです。それは、実際の人間によって運営され、正規のツールや盗まれたログイン情報、高度な戦術を用いて、組織に静かに侵入し壊滅させる、複雑で多段階のキャンペーンです。

最新のランサムウェアは、MITRE ATT&CKなどのフレームワークからのTTPと、人間の攻撃者の意図と忍耐力を組み合わせています。これらの攻撃は、フィッシングやVPNの侵害による初期アクセスから始まり、暗号化が行われる前の数週間にわたって、ステルスなラテラルムーブメント、特権昇格、データ流出が続きます。

多くの組織は今なお、ほんの一握りのマシンを暗号化しただけで、イメージの再作成で解決できる従来の脅威をセキュリティ戦略の基盤としています。その安心感は危険です。LockBit、Akira、BlackCatなどの最新バリアントは、バックアップ、Active Directory、クラウドログイン情報を標的としています。多くの場合、ランサムウェア・アズ・ア・サービス(RaaS)を利用するアフィリエイトグループによって運用されており、ダッシュボード、プレイブック、サポートも完備されています。

これらの攻撃に対抗するための最善の心構えは、攻撃者が次のような存在であると想定することです:

- あなたのインフラストラクチャを理解している

- 無制限の時間と高い持続力を持っている

- すでにあなたの環境内に侵入しています。

そのため、レッドチーミングはランサムウェア対策の重要な柱となっています。これらの演習では、ITチームは回復力を重視してシステムを設計し、最新のランサムウェア攻撃者が使用するのと同じTTPを用いて攻撃者の侵入をシミュレートします。これは攻撃の演習だけではなく、復元態勢、可視性、対応の連携を検証するテストでもあります。

今日の攻撃者は次の手段を備えています:

- Cobalt Strike、AdFind、Mimikatz などのパワフルなデュアルユースツール

- AIで強化されたペイロードと回避

- ログイン情報の窃取やMFA疲労による特権アクセス

- 二重恐喝などの手口で、支払い後もデータを公開すると脅迫する

要するに、最新のランサムウェアはマルウェアのように振る舞うのではなく、脅威アクターのように振る舞うのです。

一般的な攻撃ベクトルと実行チェーン

ランサムウェア攻撃は、実行チェーンまたはキルチェーンと呼ばれる、体系的に構成された一連のステップに従って進行します。これらのチェーンは、通常、ステルスなアクセスや偵察から始まり、最終的にはデータの暗号化、情報の流出、または破壊に至ります。具体的なツールや手法はさまざまですが、ほとんどのランサムウェアインシデントは、次の3つの根本的な弱点に起因しています。

フィッシング、パッチ未適用ソフトウェア、脆弱なリモートアクセス

最も一般的に悪用される攻撃手法には、次のようなものがあります。

- Discovery(MITRE ID# T1087、T1018):ユーザー、ドメインやシステムのマッピング

- 横移動(T1021):RDP、SMB、またはPsExecを使用してネットワーク内を横断する

- クレデンシャルアクセス (T1003):MimikatzやLSASSへのアクセスによるパスワードのダンプ

- 防御回避 (T1562):バックアップ、EDRツール、シャドウコピーの改ざん

- 窃取(T1041):RCloneやWinSCPなどのツールを使用して、暗号化前にデータを盗み出す

代表的な例として挙げられるのが、Akira ランサムウェアです。これは、高度なツールセットと多段階の攻撃チェーンで知られる、現代の人間主体の脅威です。攻撃中、Akiraのオペレーターが以下を利用しているのが確認されています。

AdFind:偵察目的で使用されるActive Directory列挙ツール

AnyDesk / SoftPerfect:永続化と制御のために悪用されるリモートアクセスツール

LaZagne / Mimikatz – ブラウザ、メモリ、およびキーチェーンからのログイン情報の盗難

PowerShell / PCHunter64 - スクリプト実行と権限昇格

Ngrok / WinSCP ― コマンド・アンド・コントロールのトンネリングおよびデータエクスフィルトレーション

RClone / WinRAR – 窃取したデータの暗号化・アーカイブ化(流出前)

Task Scheduler(タスクスケジューラ) / PsExec(ピーエスエグゼック) — 自動実行または横移動用

これらの多くは正当な管理ツールであるため、従来のセキュリティ制御を使用して検出することは困難です。これはランサムウェア防御における核心的な課題です:TTPは、通常のエンタープライズ活動と悪意のある動作の境界線を曖昧にします。

MITRE ATT&CKフレームワークを活用したランサムウェア対策

ランサムウェア防御を強化する最も実践的な方法の一つは、検出、予防、復元の各戦略をMITRE ATT&CKフレームワークに整合させることです。このフレームワークは、最新のランサムウェア攻撃者を含む実際の脅威アクターが使用する戦術、技術、手順(TTP:Tactics, Techniques, and Procedures)をカタログ化しています。

観察された、または潜在的な攻撃者の行動をATT&CKにマッピングすることで、セキュリティチームは次のことが可能になります。

- 既存の防御の強い点と弱い点を特定

- 一般的なランサムウェアパターンに基づくふるまい検知を開発する

- 実際のTTPを使用してSOCアナリストやレッドチームを訓練する

不正なツールと予期しない動作の検出

ランサムウェア防御の基本原則は、ツールの把握です。つまり…

- 貴社のIT環境で標準で承認されているツールを把握する

- 許可されていない、または疑わしいツールの導入や使用を検知する

たとえば、攻撃者はRClone、WinSCP、Cobalt Strikeなど、ランサムウェアキャンペーンでよく使われるが、標準的なエンタープライズソフトウェアスタックではあまり見られないツールを導入するかもしれません。このような異常に対する可視性が、早期発見と対応の遅れを左右します。

ここでVeeamの侵害の痕跡(IOC)検出が登場します。バックアップ操作中、Veeamはアクティビティを更新済みのIOCリストと照合することで、既知のランサムウェアのツールや挙動を検出できます。偵察、ログイン情報の収集、持ち出しなどに使用されるツールなど、不正なバイナリや悪意のあるパターンが検出された場合、管理者にほぼリアルタイムでアラートが送信され、Secure Restore などの復元オプションを実行できます。

ランサムウェア対策にMITRE ATT&CKを適用するための実践的な方法

| 環境の現状把握 | ・ATT&CKを使用して、環境内で予想されるTTPと疑わしいTTPを識別します。予期しないツールの動作は、精度の高いアラートを実現するための機会となります。 ⦁ ATT&CK Navigator:既存の管理対象となっている技法と、監視されていない技法を可視化しましょう。 |

| ランサムウェア関連の次のようなTTPに注目しましょう。 | ⦁ T1021(リモートサービス) ⦁ T1047(WMIの実行) ⦁ T1486(影響を与えるためのデータ暗号化) ⦁ T1562(セキュリティツールの無効化) |

| VeeamのIOCアラートをMITRE ATT&CKの手法にマッピングしましょう。 | Veeam(ヴィーム)が不審なアクティビティを検出した際は、対応するTTP(例:RClone=T1048.002:代替プロトコルによる情報流出)を参照してください。 |

| 復元テストでTTPをシミュレートします: | ランサムウェアへの準備訓練やクリーンルームでのリストアをテストする際は、攻撃者のTTPをシナリオに組み込み、可視性と検知を検証します。 |

ランサムウェア対策のヒント

市場で効果が実証されているランサムウェア対策のヒントがいくつかあります。最優先事項は、バックアップデータの書き換え不可コピーを1つ以上保持することです。また、これらのバックアップは暗号化されたものであり、暗号化キーは最高レベルで保護される必要があります。理想的には、分離して保管し、多要素アクセス制御を適用することが望ましいです。

もう1つの重要な要素は、十分に定義されたインシデント対応(IR)計画を備えていることです。知っておくべき事項は次の通りです。

- 対応の責任は誰が持つのか

- エグゼクティブスポンサーは誰か

- 情報提供が必要な社内外の利害関係者

- さらに、どのようなコミュニケーション戦略なのか。これには法務、コンプライアンス、そしてデータが流出した場合の広報対応も含まれます。

最も見落とされがちな保護戦略の1つは、逆に考えることです。つまり、一般的な攻撃経路から逆算して対策を講じることです。Coveware by Veeam は、ランサムウェアインシデントの根本原因に関する洞察を定期的に公開しており、そのデータは明確です。

初期アクセスの上位3つのベクトルは次のとおりです:

- リモートアクセス侵害

- フィッシング攻撃

- 未修正のソフトウェア脆弱性

これらのベクトルは、攻撃者にとって低コストで影響の大きい侵入経路となっています。つまり、最も実践的で プロアクティブなランサムウェア対策のアドバイス は以下の通りです。

- リモートアクセスシステムの保護:RDPなど未使用のサービスを無効化し、VPNへのMFA導入、ログイン異常の監視を行う

- 従業員にフィッシング攻撃を見抜くための教育を実施します。 シミュレーションを行い、報告手順を強化します。

- ソフトウェアシステムに定期的にパッチを適用し、アップデートする:重要な脆弱性を優先し、可能な限り自動化し、パッチ作業の有効性を検証する

ランサムウェア対策は、1つの制御機能だけを導入することではありません。人、プロセス、プラットフォーム全体に重層的にコントロールを導入することです。イミュータブルバックアップは復元の確実性を提供しますが、真の回復力は攻撃者が侵入する前に入口の防御を強化することから生まれます。

回復力のためのアーキテクチャ:予防、保護、防御戦略

多くの組織にとっての最終目標は、ランサムウェアから保護され、かつそれに対応できるIT運用を実現することです。基本的な助言はシンプルですが、パワフルなものです。

- フィッシングを認識できるよう教育する

- すべてのリモートアクセス手段を保護する

- オペレーティングシステム、ソフトウェア、ファームウェアにパッチを適用する

多くの組織はすべての対策を一度に実施することは難しいかもしれませんが、重要なのはまず始めることであり、フィッシング対策は最初の一歩として非常に有効です。すべての従業員は潜在的な標的です。フィッシングは、依然として最初の侵害の主なベクターの1つです。

なぜバックアップ戦略が重要なのか

あらゆる技術的な制御の中で、イミュータブルバックアップがランサムウェアからの回復力において最も重要な役割を果たします。そのため、次のような基準が最新のバックアップアーキテクチャで最も広く受け入れられています。

3-2-1-1-0バックアップルールでは以下が要求されます。

- データの3つのコピー

- 2種類のメディア

- 1つのオフサイトコピー

- イミュータブル、オフライン、または物理的に隔離されたコピーを1つ

- 復元時の予期せぬ事態ゼロ、つまり定期的な検証と脅威スキャン

この方法は特定のベンダーやハードウェアに依存しないため、汎用性が高く、エンタープライズ環境でもSMB環境でも達成可能です。さらに、多くの組織が1つのイミュータブルコピーだけでなく、最大限の保証のために2層、さらには3層のイミュータブルレイヤーを導入しています。

Veeamのゼロトラストおよびバックアップアーキテクチャへのアプローチ

Veeam(ヴィーム)がここで特に注目すべきなのは、ゼロトラストの原則をバックアップ設計に適用している点です。Veeam(ヴィーム)のアーキテクチャでは:

- データプレーン(バックアップデータが保存されている場所)はコントロールプレーン(バックアップジョブが管理されている場所)から分離されています。

- Veeamとイミュータブルストレージターゲット(オンプレミスのハードニングされたLinuxリポジトリ、オブジェクトストレージ、クラウドサービス)との間に永続的な接続はありません。

- これにより、バックアップサーバーが侵害された場合に、その管理するデータを破壊するために利用されるリスクが低減されます。

組織に少なくとも1つのイミュータブルバックアップが存在しない場合、これはデータ保護戦略における重大なギャップとなり、直ちに対処すべき課題です。

Veeamは、以下の方法でイミュータビリティを幅広く提供しています:オンプレミスの強化リポジトリ(Linuxベース、ローカル管理);Veeam Data Cloud Vault(イミュータビリティ対応・固定価格のStorage as a Service、イミュータビリティポリシー付きのオブジェクトストレージ、Veeam Cloud Connectによるクラウドおよびサービスプロバイダーの提供)

50万社以上の顧客を持つVeeam(ヴィーム)では、バックアップがクラウドなどのイミュータブルな保存先にあり、かつ顧客が暗号化キーを保持している場合に、データを復元できなかったというサポートケースは記録されていません。

これは非常に重要な事実であると同時に、この分野でよく見落とされがちなデザイン原則の1つに対する重要な行動喚起でもあります。

最後の注意点:シークレットを安全に管理する

バックアップアーキテクチャに関する、最後にして、しばしば見落とされがちな要素が「シークレットの安全な取り扱い」です。組織は、特権パスワードをボールトやシークレット管理ツールで保護するのと同様に、以下についても保護する必要があります。

- バックアップ暗号化キー

- オブジェクトストレージ用のパブリックキーとプライベートキー

- クラウドバックアップターゲットのログイン情報

- Veeamライセンスポータル・管理ポータルへのアクセス

これらのアーキテクチャの決定を組み合わせることで、回復力があり、検証可能で安全な戦略を構築できます。ランサムウェア攻撃を受けた際にも迅速に復旧することができ、組織が身代金の支払いを検討する必要がなくなります。

ランサムウェアの異常に対する積極的な検出と監視

ランサムウェアを積極的に検出する方法は多く存在しますが、最も重要なのはその性能です。異常は微妙な場合もあれば明白な場合もあります。予期しないファイル変更が数件発生しても、通常のことかもしれません。しかし、これが脅威アクターによる攻撃準備の始まりである可能性もあります。何千件ものファイルの削除や暗号化ですか?それはすでに影響が出ています。

重要なのは、これらのイベントをセキュリティスタックと相関させることです。検出は、バックアップ、エンドポイント、ネットワーク、SIEMが連携している場合にのみ機能します。

ランサムウェアの異常検知の優先領域

- AIによるランサムウェア検出:

バックアップデータブロックをスキャンして、高エントロピー(ランダム性)、オニオンリンク、身代金メモ、暗号化パターンを検出します。

- 侵害の痕跡(IOC)検出

:バックアップジョブ中に既知の攻撃者ツール(例:RClone、Cobalt Strike)や挙動を検出し、一致した場合にアラートを発信します。

- ファイルシステムアクティビティ分析

署名ベースのスキャンは、バックアップデータセットに保存されている不審なファイル拡張子や悪意のあるパターンを検出します。

- 可観測性およびAIインサイト(Veeam ONE)

バックアップが実行される前に、VMの異常動作、ESXiまたはvCenterでの総当たり攻撃行為、SSHの異常を検知して警告します。

静止データ:パワフルな検出層

最も見過ごされがちな検出面の1つがバックアップリポジトリです。バックアップは稼働中のシステムではないため、低リスクで高精度な検出レイヤーとなります。

Veeam(ヴィーム)がこれを積極的なランサムウェア監視にどのように活用しているかは以下の通りです。

- Threat Hunter Scan: バックアップ完了後に自動的に実行され、リストアポイントに脅威の有無を確認するためにスキャンします。

- 署名ベースのマルウェアスキャン:Secure Restoreと統合化されており、セカンダリAVエンジンを使用して、復元前にバックアップされたデータをスキャンします。

- オーケストレーションされたリストア&クリーンルームテスト:Veeam Recovery Orchestratorは、YARAルールとアンチウイルススキャンによる完全隔離のクリーンルームテストを実現します。ワークロードを本番環境に戻す前に、復元を検証できます。

プロアクティブな検知とは、早期に警告の兆候を見つけることであり、被害が発生した後のアラートだけに頼ることではありません。Veeamの多層監視機能なら、復元が必要になる前であっても、ランサムウェアを迅速に検知、検証、分離できます。

セキュアなバックアップインフラストラクチャの導入:Veeam強化リポジトリ&その他の機能

ランサムウェアは、安全で回復力のあるバックアップインフラストラクチャの導入がもはやオプションではなくなった主な理由の1つです。攻撃者は本番データだけでなく、バックアップそのものも標的にしています。これにより、データバックアップ環境は主要なセキュリティ資産となり、それに応じて強化する必要があります。

ランサムウェアへの耐性が高いアーキテクチャの最も重要な構成要素は、イミュータブルバックアップリポジトリです。このタイプのバックアップは、管理者であっても変更や削除ができません。

Veeam強化リポジトリ

Veeam強化リポジトリは、追加のコストやベンダーロックインなしで強力なイミュータビリティを必要とするオンプレミス導入向けに特化した設計となっています。実行内容:

- Linuxベースの強化モードにより、イミュータビリティをネイティブにサポート

- ほとんどのハードウェアで動作します

- 追加のライセンス料やストレージ料はかかりません

- 保持期間中、バックアップを変更や削除から保護します。

これにより、インフラストラクチャを大幅に変更することなくランサムウェア回復力を強化したい中規模およびエンタープライズ環境に理想的です。

オンプレミスを超えて:Veeam(ヴィーム)クラウドイミュータビリティオプション

Veeamのイミュータブルバックアップのサポートは、オンプレミス環境をはるかに超えています。この他にも、以下が含まれます。

- インサイダー攻撃からの保護を備えたVeeam Cloud Connect。サービスプロバイダーは、プライマリテナントアカウントが侵害された場合でも、削除不可のテナントバックアップのコピーを保存できます。

- ハイパースケーラーによるイミュータブルオブジェクトストレージ(例:AWS S3オブジェクトロック、Azure Immutable Blob)

- サードパーティベンダー製の60種類以上のVeeam(ヴィーム)対応ストレージソリューションが、オンプレミス、パブリック、ストレージクラウド環境全体で利用可能です。

- Veeam Data Cloud Vault。これは、定額制で常時イミュータブルかつ常時暗号化されたバックアップストレージ・アズ・ア・サービスであり、Veeam Data Platform(ヴィーム・データ・プラットフォーム)に直接統合されています。

テープを侮るな

テープストレージは、特にWORM(Write Once, Read Many)設定が有効化されている場合、依然として重要な役割を果たします。

- オフライン、物理的に隔離された、イミュータブルのすべてを同時に備えています

- 取得コストが低く、ポータビリティに優れている

- 長期および規制対応のバックアップのコピーの保護に理想的な真の隔離を実現します

従来のテープによる長期保持から移行しつつある組織でさえ、現在ではテープを短期間の物理的に隔離されたバックアップのコピーに再利用しています。戦略には次のものが含まれます:

- テープライブラリからの部分的な取り出し(例:2mmテープの取り出し)

- 安全なライブラリへのテープの出し入れ

- マルチレイヤー・バックアップ・アーキテクチャにおいて、テープを最終的な「保管庫」レベルとして使用しています。

Veeam強化リポジトリによるディスク上のイミュータブルバックアップから、あらゆる予算や用途に対応したクラウドのイミュータブルターゲットまで、Veeamはすべてのユーザーに回復力の高いメディアオプションを提供しています。

ランサムウェア インシデント対応 & オーケストレーション復元

すべてのアドバイスは有益ですが、何か問題が発生した場合、私たちはどうすればよいのでしょうか?理想的には、計画が発動されます。教科書通りの災害はありません。では、プランA、プランB、プランCを用意すべきでしょうか?はい。さらに厄介なのは、データ保護の専門家が不在のときにインシデントが発生することが多いという点です。十分なクロストレーニングと文書化されたランブックを用意してください。

時には、専門家の指導が不可欠です。インシデント対応サービスは、欠けている要素となり得ます。Coveware(コーブウェア) by Veeam(ヴィーム)を活用することで、対応を適切に管理できるか、貴重な時間や洞察を失うかの分かれ目となる場合があります。

もう一つの紛れもない真実は、今の行動が今後を決定するということです。今こそ行動の時です。Veeam(ヴィーム)チームにご相談いただければ、目標達成までサポートいたします。

簡単なプレイブック(使用またはカスタマイズ):

- IR計画および指揮系統を有効化し、帯域外通信チャネルを確立します。

- 封じ込めと保存:影響を受けたシステムを隔離し、拡散を防止し、ログや証拠(ワイプしないでください)を保存します。

- 専門家と連携する: Coveware by Veeam IR、法務/コンプライアンス、広報チームを必要に応じて招集する。

- バックアップの検証:直近の正常なバックアップを特定し、イミュータビリティの確認を行い、復元前にSecure リストア(AV/YARA)を使用する。

- クリーンルーム復元をオーケストレーションし:Veeam Recovery Orchestrator(ヴィーム・リカバリー・オーケストレーター)を使用してアプリの依存関係をテストし、段階的に本番環境へ復帰します。

- 連絡&遵守:社内外の利害関係者、さらに必要に応じて規制当局に対応し、その後、インシデント後のレビューを実施して管理策を更新します。

即応性の要点:バージョン管理されたランブック(オフラインコピーを含む)、オンコールローテーション、最低権限の緊急用アカウント、RTO/RPO目標に紐づく定期的な机上/クリーンルーム演習。

なぜVeeamなのか:エンドツーエンドのランサムウェア対策と回復力のための戦略的パートナー

最新のVeeamをぜひお試しください。Veeam(ヴィーム)をエンドツーエンドのランサムウェア対策と回復力のための戦略的パートナーとして選択する際の主なポイントはこれです。これは、Veeamがランサムウェア検知、セキュリティの革新、セキュリティエコシステムの連携、VeeamによるCoveware by Veeamの概要、そして今後登場予定の機能についてSecurity Field Day 134で発表した中心的なメッセージでした。

今や、組織には単なるバックアップ以上のものが必要です。ビジョン、イノベーション、専門知識を備え、最も価値のあるデジタル資産を守るための信頼できる味方が必要です。Veeamは、エンドツーエンドのランサムウェア防止と回復力における戦略的パートナーとして、一線を画しています。高度な保護、迅速な復元、プロアクティブな脅威検出を、あらゆるワークロードと環境にわたって提供します。Veeam(ヴィーム)を導入することで、業界をリードするデータセキュリティとサイバー復元の機能を得られ、ビジネス継続性、拡張、そして評判が常に守られているという安心感を持って、将来の課題にも自信を持って立ち向かうことができます。

よくある質問

- バックアップをランサムウェアから守る最も効果的な方法は何ですか?

最も効果的な防御策は、管理者であっても変更や削除ができないイミュータブルバックアップを少なくとも1つ保持することです。これは、`1強化ストレージリポジトリ、イミュータビリティ設定のクラウド・オブジェクト・ストレージ、または物理的に隔離されたメディアを使用することで実現できます。 - 現代のランサムウェア攻撃者はどのような攻撃技術を使用していますか?

現代のランサムウェア攻撃者は、フィッシング、ログイン情報の窃取、ラテラルムーブメント、バックアップの改ざん、データ漏洩などを含む多段階の攻撃チェーンを使用します。多くはPsExec、RClone、Mimikatzなどの正規のツールを使用しており、検出を困難にしています。 - MITRE ATT&CKフレームワークは、ランサムウェアの防止にどのように役立ちますか?

MITRE ATT&CKフレームワークは、攻撃の各段階における敵対者の行動を理解し、マッピングするのに役立ちます。検知および対応戦略を一般的な戦術、技術、手順(TTPs)に合わせることで、セキュリティチームはギャップを特定し、防御を強化し、実際の攻撃シナリオをシミュレートできます。 - ランサムウェアはバックアップデータに感染する可能性がありますか?

はい、バックアップが適切に保護されていない場合は感染する可能性があります。攻撃者は復元を妨害するためにバックアップを標的にすることがよくあります。だからこそ、イミュータブルストレージ、暗号化されたバックアップ、そしてバックアップリポジトリの隔離(エアギャップ)は不可欠です。 - ランサムウェアのインシデント対応計画には何を含めるべきですか?

効果的な計画には以下を含める必要があります:

・明確な指揮命令系統。

・アウトオブバンド通信チャネル。

・バックアップ検証とクリーンルーム復元のためのツール。

・利害関係者およびコンプライアンス対応の連絡。

・定期的な机上演習。 - 「3-2-1-1-0」バックアップルールとは何ですか?

これは堅牢なバックアップアーキテクチャ標準です:

⦁ データのコピーを3つ。

⦁ 2種類の異なるメディア。

⦁ オフサイトにコピー1つ。

⦁ 書き換え不能または物理的に隔離されたコピー1つ。

⦁ 復元時のエラー0(検証済み/テスト済みバックアップ)。 - 最新のランサムウェアとは何か、従来の脅威とどのように異なるのか?

最新のランサムウェアは人が操作し、ステルス性があり、正規ツールを活用します。新型のランサムウェアは旧型のものとは異なり、ファイルを単に暗号化するだけではありません。データを窃取し、バックアップを無効化し、二重脅迫の手法によって身代金を頻繁に要求します。