ビジネス保険会社Allianzの報告によると、2023年上半期のランサムウェア被害企業数は前年比で50%急増しました。しかし2024年、組織は反撃に出ています。

サイバーセキュリティの脅威やランサムウェア攻撃が増加し、進化し続ける中、常に警戒を怠らず、最新のサイバーセキュリティのトレンドを取り入れることがますます重要になっています。2024年のサイバーセキュリティのトップトレンドには、ゼロトラスト、パスキー、パスワードレス技術などの認証システムや、攻撃者の戦術を回避するのに役立つAI搭載検出ツールなどがあります。

Veeamの『2024年データプロテクションレポート』によれば、最新のデータ保護ソリューションで最も一般的かつ重要な側面は、サイバーセキュリティツールと統合できることです。サイバー犯罪者がAIや機械学習を通じて戦術を高度化させるにつれて、ビジネスリーダーに対するサイバー攻撃、ソーシャルエンジニアリング攻撃、地政学的脅威や偽情報の脅威、ランサムウェア攻撃の件数はすべて増加し続けています。

1.AIと機械学習の台頭

ここ数年で、GPT-4、Bard、Falcon、Auto-GPTなどの大規模言語モデルや生成AIアプリケーションがリリースされています。これらの発展は、従来の機械学習アルゴリズムと相まって、脅威の状況を変化させ、サイバーセキュリティのトレンドに大きな転換をもたらしています。一方では、AIを使用してサイバー防御を改善することができますが、他方では、サイバー犯罪者もAIを活用して脆弱性を見つけ、悪用できてしまっています。

サイバー脅威検出におけるAI

ネットワークアクティビティをリアルタイムで分析するAIの能力によって、サイバー攻撃への対応を高度化させることができます。これは、サイバーセキュリティのトレンドにおける重要な発展です。AIツールでは、継続的なリスク分析を行うことで、リスクの高いユーザー行動や通常とは異なるログイン試行、異常なネットワークアクティビティや不審なトラフィックを自動的に検出できます。自律型ツールを使用して、AIでセキュリティ脅威をプロアクティブに検出して無力化することもできます。

AI駆動型サイバー攻撃

残念ながら、攻撃者もAIを使用してサイバー攻撃を自動化しています。このような攻撃の例としては、自動化されたフィッシング攻撃、悪質なチャットボット、敵対的機械学習アルゴリズムの使用による業務の妨害やデータのポイズニングが挙げられます。AIの支援により、犯罪者は高度なマルウェアや巧妙な攻撃戦略を開発できます。攻撃者は、窃取データを使用してAIモデルをトレーニングし、盗んだデータをAIツールで分析し、機密情報を抽出しています。AI駆動型マルウェアは、高度な技術を持たないサイバー犯罪者やハッカーでも容易にデータを盗んでランサムウェア攻撃を実行できるようにします。

2.ランサムウェアの進化

ランサムウェアの戦術は過去10年で変化し、ユーザーがシステムにアクセスできないようにするロッカー型マルウェアから、現在のデータ暗号化やデータ窃取の戦術へと変わってきました。このような戦術が成功するのは、ハッカーから復号化キーを入手しない限り、暗号化を元に戻すことが極めて困難あるいは不可能だからです。それでも、『2023ランサムウェアトレンドレポート』によると、身代金を支払った企業の4分の1近くがいまだにデータへのアクセスを取り戻せていません。全体としては、暗号化されたデータの約34%は復元できませんでした。

Professional Assurance Agents Western Allianceによると、2023年のランサムウェアによる損失は10億ドルを超えており、サイバーセキュリティトレンドに適応することが非常に重要であることが浮き彫りになっています。

ランサムウェア攻撃が成功するのは、多くの場合、ハッカーがバックアップファイルを標的にして暗号化するため、被害者には身代金を支払う以外に選択肢がほとんどないためです。ハッカーは、盗んだデータを暗号化するだけでなく、機密情報を一般に公開すると脅迫して支払いを強要することも一般的です。多くの場合、保険で支払いが行われていますが、支払額はますます高額になってきています。

身代金の支払いに対する抵抗感が高まる中、サイバー攻撃者は被害企業に身代金を支払わせるために、より積極的な行動をとるようになっています。軍事的な焦土戦術のように、攻撃者は被害企業とその顧客に嫌がらせをし、盗んだデータを公開して、分散型サービス拒否攻撃を行います。

ランサムウェア攻撃の成功の背景には、Ransomware as a Service(RaaS)と呼ばれる懸念すべきトレンドがあります。このモデルには、サイバー犯罪者がランサムウェアのツールやインフラストラクチャを他の攻撃者に提供し、その攻撃者が標的への攻撃を実行するというものです。RaaSの出現は、ランサムウェア攻撃の影響を軽減するための包括的なサイバーセキュリティ対策、プロアクティブなリスク管理戦略、および公共部門と民間部門のコラボレーションの重要性を浮き彫りにしました。

攻撃に対する最善の防御策は、イミュータブルバックアップを含むバックアップ戦略によって支えられた、強力なランサムウェア対策戦略です。この戦略には、次のものを含める必要があります。

Identity and Access Management

強力なセキュリティ制御

従業員教育

データ暗号化

3-2-1ルールバックアップソリューション

3.経営幹部やリーダーに対するサイバー攻撃と脅威の増加

企業の経営幹部を標的にするサイバー犯罪者が増えています。悪質で、個人の評判や組織の地位を傷つけようとする攻撃もあります。また、財務データ、知的財産、企業資産などの機密情報へのアクセスを目的とする攻撃もあります。

場合によっては、犯罪者は経営幹部のログイン情報を盗もうとしたり、経営幹部をだまして不正な資金移動をさせたりしようとします。上級管理職に対するサイバー攻撃が成功した場合の影響として、ビジネスの中断、工場のダウンタイム、機密データの窃取が挙げられます。経営幹部を恐喝し、企業秘密を盗もうとする国家支援のハッカーがいることも、憂慮すべきトレンドです。このようなサイバー犯罪者は、不満を抱えた従業員を利用して、その従業員のログイン情報を使ってデータを盗み、暗号化しようとします。

4.モノのインターネット(IoT)のセキュリティ上の課題

IoTという用語は、Wi-Fiまたはワイヤレス機能を備えたあらゆる電子機器またはセンサーに適用されます。工場のリモートセンサーやWi-Fi対応家電、ウェアラブル、機器などのIoTデバイスは、データネットワークと自律的に通信します。Statistaによると、2023年には全世界で150億台のIoTデバイスが存在し、この数は2030年までに倍増すると予想されています。

既存のIoTデバイスのセキュリティは大きな懸念事項です。プロセッサが比較的小さく、ストレージやセキュリティの機能が限られており、多くがハッキングに対して脆弱であるため、セキュリティを確保するのは簡単なことではありません。

新しいデバイス、暗号化、および標準化されたセキュリティプロトコルに対する必須のセキュリティ認証により、セキュリティを向上させることができます。ただし、これらの認証は顧客主導で導入する必要があり、ユーザーはセキュリティ基準を満たすIoTデバイスのみを使用するという意識的な決定を下す必要があります。エッジコンピューティングなどの技術は、機密情報をフィルタリングし、IoTデバイスの全体的なセキュリティを向上させることができます。

マルチファクター認証やその他のセキュリティ技術を導入することで、権限のあるユーザーのみがIoTデバイスにアクセスできるようになります。その他の手法としては、IoTデータストリームでAI脅威検出を使用して、異常やセキュリティ侵害を検出することが挙げられます。

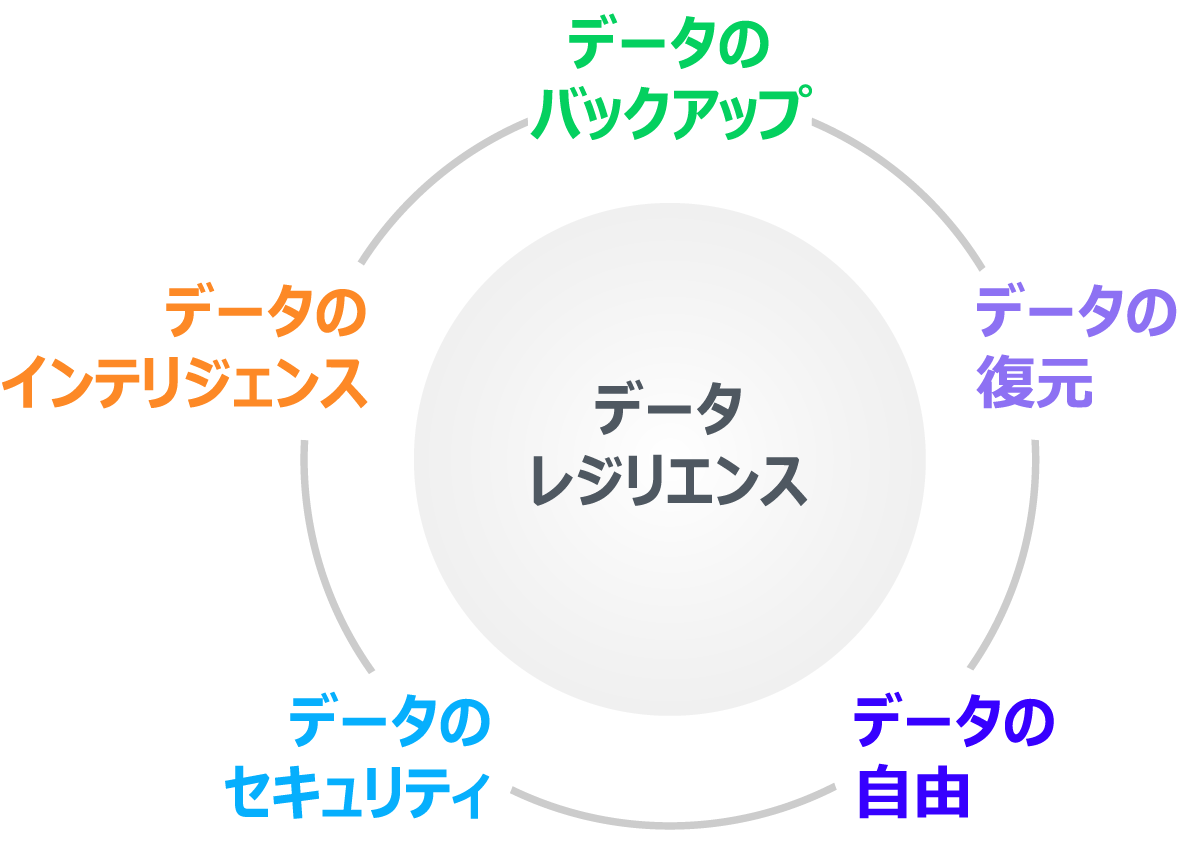

5.ゼロトラストのデータ回復力

ゼロトラストのデータ回復力の概念は、Cybersecurity and Infrastructure Security Agencyのゼロトラスト成熟度モデルに基づいており、この原則は、侵害を想定し、ユーザーを明示的に検証して、最小特権アクセスを使用することで構成されています。これは、ネットワークには境界がないという原則に基づいて機能することで、従来のアクセスベースの境界モデルの根本的な弱点を克服するものです。ゼロトラストは、攻撃者がネットワーク内に存在する可能性があることを前提とし、すべてのユーザーとデバイスを明示的に検証することを求めるものです。また、ユーザーには、タスクを完了するためだけの十分なアクセス権が付与されます。これは、ユーザーがネットワーク内を移動できず、ネットワークが効果的にマイクロセグメント化されることを意味します。

ゼロトラストのデータ回復力では、この考え方を組織のバックアップインフラストラクチャに適用します。バックアップインフラストラクチャの攻撃対象領域は本質的に大きく、組織のアプリケーション全体に読み書きのアクセス権があるため、身代金要求を成功させるためにバックアップを感染、暗号化、または破壊する必要があるサイバー犯罪者にとって、組織のバックアップは常に最優先の標的となっています。

ゼロトラストのデータ回復力を導入することで、バックアップと復元のプロセスを攻撃から保護し、侵害が発生した場合は、攻撃対象領域と潜在的な影響範囲を限定できます。イミュータブルバックアップを本番データから離れた場所に安全に保管することで、ランサムウェア攻撃からの復旧を成功させることができます。

6.パスキーとパスワードレス技術

パスワードは、最も安全性の低い認証方法です。ハッカーは、総当たり攻撃、キーロギングソフトウェア、中間者攻撃、フィッシングの試みを使用してパスワードを盗むことができます。

代替手段としては、パスキーやパスワードレス技術などがあります。パスキーでは、指紋、顔認識、画面ロックPINなど、何らかの形態の生体認証が使用されます。FIDO Allianceによってサポートされているパスキーは、フィッシング攻撃やクレデンシャルスタッフィング攻撃に対して耐性があります。パスキーは、ユーザーのデバイスとアプリケーションの間で生成された暗号化キーペアを使用します。キーは、ユーザーのデバイス間で自動的に同期することも、特定の1つのデバイスに制限することもできます。

パスワードレス技術は同様に、生体認証、登録済みデバイス、近接バッジ、USBトークン、メールアドレスから生成されたメール内のマジックリンクなどの所持要素を使用してユーザーを識別します。

パスキーとパスワードレス技術はマルチファクター認証技術の一種であり、ユーザーは複数の本人固有の認証形式を提供する必要があります。これらのテクノロジーは、従来の認証方法よりも安全であり、より一般的になりつつあります。たとえばGoogleは、ChromeとGoogleのアカウント、およびAndroidデバイスでパスキーを利用できるようにしています。

7.地政学と偽情報

国家がインターネットを政治的な武器として利用し始めていることは、サイバーセキュリティのトレンドにおいて懸念される展開です。このような国家は複数存在し、その多くは北朝鮮、中国、イラン、ロシアにあると考えられています。通常、このような国家はサイバー攻撃を使用して敵を懲らしめ、外貨での収入を得ます。最も目を見張るような例の1つは、2017年に発生したNotPetya攻撃で、当初はウクライナのインフラを標的とし、マースクの船会社を含む世界中の多くの組織に影響を与えました。マルウェアは信じられないほどの速さで拡散し、感染したコンピューターのブートレコードに不可逆的な損傷を与えました。

偽情報とは、ソーシャルメディアやその他のコミュニケーション手段を使用して、陰謀論などの誤った情報を意図的に広めることです。多くの場合、政治的な目的を裏付けようと、虚偽の情報を広めるのに使用されます。偽情報は重大な問題です。特に悪質なニュースサイトがフェイクニュースを繰り返し発信しているためです。2022年時点で、Security Magazineは、意図的な誤情報により企業は年間780億ドルの損失を被っていると推定しています。

各国政府は、偽情報に関する法律の制定で対応しています。ドイツでは、Network Enforcement Actにより、ドイツの法律で違法と見なされるコンテンツに警告を与えています。ただし、これらの法律は制限的であり、執行は困難であると考えられます。多くの市民は偽情報を信じており、そのような情報を封じ込めようとする取り組みを自分たちの権利の侵害と見なしています。

8.ソーシャルエンジニアリング戦術

ソーシャルエンジニアリングとは、ハッカーが人々を操作して、ログイン情報、PIN、その他のログイン情報などの機密情報を開示させるために使用する手法です。このプロセスは、ハッカーが作り上げた架空のストーリーとキャラクターを説明するために使用される用語のプリテキスティングから始まります。プリテキスティングでは、被害者にもっともらしいと思わせるカバーストーリーを作ります。このカバーストーリーは、被害者の銀行から送信されたと思わせるメールである場合があります。本物のように見えますが、URLが微妙に異なるため偽物と識別できます。その他のプリテキスティングには、上級管理職、同僚、または信頼できる組織に属する何者かになりすますことが挙げられます。ハッカーは、AIツールを使用してこれらの攻撃の有効性を高めることもできます。

フィッシング攻撃には、次のようなさまざまな形態があります。

WhatsApp、Telegram、MessengerなどのSMSおよびソーシャルメッセージングアプリ

メール

Slack、Skype、WeChatなどの企業メッセージングアプリ

IT部門や銀行の偽のセンターの関係者など、権限のある人物に攻撃者がなりすますボイスフィッシング

フィッシング攻撃が成功するのは、攻撃者がその主張を裏付ける重要な顧客の詳細を知っているからです。この情報は通常、ダークウェブで購入されたり、以前の攻撃で盗まれたりしたものです。

生成AIを使用すると、ソーシャルエンジニアリングもより巧妙になり、検出が困難になっているため、ユーザーは機密情報を抽出しようとする試みに警戒する必要があります。組織は、次のようなフィッシング攻撃を軽減する方法についてユーザー教育を実施する必要があります。

不明なメールの添付ファイルは開かない

個人情報や機密情報の要求に抵抗する

ソーシャルメディアに個人情報を開示する量を最小限に抑える

誘惑にかられる申し出を避ける

マルチファクター認証、パスキー、またはパスワードレス技術を使用する

9.サプライチェーンのサイバーセキュリティ

サプライチェーンのサイバー攻撃も大きな問題となっています。これらの攻撃は、主にサプライチェーンにサービスを提供するサードパーティベンダーを標的としています。このアプローチの背後にある根拠は、通常、企業は強力なサイバーセキュリティ保護を備えているが、サプライチェーンにアクセスできるベンダーにも同じことが常に当てはまるとは限らないということです。

顕著な例は、2020年に発生したSolarWindsのサイバー攻撃です。ネットワーク管理ソフトウェアの大手プロバイダーであるSolarWindsは、攻撃者がソフトウェア更新メカニズムを侵害し、18,000を超える顧客に影響を与えた高度なサプライチェーン攻撃の被害を受けました。

攻撃者は、政府機関や民間組織がネットワークの監視と管理に広く使用しているSolarWindsのOrionプラットフォームのソフトウェアアップデートにバックドアを挿入しました。その結果、数十万のSolarWindsの顧客が、侵害された更新プログラムを気づかないうちにダウンロードしてインストールし、攻撃者がネットワークにアクセスできるようにしてしまいました。

SolarWindsの攻撃は、サプライチェーンの脆弱性を浮き彫りにし、サプライチェーンエコシステム全体で堅牢なサイバーセキュリティ対策を導入することの重要性を明確に示しました。

別の形のサプライチェーン攻撃では、サプライチェーンソフトウェアの開発中に一般的に使用されるオープンソースソフトウェアを介して行われました。2020年に、NetBeansプロジェクトファイルに侵入した一連のGitHubリポジトリでOctopus Scannerマルウェアをリサーチャーが発見しました。インターネットに面した攻撃対象領域を排除し、ゼロトラストセキュリティソリューションを使用することで、ベンダーはサプライチェーンを強化できます。これにより、ネットワーク内移動を阻止し、マルウェアの拡散をブロックできます。

サプライチェーンソフトウェアを監督するIT管理者は、セキュリティプロトコルを拡張してサードパーティベンダーのソフトウェアソリューションを含めることで、これらのサイバーセキュリティトレンドに適応することが求められており、セキュリティ対策の導入はサプライチェーンへの統合の前提条件となっています。

10.規制の状況とコンプライアンス

サイバーセキュリティを取り巻く規制は、次の2つのカテゴリのいずれかに分類されます。

データ保護規制

サイバーセキュリティ規制

これらの要件には重複する部分もありますが、重点事項は異なります。最も重要な要因の1つは、消費者情報の盗難や不注意による流出により、行政上の罰則やその他の金銭的罰則が発生することが多いことです。

サイバーセキュリティ規制は、製品、ソフトウェア、およびネットワークの最小セキュリティ要件を指定するという点で、データ保護規制とは異なります。これらの規制の例は次のとおりです。

2023年に施行されたEUのNIS2サイバーセキュリティ指令

ニューヨークのNYDFSサイバーセキュリティ規制

2024年に発効となる英国のProduct Security and Telecommunications Infrastructure法

サイバーセキュリティ要件をカバーし、カード保有者のデータを保護するPayment Card Industry Data Security Standard(PCI DSS)

CISAでは、米国にとって不可欠と考えられる物理的および仮想のシステムとネットワークを持つ16の重要なインフラストラクチャセクターを特定しています。この組織は、人工知能、サイバーセーフティ、サイバー脅威と盗難の特定など、サイバーセキュリティのベストプラクティスに関するリソースと情報を提供しています。これらのガイドラインを順守することで、組織はコンプライアンスを維持できる可能性があります。

Veeamでサイバーセキュリティトレンドを先取り

World Economic Forumによると、2023年では、悪質なコードを記述するために大規模言語AIモデルの使用の増加が見られました。2024年のサイバー脅威は、より危険で悪質な変種へと進化しています。サイバー犯罪者は、IoTデバイスの脆弱性を悪用して組織のセキュリティに侵入し、オープンソースおよびサードパーティ製ソフトウェアの脆弱性を利用してサプライチェーンソフトウェアを攻撃し、企業システムをハッキングします。AI支援のソーシャルエンジニアリング戦術では、無防備な被害者を騙す能力を向上させています。国家レベルの攻撃者は、地政学的状況を利用して敵対国とみなす国のシステムを攻撃し、偽情報が国内外に広まっています。

最新のテクノロジーを使用し、サイバーの回復力を最優先項目にすることで、攻撃者から組織を守ることができます。これには、明示的な認証とネットワーク内移動の制限を必要とするゼロトラストネットワークや、ネットワークを保護するためのパスキーやパスワードレス技術の使用が含まれます。狙いを定めたハッカーがあなたのデータを暗号化し、流出させることに成功する可能性があると想定しておくことが賢明です。

データを暗号化することで、組織をこのような結果から保護し、ハッカーが盗んだデータを悪用できないようにすることができます。ランサムウェア攻撃に対する安全な保護を提供する、物理的に隔離されたバックアップやイミュータブルバックアップを使用する強力なデータ保護とバックアッププラットフォームでは、ランサムウェア攻撃が成功しても迅速に復元できます。

サイバーセキュリティや安全なイミュータブルバックアップを通じて、Veeamが組織のデータをどのように保護できるかに関する詳細をご覧ください。

関連コンテンツ

中小企業向けのサイバーセキュリティに関するベストプラクティス

サイバー戦場:サイバー攻撃に備え、サイバー攻撃に対処し、克服するための戦術ガイド

エンタープライズのサイバーセキュリティ – 概要とベストプラクティス